二层发现-arping/netdiscover命令探索

二层发现

优点:扫描速度快,稳定可靠

缺点:不可路由

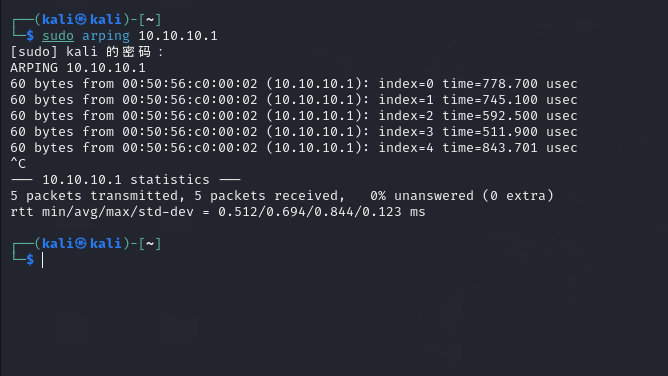

arping命令

arping是一种用于发送ARP(地址解析协议)请求的网络管理工具。它可以通过发送ARP请求来确定局域网中的设备和它们的MAC地址。以下是一些arping命令的常见用法:

- 发送ARP请求并显示结果:

arping -I <接口> <目标IP地址>例如,要对IP地址为192.168.1.1的设备发送ARP请求并显示结果,可以使用以下命令:arping -I eth0 192.168.1.1 - 发送ARP请求并设置源IP和源MAC地址:

arping -I <接口> -s <源IP地址> -c <源MAC地址> <目标IP地址>例如,要对IP地址为192.168.1.1的设备发送ARP请求,并设置源IP地址为192.168.1.2,源MAC地址为00:11:22:33:44:55,可以使用以下命令:arping -I eth0 -s 192.168.1.2 -c 00:11:22:33:44:55 192.168.1.1

使用这些命令,您可以使用arping进行设备和MAC地址的发现和识别。请注意,正确设置接口和IP地址非常重要,以确保发送的ARP请求能够到达目标设备。

arping命令可以帮助我们识别局域网中在线的主机和设备,以及它们的MAC地址。这对于进行网络拓扑识别和设备管理非常有用。

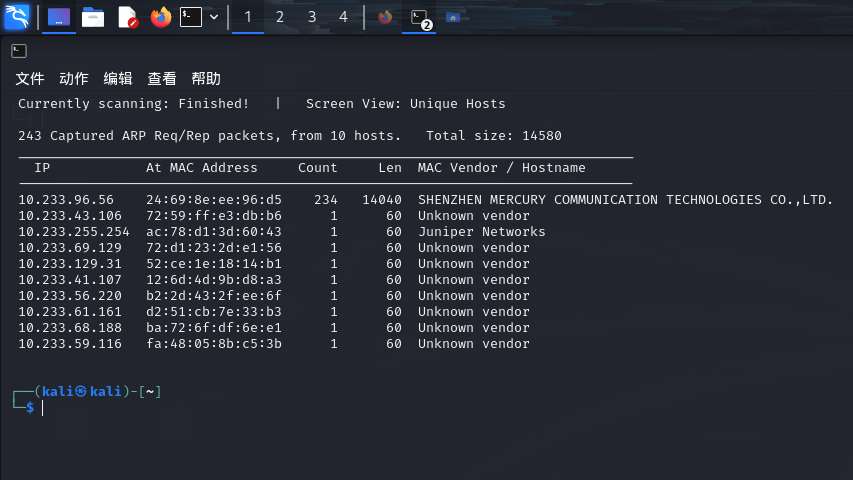

netdiscover命令

netdiscover是另一个常用的二层发现命令,它用于发现局域网中的主机和设备。与arping不同,netdiscover使用广播和欺骗的技术来获取局域网中的信息。以下是一些常见的netdiscover命令用法:

- 探测已分配的IP地址:

netdiscover -r <目标IP地址/子网掩码> - 探测指定网卡接口上的设备:

netdiscover -i <接口> - 被动探测,嗅探局域网中的发出的数据包:

netdiscover -p

netdiscover命令通过发送欺骗的ARP响应来获取局域网中设备的信息。它可以显示设备的IP地址、MAC地址和厂商信息,帮助我们更好地了解局域网中的设备。

三层发现—PING命令工具集探索

三层发现

优点:可以经过路由,速度快

缺点:速度比二层慢,可能会被防火墙过滤

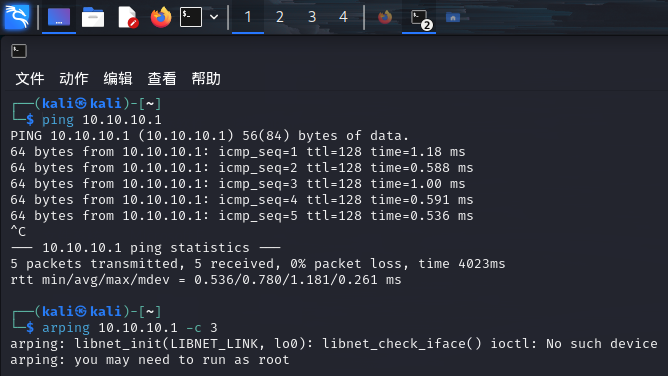

一、ping命令

ping是一种用于测试网络连通性和可用性的基本命令。它通过向目标主机发送ICMP请求并等待响应来识别网络中的设备和主机。以下是一些常用的ping命令用法:

- 测试主机是否可达:

ping <目标主机IP地址> - 以1秒的时间间隔向主机发送5个请求:

ping -i 1 -c 5 <目标主机IP地址>

ping命令可以帮助我们快速识别网络中的设备可用性,确定是否能够与目标主机正常通信。

二、hping3命令

hping3是一种高级的网络扫描和测试工具,可以用于生成各种类型的网络流量和攻击。它是ping命令的一个扩展,可以发送伪造的或自定义的icmp、tcp、udp和raw-ip数据包。hping3常用来做压力测试,模拟DDOS攻击。

下面是一段模拟DDOS攻击的代码:

hping3 -c 1000 -d 120 -S -w 64 -p 80 --flood --rand-source www.baidu.com

-c 1000 #指定发送数据包的数量

-d 120 #指定发送定制的数据包大小

-S #只发送SYN数据包(TCT三次握手中的SYN数据包)

-w 64 #指定TCP窗口的大小

-p 80 #指定端口为80端口

–flood #表示洪水攻击,尽快发送出所有数据包

–rand-source #使用随机IP地址

注:这里模拟随机IP地址仅用于同局域网下的模拟,如果远程模拟通过边际路由后,目标主机还是会记录边际路由的IP

三、fping命令

fping是另一种广泛使用的ping命令的扩展,可以同时向多个主机发送ICMP请求并显示结果。以下是一些常见的fping命令用法:

- 扫描整个IP地址段内的所有设备:

fping -a <起始IP地址>-<结束IP地址> - 从文件中读取目标主机列表并测试:

fping -f <目标主机文件名>

fping可以帮助我们有效地扫描大量主机和设备,以确定它们的可用性和响应时间。

四层发现—Nmap扫描

Nmap(Network Mapper)是网络扫描和主机发现工具,用于探测和分析目标网络的安全状态。Nmap可以识别网络上的主机、开放的端口和服务,并提供有关目标系统的详细信息。以下是关于Nmap的科普知识:

- 网络扫描功能:Nmap是一款强大的网络扫描工具,可以扫描目标网络中的主机和端口。通过发送定制的网络数据包,Nmap可以确定哪些主机是活动的,并展示其开放的端口和提供的服务。

- 端口扫描能力:Nmap可以执行多种类型的端口扫描,如TCP扫描、UDP扫描、SYN/ACK扫描、综合扫描等。它能够确定哪些端口是开放的,从而帮助管理员评估网络的安全性。

- OS识别:Nmap具备操作系统识别功能,它可以分析主机的网络行为和响应,尝试识别目标操作系统的类型和版本。这对于网络管理员来说非常有用,因为它能提供关于目标主机的更多信息。

- 脚本引擎和漏洞扫描:Nmap内置了一个脚本引擎(Nmap Scripting Engine,简称NSE),它允许用户执行自定义脚本来进行漏洞扫描和安全评估。这使得Nmap成为一个功能强大的安全工具,可帮助发现和利用系统中的漏洞。

- 命令行和图形界面:Nmap可以通过命令行界面(CLI)使用,并且也有一些图形界面(GUI)的前端工具,如Zenmap。这使得用户能够根据自己的偏好和需要选择合适的界面来使用Nmap。

nmap常用命令

- 扫描单个主机:

nmap <目标主机IP地址>这将对目标主机进行一个基本的端口扫描,默认使用TCP连接扫描。 - 扫描主机范围:

nmap <起始IP地址>-<结束IP地址>这将扫描指定范围内的所有主机,例如:nmap 192.168.0.1-192.168.0.100。 - 扫描整个子网:

nmap <子网地址>/<子网掩码>这将扫描指定子网的所有主机,例如:nmap 192.168.0.0/24(这里的24相当于255.255.255.0)。 - 使用指定的端口范围进行扫描:

nmap -p <起始端口>-<结束端口> <目标主机IP地址>这将扫描目标主机上指定范围内的端口,例如:nmap -p 1-1000 192.168.0.1。 - 扫描指定的常用端口:

nmap -p <端口列表> <目标主机IP地址>这将扫描目标主机上指定的端口列表,例如:nmap -p 80,443,8080 192.168.0.1。 - 扫描所有的TCP端口:

nmap -p- <目标主机IP地址>这将扫描目标主机上的所有TCP端口。 - 扫描所有的UDP端口(需要特权访问):

nmap -sU <目标主机IP地址>这将扫描目标主机上的所有UDP端口。 - 静默扫描模式:

nmap -sS -p <端口列表> <目标主机IP地址>这将执行一个静默扫描,不显示详细信息。 - 扫描时进行操作系统识别:

nmap -O <目标主机IP地址>这将尝试对目标主机进行操作系统类型和版本的识别。 - 脚本扫描:

nmap -sC -p <端口列表> <目标主机IP地址>这将执行一些常见的脚本扫描,用于检测常见的漏洞和安全风险。 - 输出结果到文件:

nmap -oN <输出文件名> <目标主机IP地址>这将将扫描结果输出到指定的文件中,例如:nmap -oN scan.txt 192.168.0.1。 - 使用非默认的扫描技术:

nmap -sT -p <端口列表> <目标主机IP地址>这将使用TCP连接扫描技术对目标主机上的指定端口进行扫描。